Administration des utilisateurs LDAP

L’intégration LDAP permet aux utilisateurs de s’authentifier auprès de AGNES Connect à l’aide d’un serveur LDAP existant, permettant ainsi aux utilisateurs de profiter des solutions d’authentification unique existantes. Le serveur LDAP doit être accessible au public sur Internet pour communiquer avec les serveurs AGNES Connect . Chaque organisation peut se connecter à un seul serveur LDAP, remplaçant le module de gestion des utilisateurs fourni par AGNES Connect. La modification de ces paramètres peut interférer avec la capacité de votre organisation à se connecter au DME. La modification de ces paramètres peut interférer avec la capacité d’une organisation de se connecter à AGNES. Il est recommandé d’apporter des modifications à ces paramètres sous la direction de AMD.

Suggestions de configuration

La responsabilité de la gestion des utilisateurs LDAP incombe au groupe informatique de l’organisation. Cependant, AMD recommande l’intégration d’un groupe administratif appelé agnes_admin. Lorsqu’ils sont configurés en tant que groupe administratif dans AGNES, les membres de ce groupe obtenez des privilèges administratifs dans AGNES Connect. L’utilisateur du service fournira un accès de base au serveur en tant que Bind DN.

Accédez aux paramètres de l’organisation

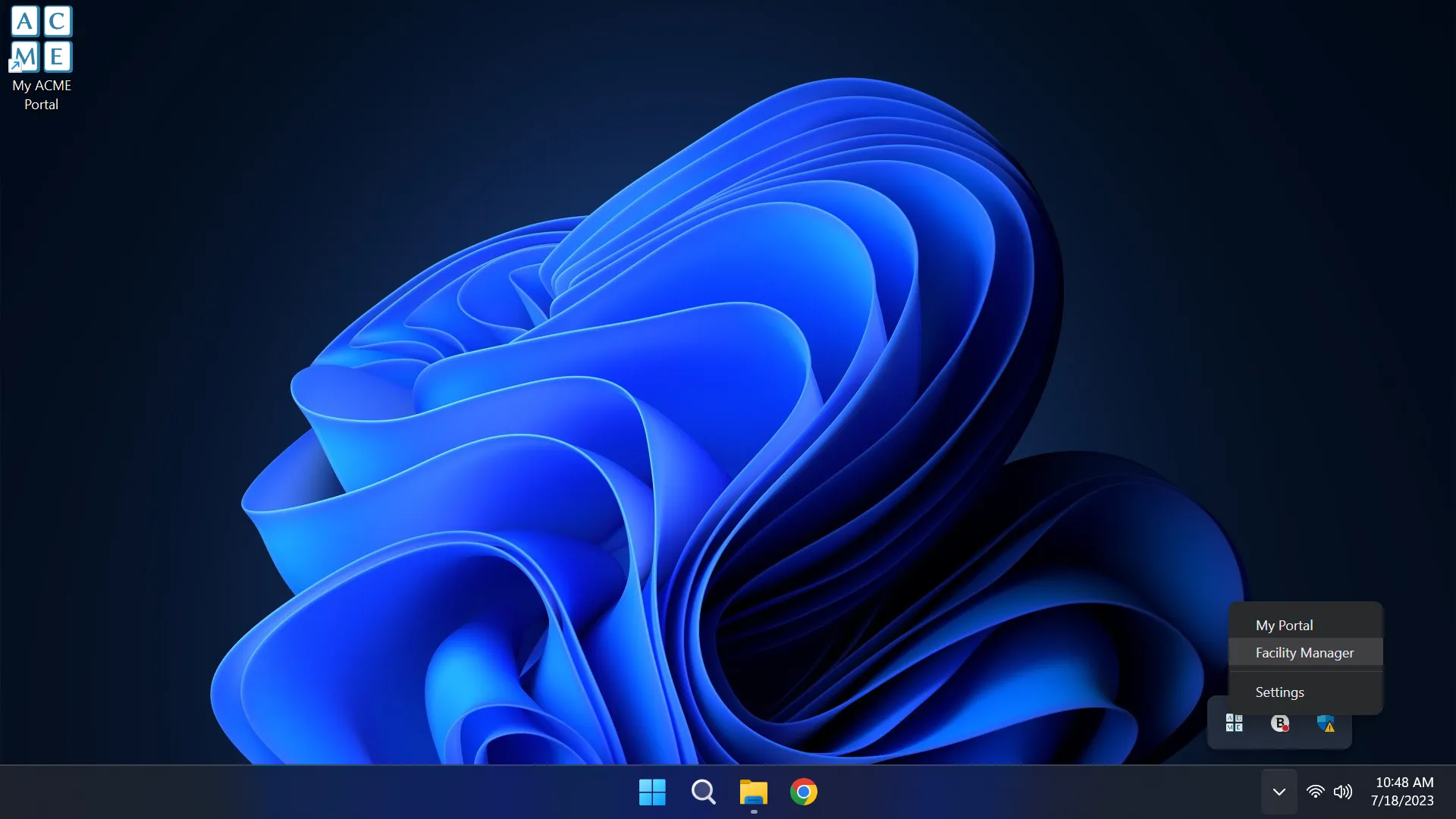

Ouvrir le gestionnaire de site

Pour modifier ce paramètre, le compte d’utilisateur connecté doit disposer d’un rôle d’administrateur.

Cliquez avec le bouton droit sur l’icône AGNES Connect dans la barre d’état système et sélectionnez Gestionnaire de sites.

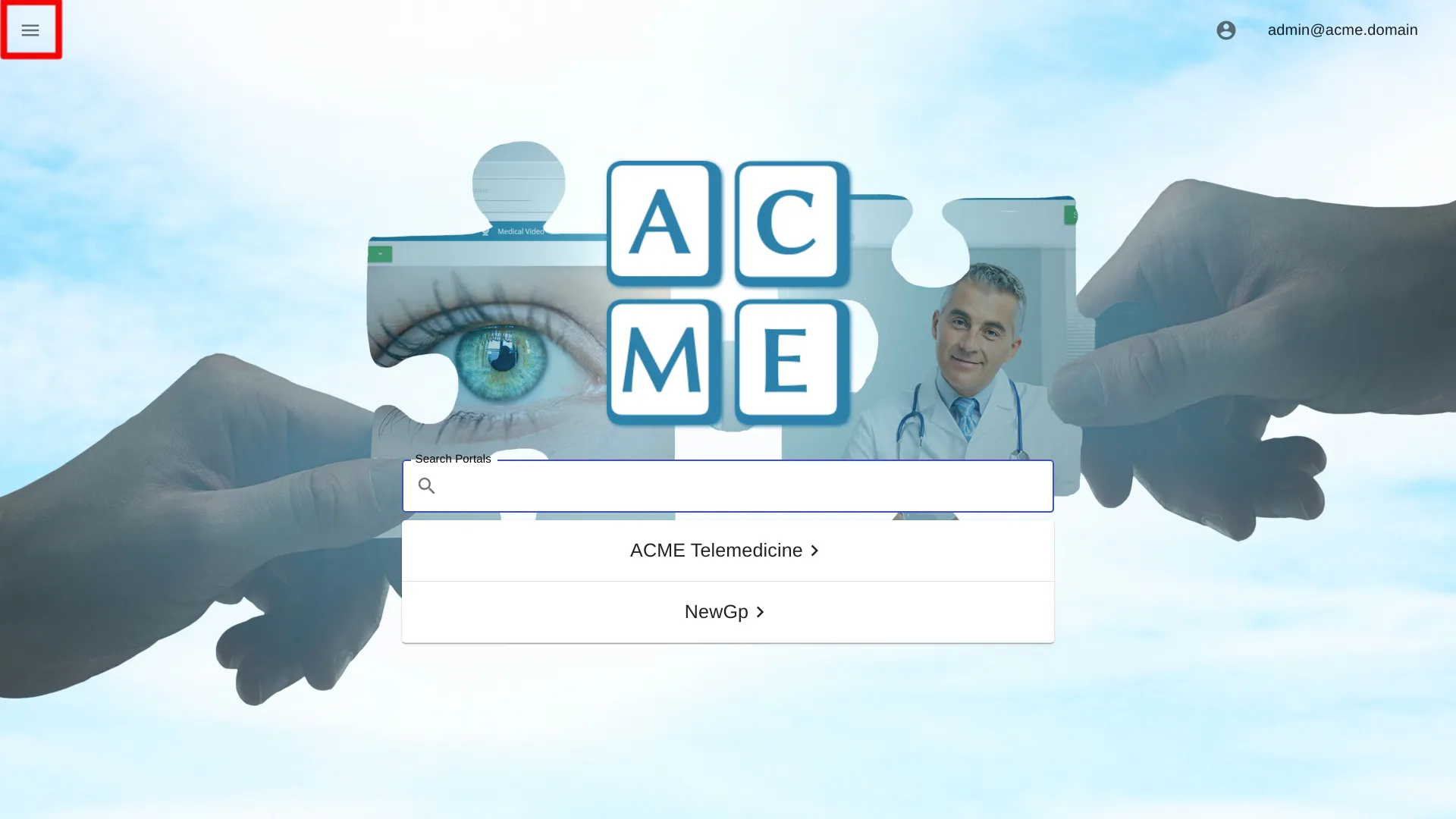

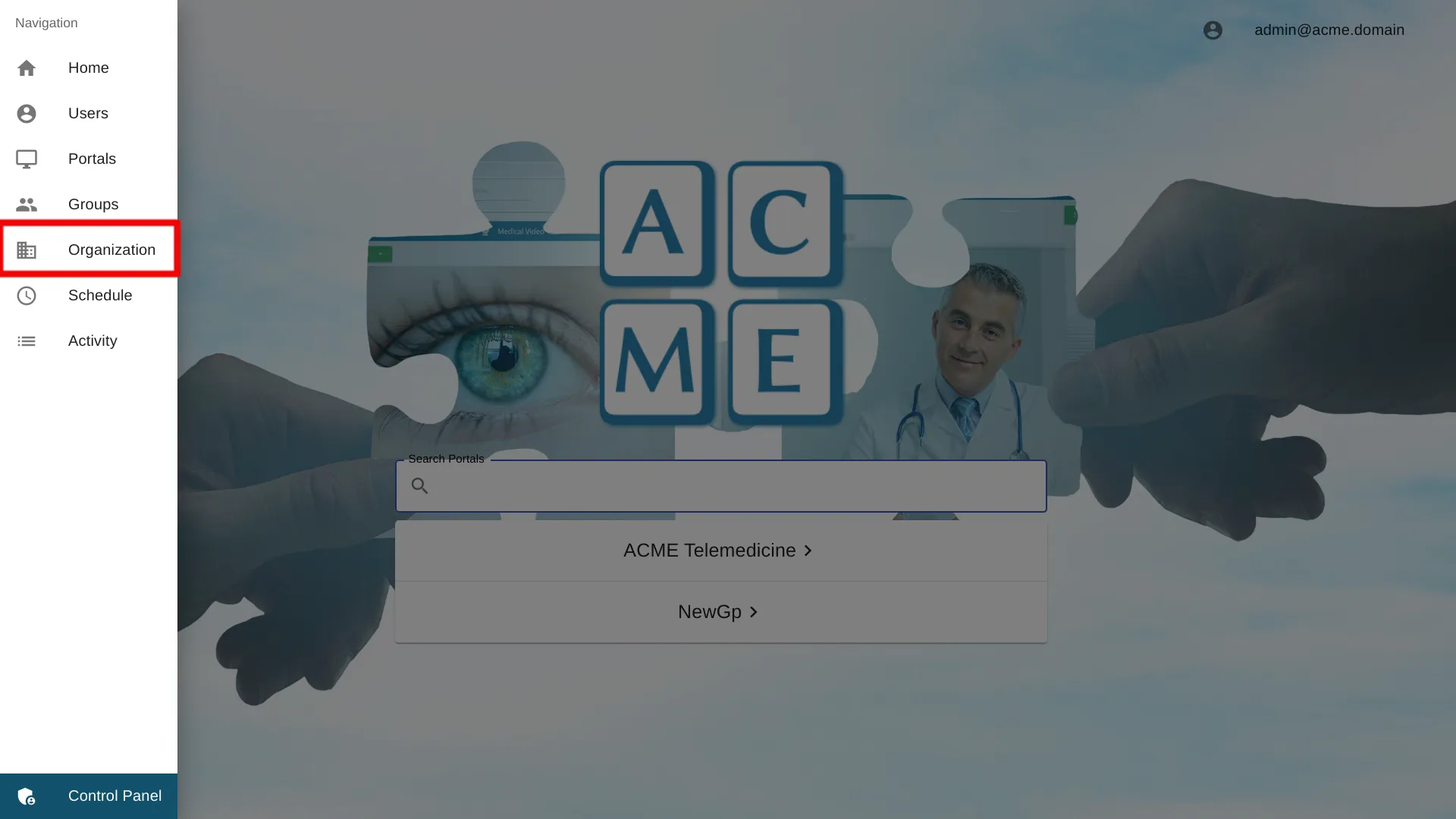

Sélectionnez Organisation dans la barre de navigation

Cliquez sur l’icône « ≡ » en haut à gauche de l’icône écran d’accueil, et sélectionnez Organisation dans la barre de navigation. Si l’option n’est pas disponible, assurez-vous que le compte d’utilisateur connecté a le rôle d’administrateur.

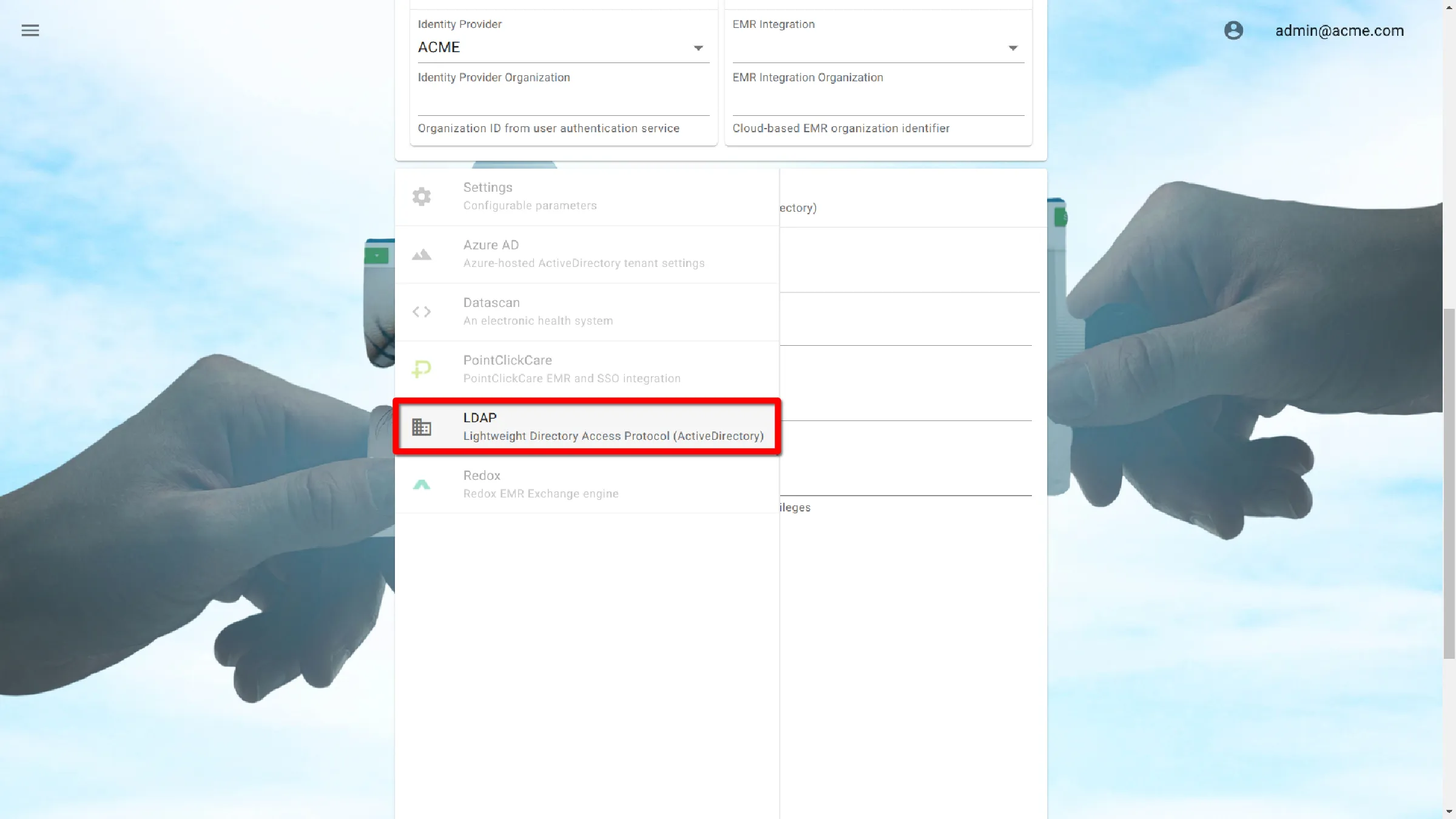

Sélectionnez les paramètres Administration des utilisateurs LDAP

Paramètres LDAP

Tous les identifiants LDAP saisis dans AGNES sont répertoriés dans le portail de gestion LDAP de l’organisation. Ce portail est géré par l’organisation et n’est pas disponible pour AMD.

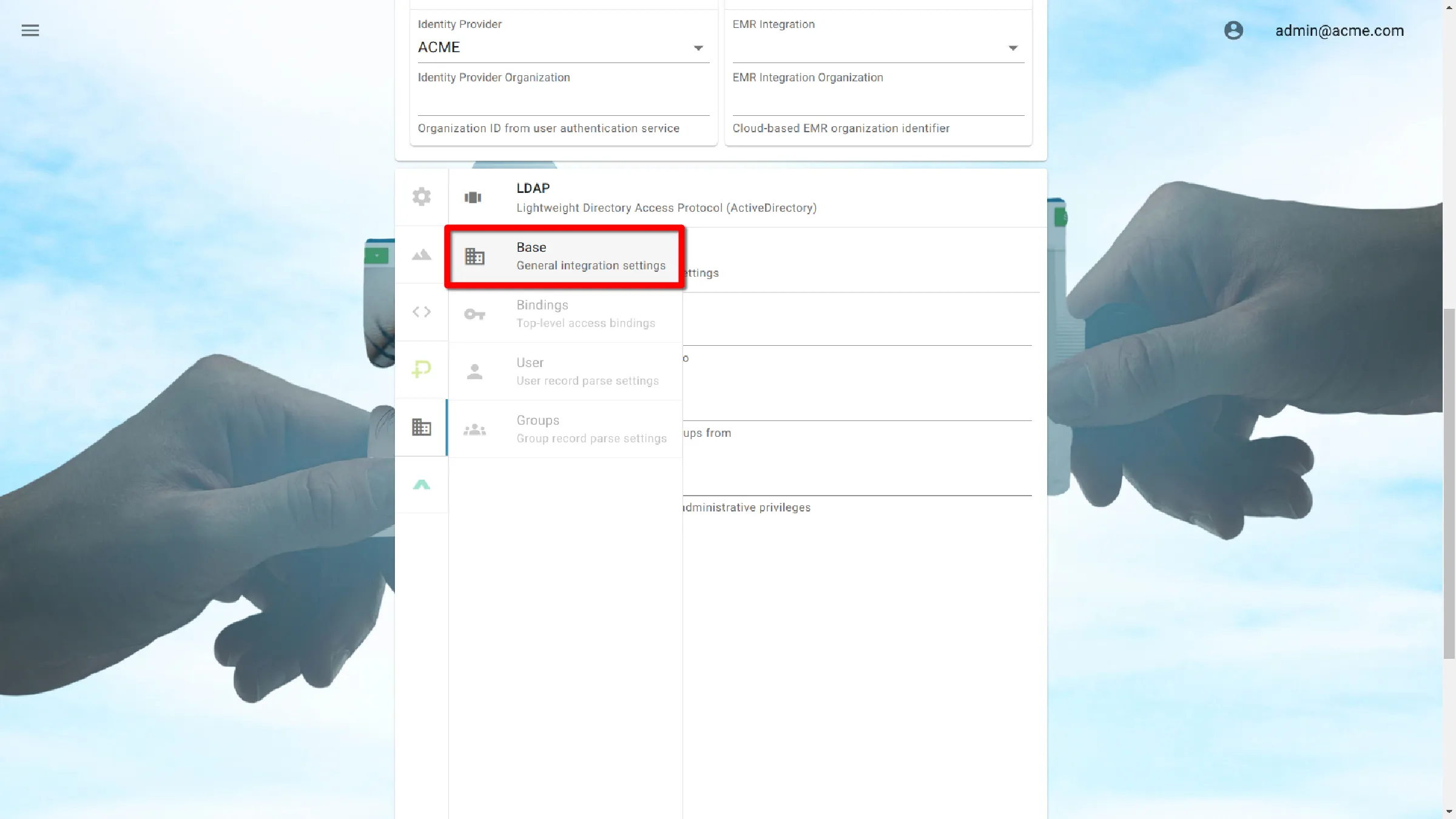

Sélectionnez les paramètres de base

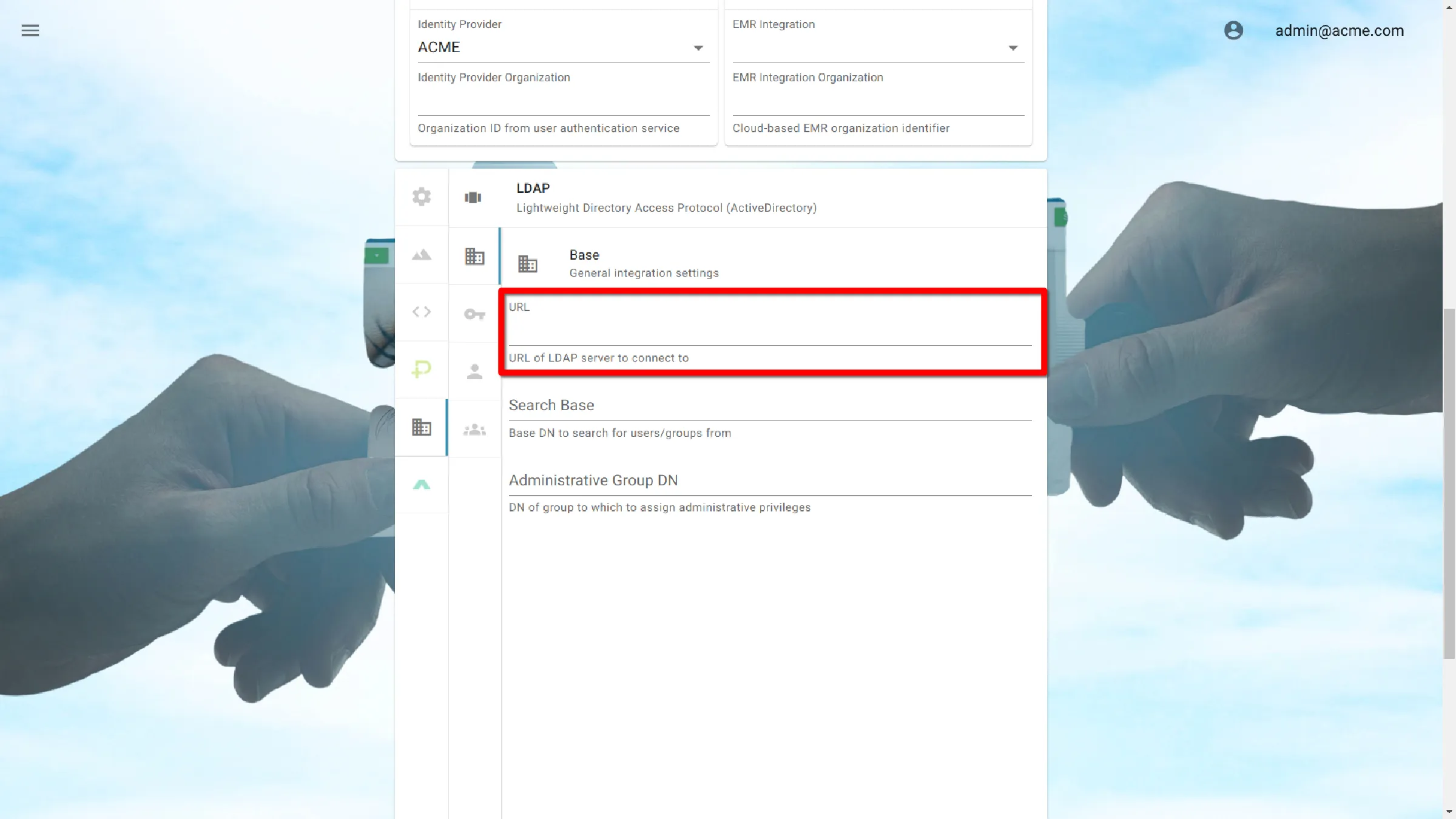

URL

Saisissez l’adresse IP publique et le port du serveur LDAP. Il doit être préfixé par ldap://

Pour vous connecter à un serveur avec l’adresse IP « 1.2.3.4 », en utilisant le port par défaut « 389 », l’entrée serait:

ldap://1.2.3.4:389

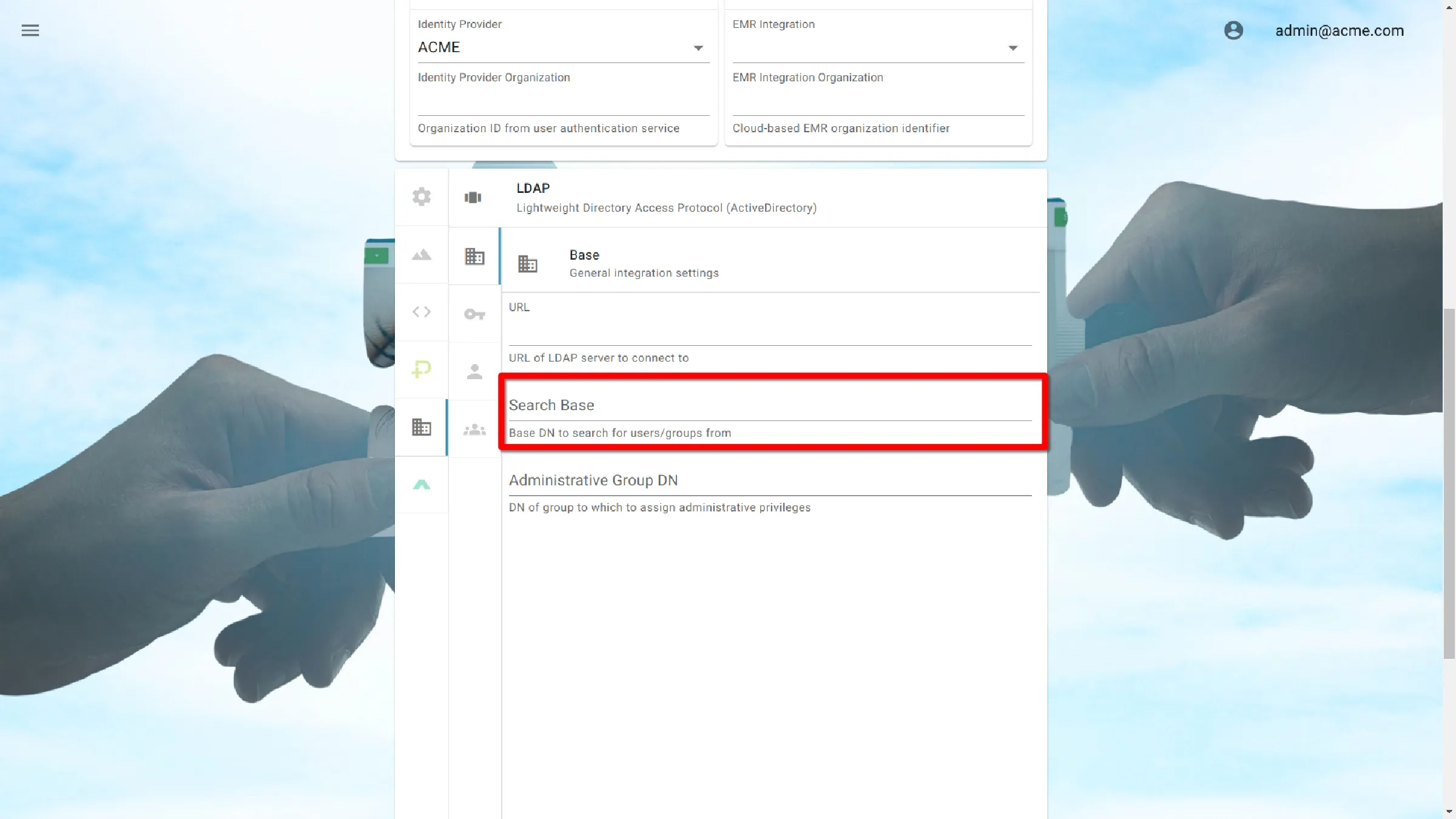

Base de recherche

Base de recherche indique le point de départ d’une recherche dans l’annuaire LDAP. Pour autoriser les requêtes complètes, spécifiez la racine du service d’annuaire. Vous pouvez également affiner les contrôles d’accès en spécifiant une unité organisationnelle (UO).

La base de recherche comprend plusieurs objets séparés par des virgules. Ces objets comprennent:

- cn nom commun

- ou unité organisationnelle

- ou organisation

- c pays

- cc domaine

Pour autoriser tous les utilisateurs du domaine « mycompany.dom », spécifiez:

dc=mycompany,dc=dom

Affinez la recherche en spécifiant une unité organisationnelle.

ou=support,dc=mycompany,dc=domain

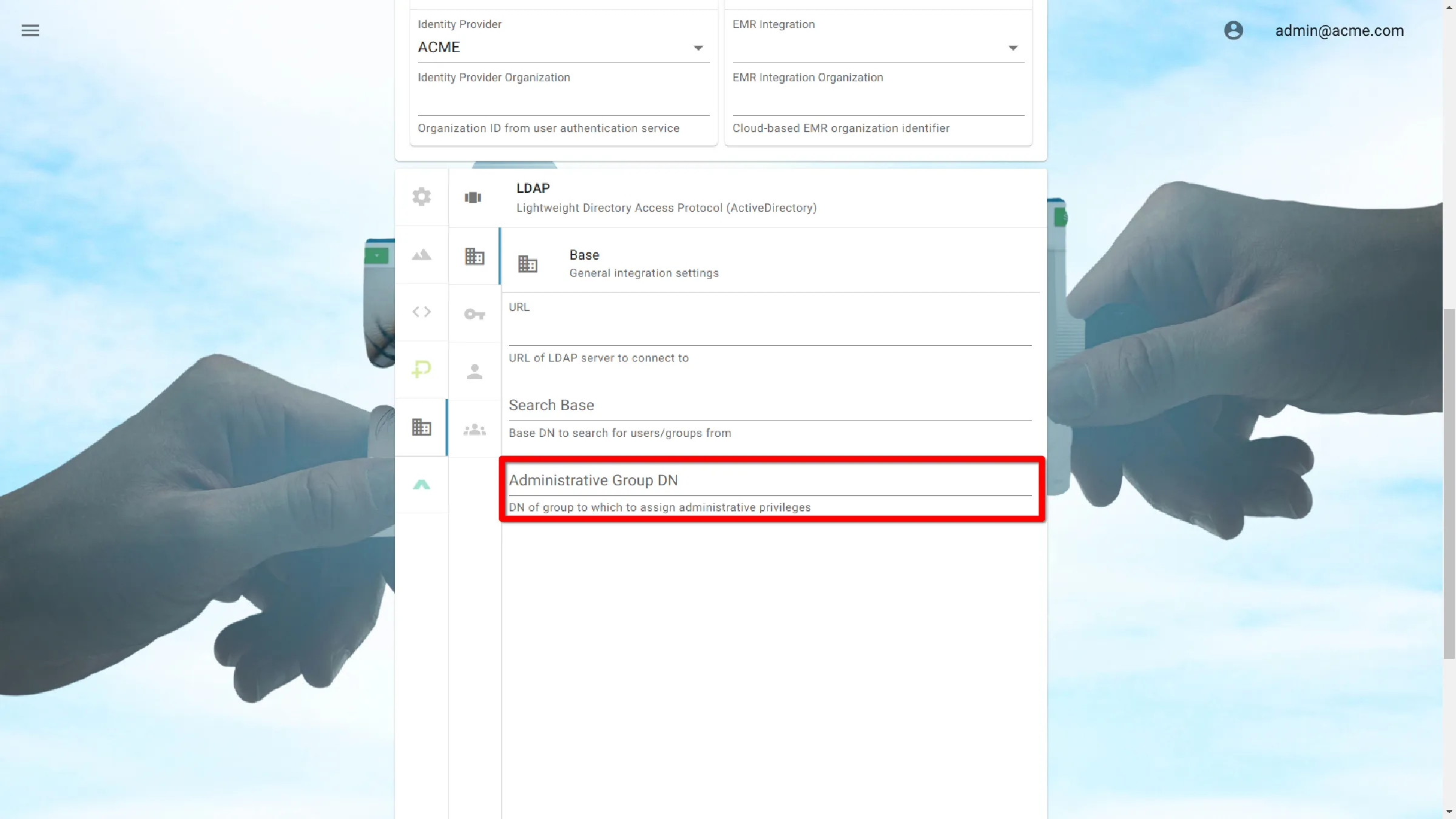

DN du groupe administratif

Cette entrée contrôle qui est autorisé à administrer AGNES Connect au sein de l’organisation en autorisant la spécification d’un DN d’utilisateur ou de groupe.

Un Nom distinctif (DN) identifie de manière unique une entrée et décrit sa position dans le Arborescence d’informations de répertoire (DIT).

Les DN sont constitués de composants séparés par des virgules appelés Relative Distinguished Names (RDN). Ceux-ci inclus:

- uid identifiant utilisateur

- ou unité organisationnelle

- cc domaine

Pour permettre aux membres du groupe agnes_administers d’administrer Général, précisez:

ou=agnes_administers,dc=mycompany,dc=domain

Pour autoriser uniquement l’utilisateur john.doe à administrer AGNES, spécifiez:

uid=john.doe,ou=agnes_administers,dc=mycompany,dc=domain

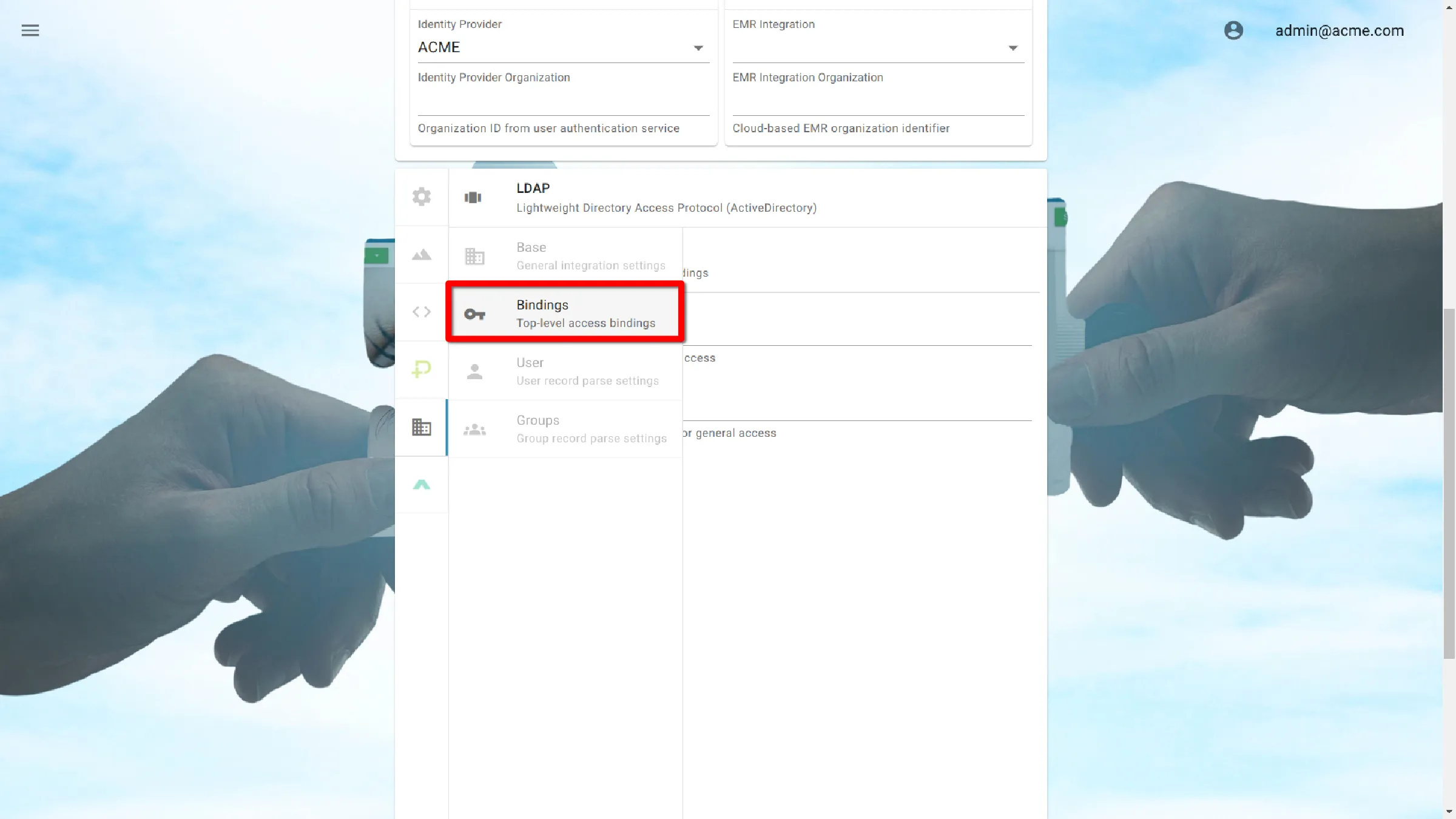

Fixations

Des liaisons sont requises pour obtenir l’autorisation du serveur LDAP afin d’authentifier les utilisateurs. Ils se composent de deux parties, Bind DN et Bind mot de passe.

Bind DN

Bind DN est le Nom distinctif qui autorise AGNES à authentifier les utilisateurs sur le serveur LDAP.

Bind DNs sont constitués de composants séparés par des virgules. Ceux-ci inclus:

- cn nom commun

- ou unité organisationnelle

- cc domaine

Un exemple de Bind DN ressemblerait à:

cn=agnes_ldap,ou=agnes_administers,dc=mycompany,dc=domain

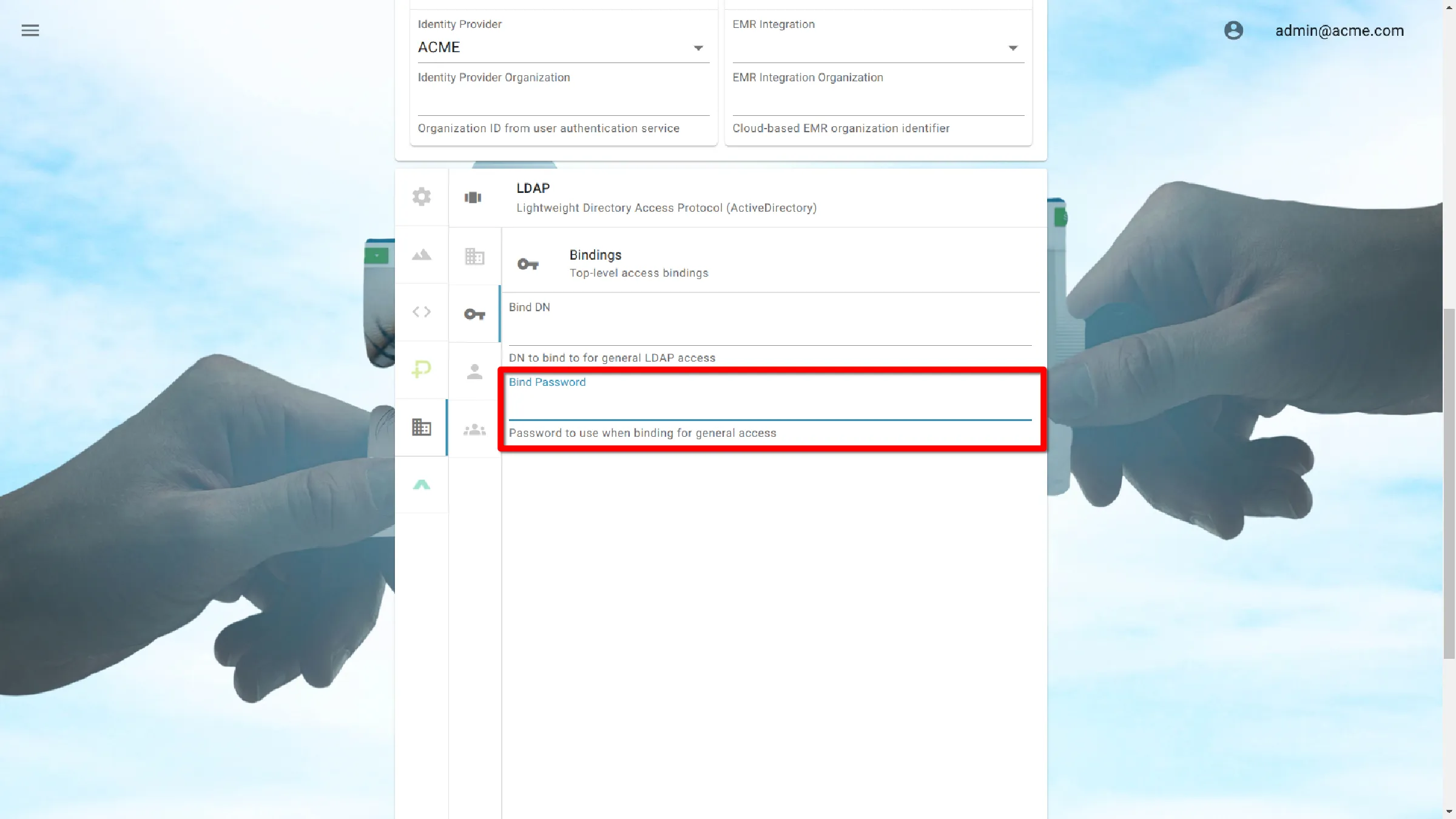

Bind mot de passe

Bind mot de passe est le mot de passe associé au compte Bind DN.

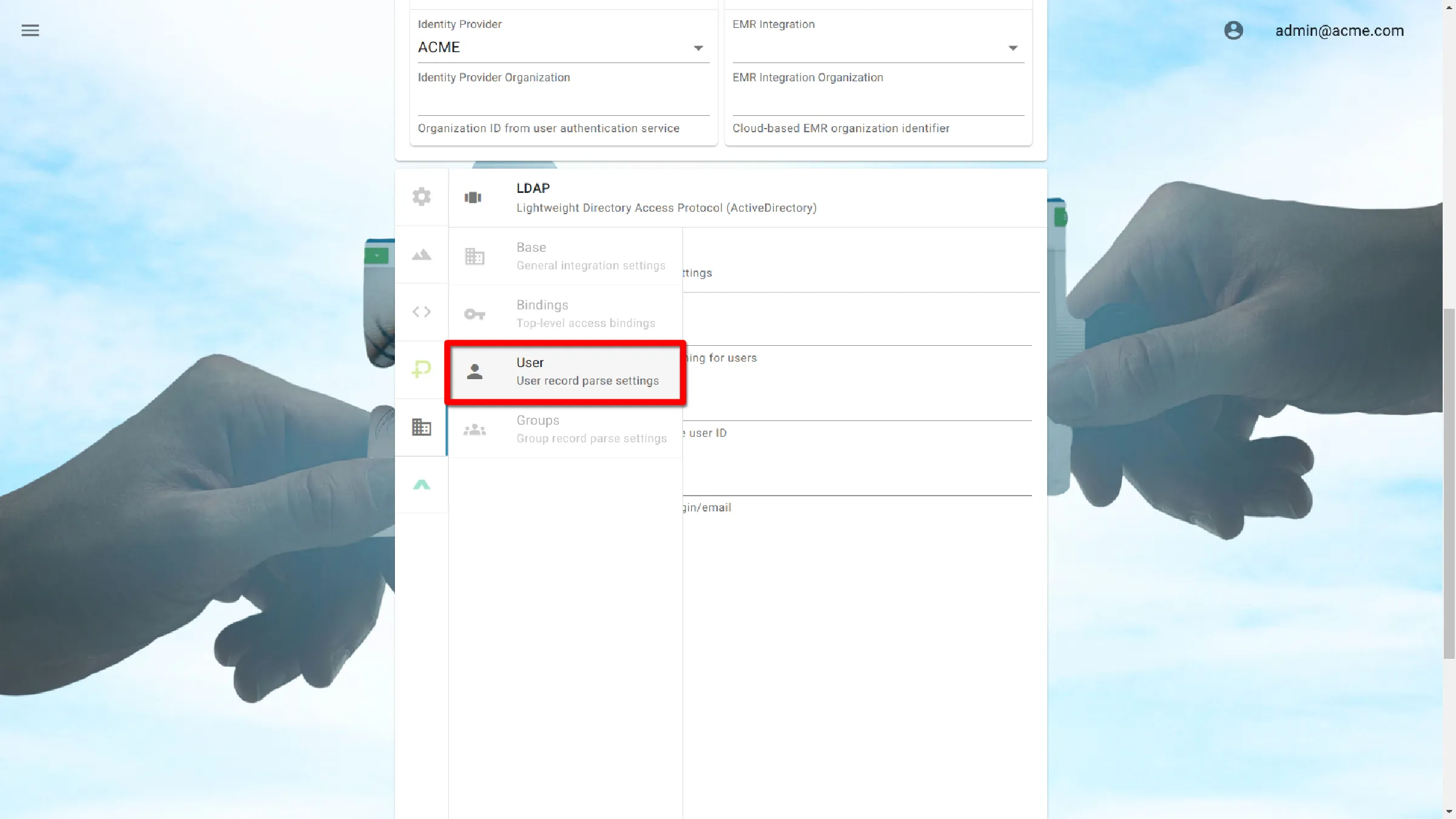

Paramètres utilisateur

Les paramètres utilisateur définissent les attributs identifiables qui seront recherchés lors de l’interrogation du Arborescence d’informations de répertoire (DIT).

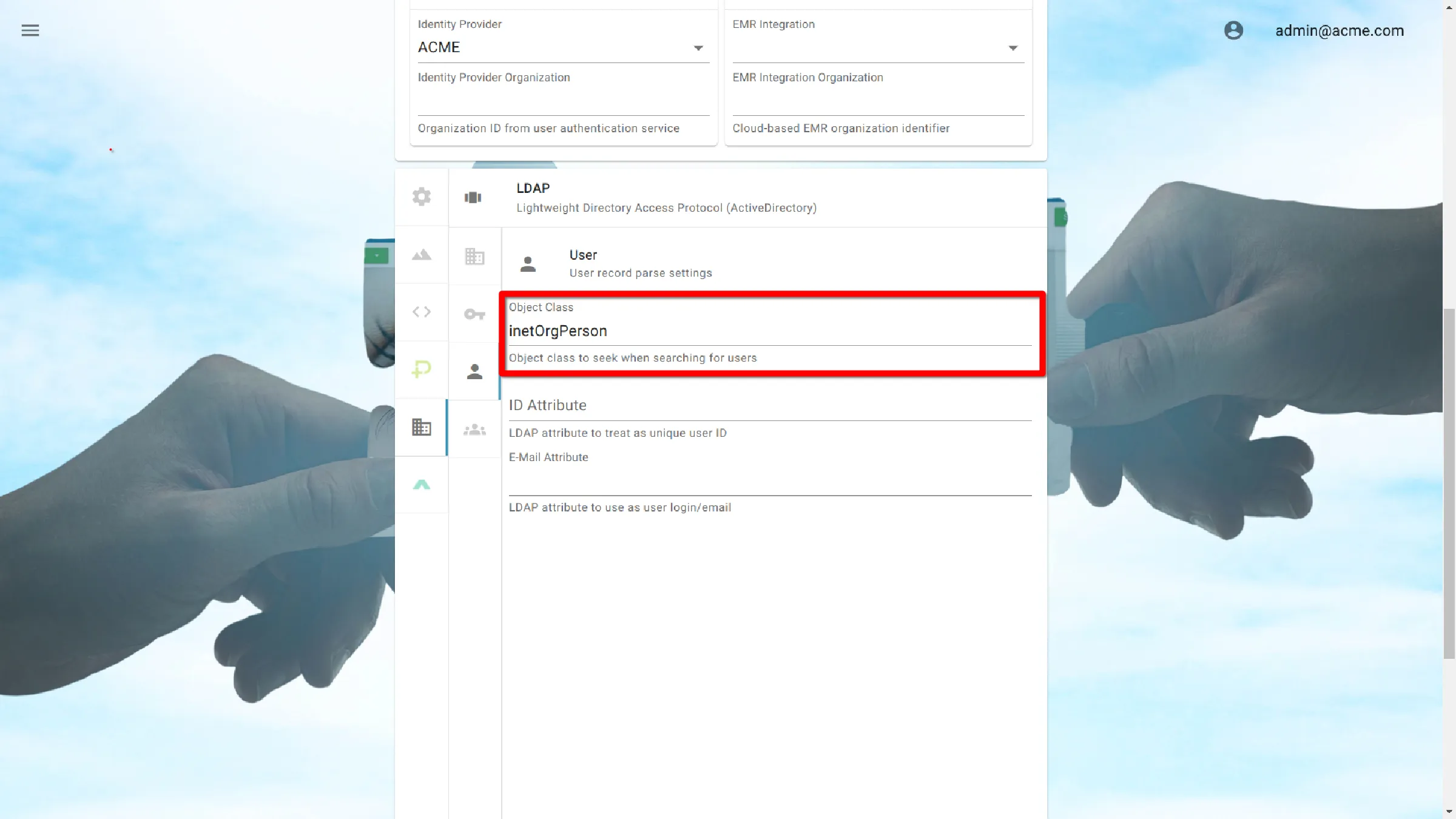

Classe d’objet

L’attribut Classe d’objet est utilisé pour aider à déterminer les attributs autorisés d’une entrée.

Cela représente le type d’objet qui sera classé comme utilisateur.

Active Directory

organizationalPerson

LDAP

InetOrgPerson

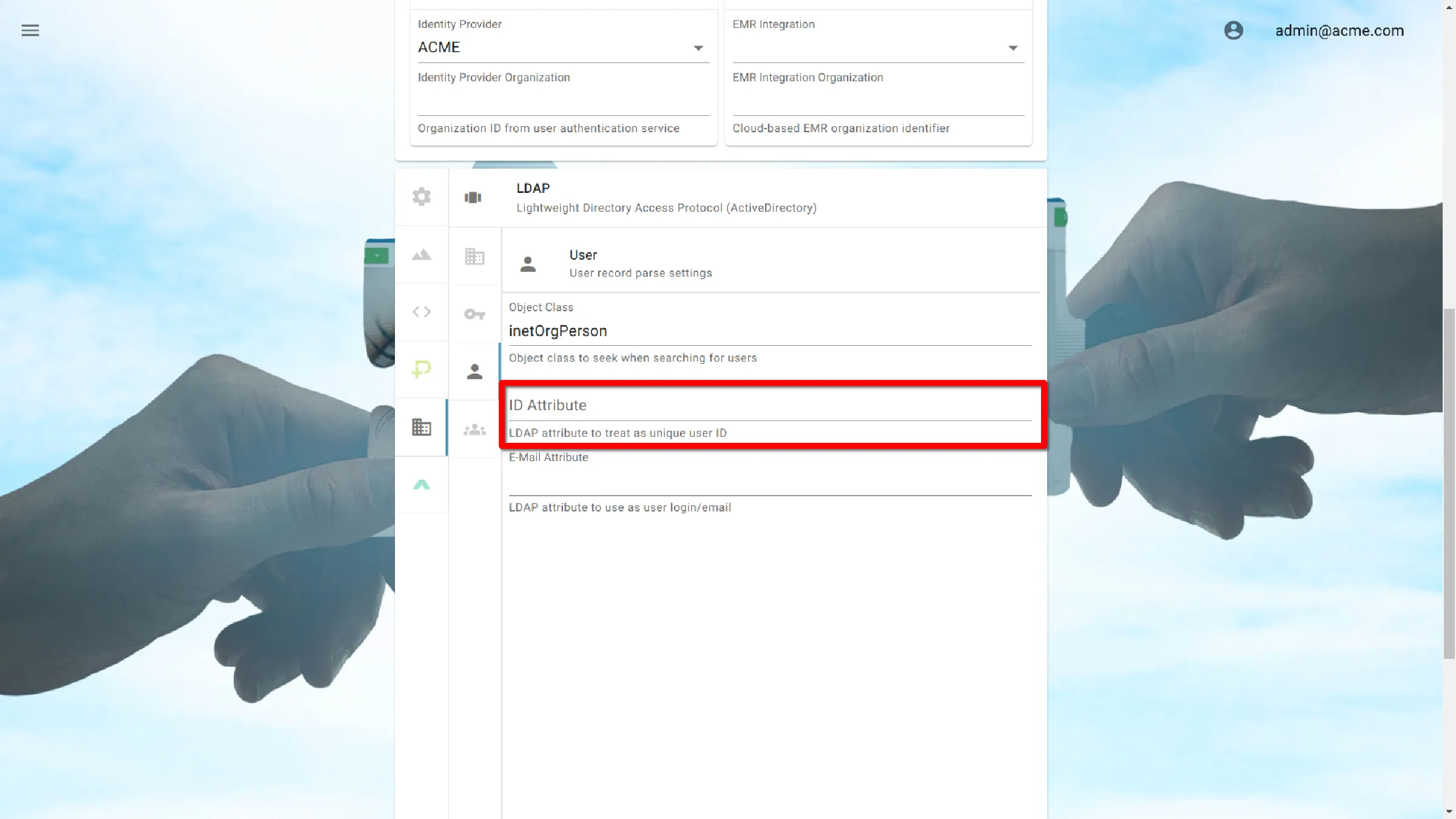

Attribut d’identification

Un attribut unique utilisé pour identifier chaque utilisateur.

LDAP

uid

Active Directory

sAMAccountName

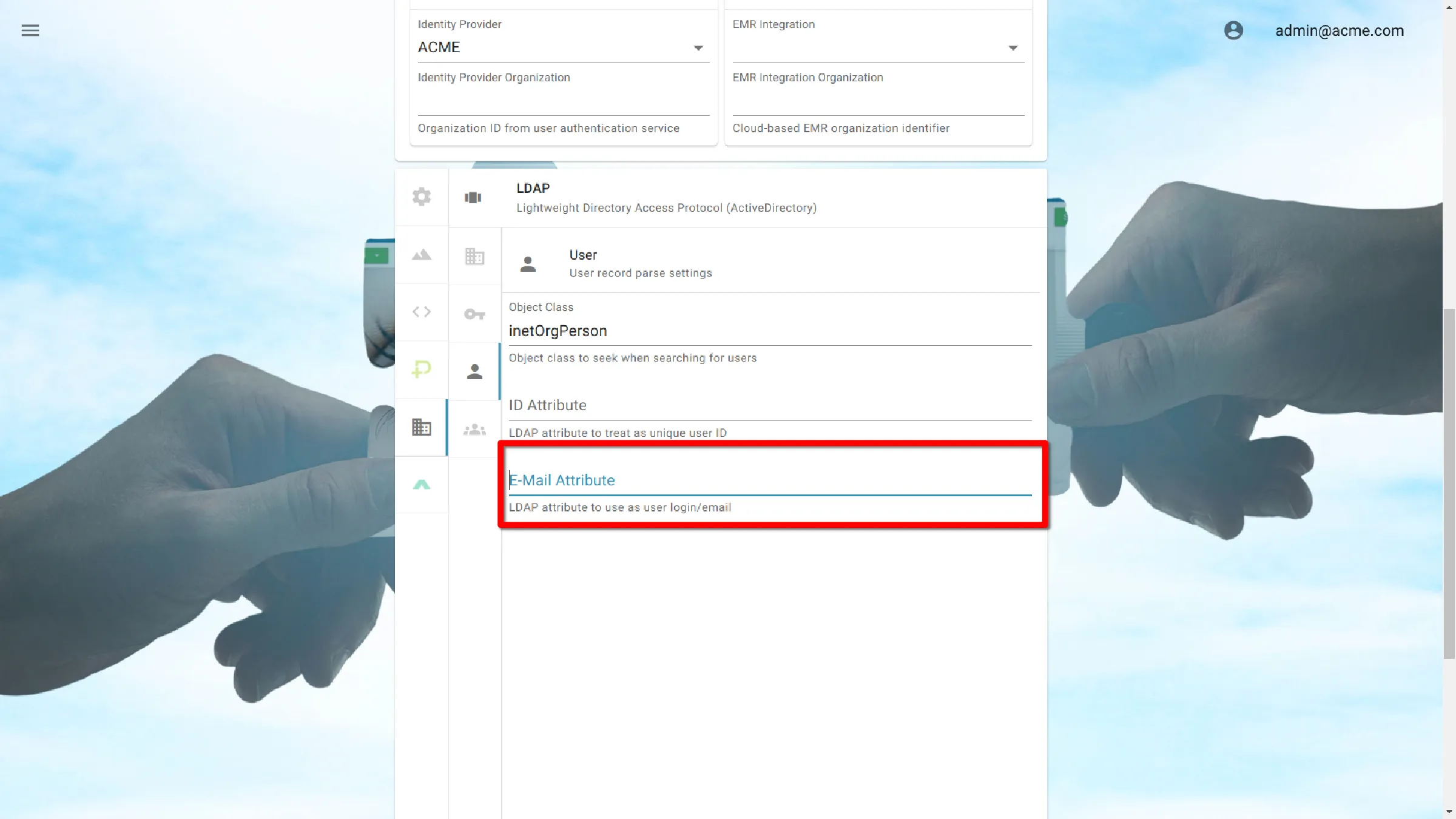

Attribut e-mail

Attribut contenant l’adresse e-mail de l’utilisateur du serveur

LDAP

mail

Active Directory

userPrincipalName

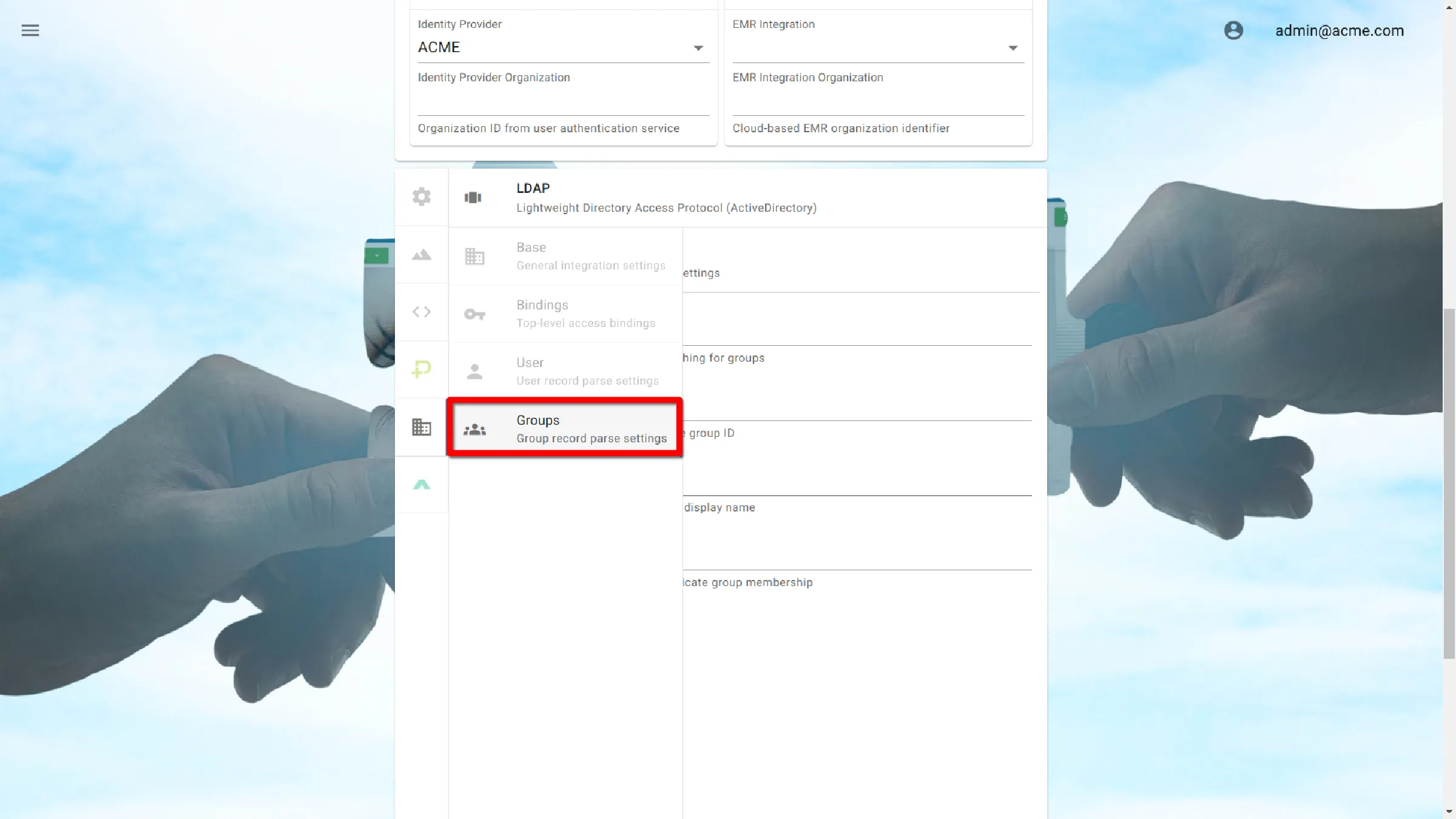

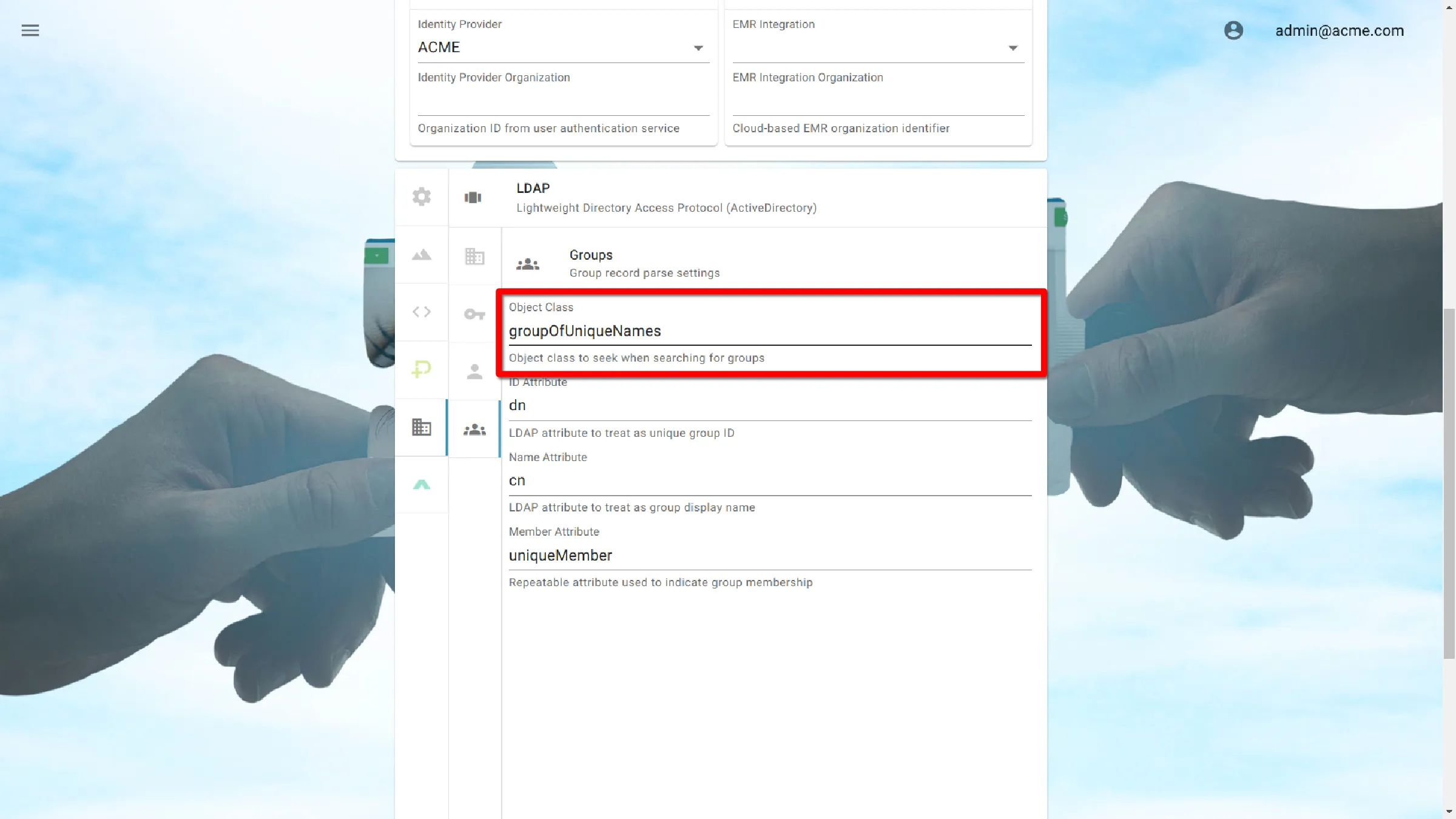

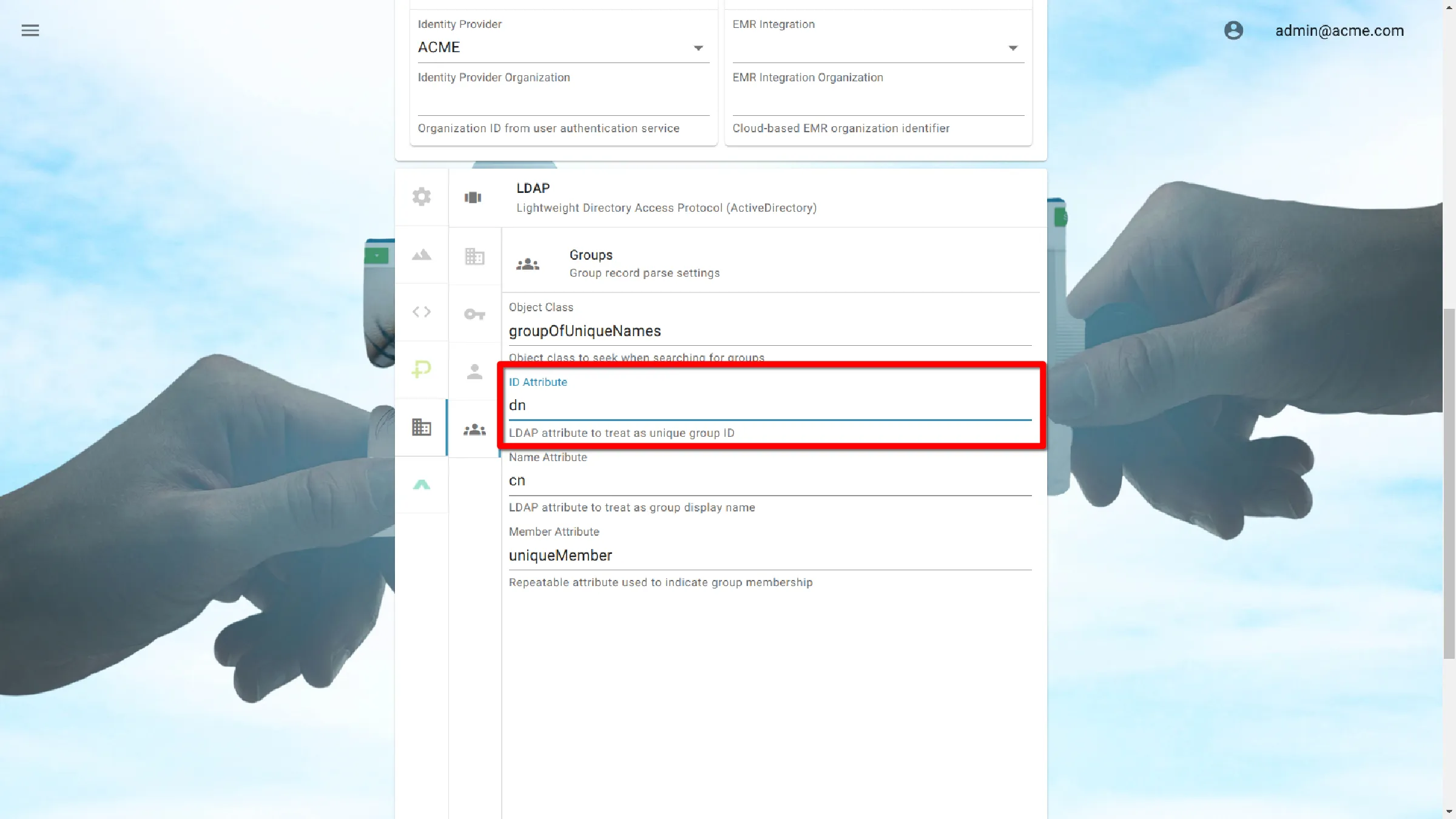

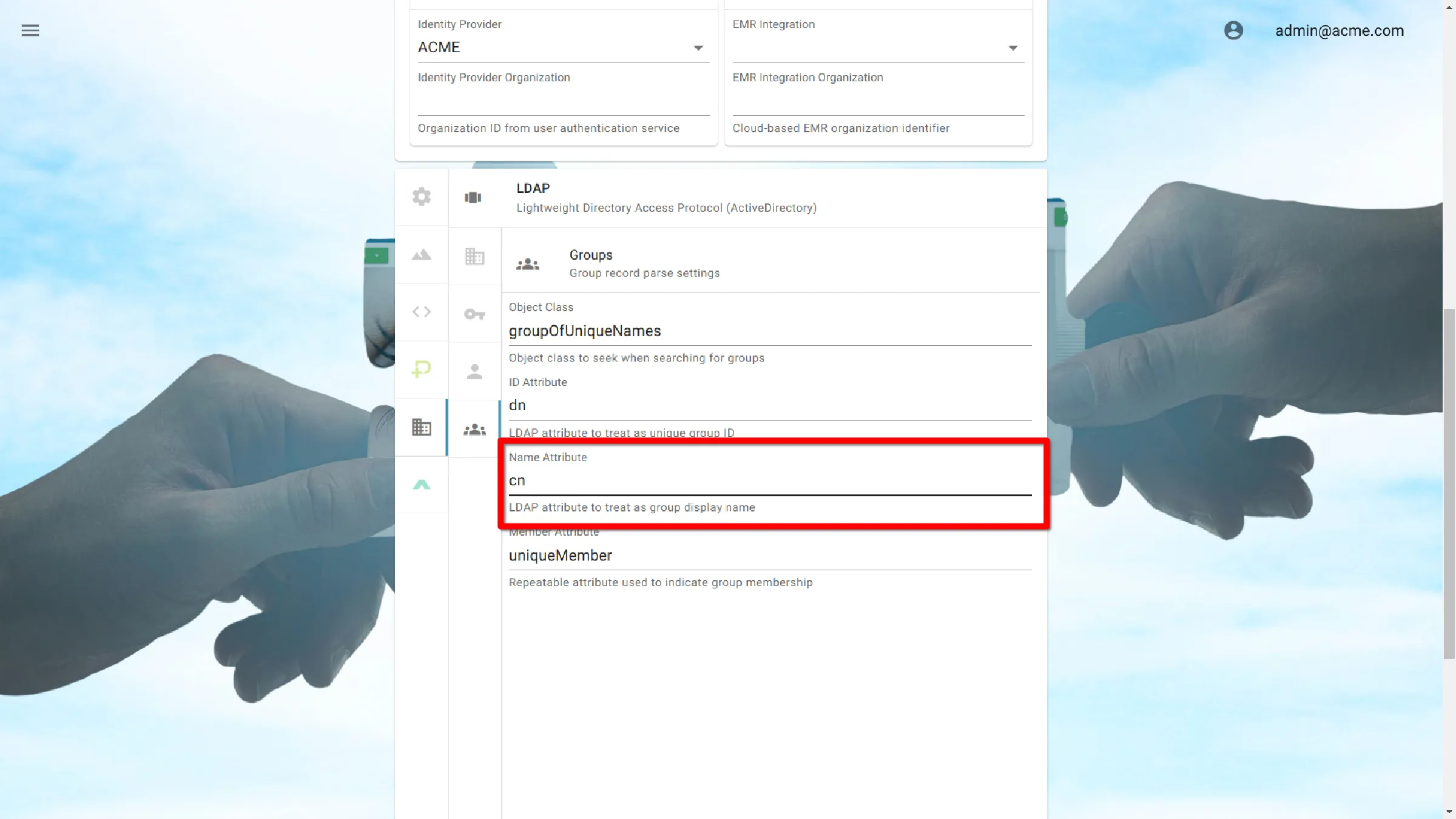

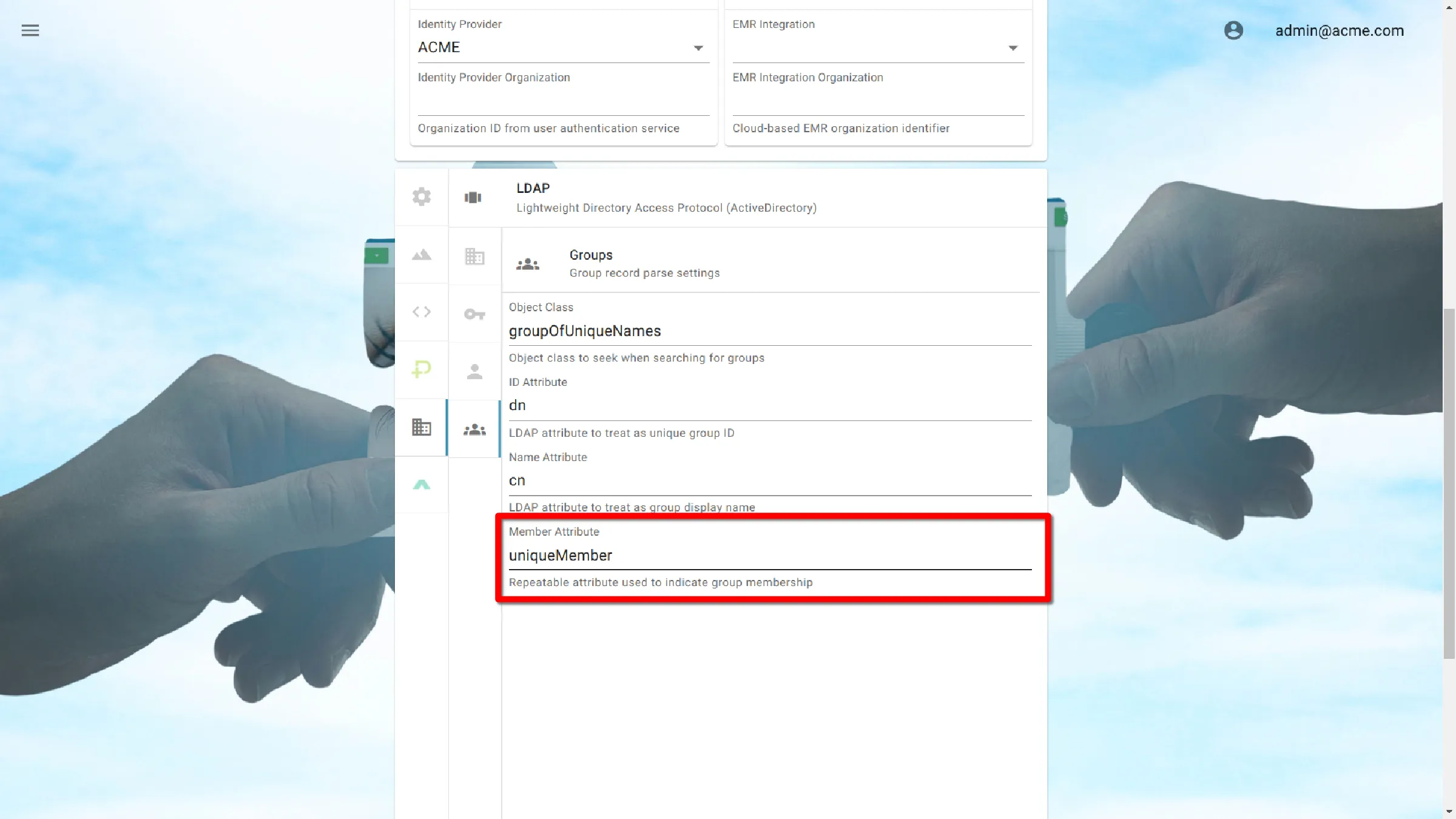

Paramètres du groupe

Les paramètres de groupe définissent les attributs utilisés pour identifier les groupes dans l’arborescence des informations d’annuaire. (DIT).

![]()

Classe d’objet

groupOfUniqueNames

Attribut d’identification

dn

Attribut de nom

cn

Attribut de membre

uniqueMember

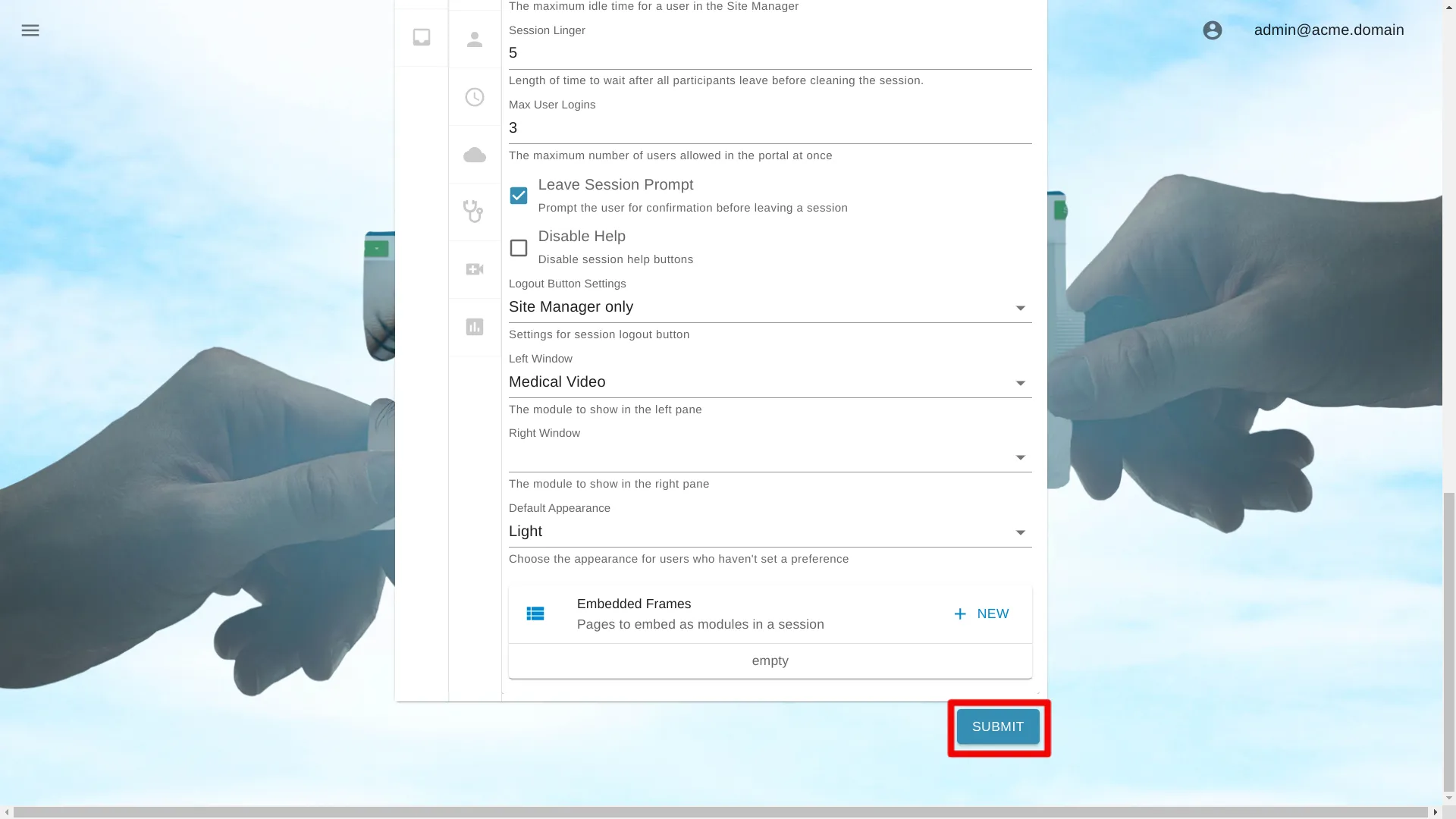

Enregistrer les paramètres

Enregistrer les paramètres

Cliquez sur le bouton Soumettre pour Enregistrer les paramètres.