Administración de usuario LDAP

La integración LDAP permite a los usuarios autenticarse en AGNES Connect utilizando un servidor LDAP existente, permitiendo a los usuarios aprovechar las soluciones de registro único existente. El servidor LDAP debe estar disponible públicamente en Internet para comunicarse con los servidores AGNES Connect. Cada organización puede conectarse a un único servidor LDAP, sustituyendo el módulo de gestión de usuario proporcionado por AGNES Connect. Cambiar esta configuración puede interferir con la capacidad de su organización para conectarse al EMR. Cambiar estos ajustes puede interferir con la capacidad de una organización de conectarse a AGNES. Se recomienda hacer cambios en estos ajustes bajo la guía de AMD.

Sugerencias de configuración

La responsabilidad de la gestión de usuarios de LDAP recae en el grupo de TI de la organización. Sin embargo, AMD recomienda la incorporación de un grupo administrativo llamado agnes_admin. Cuando se configura como grupo administrativo en AGNES, los miembros de este grupo obtendrán privilegios administrativos en AGNES Connect. El usuario del servicio proporcionará acceso básico al servidor como Bind DN.

Vaya a Configuración de la Organización

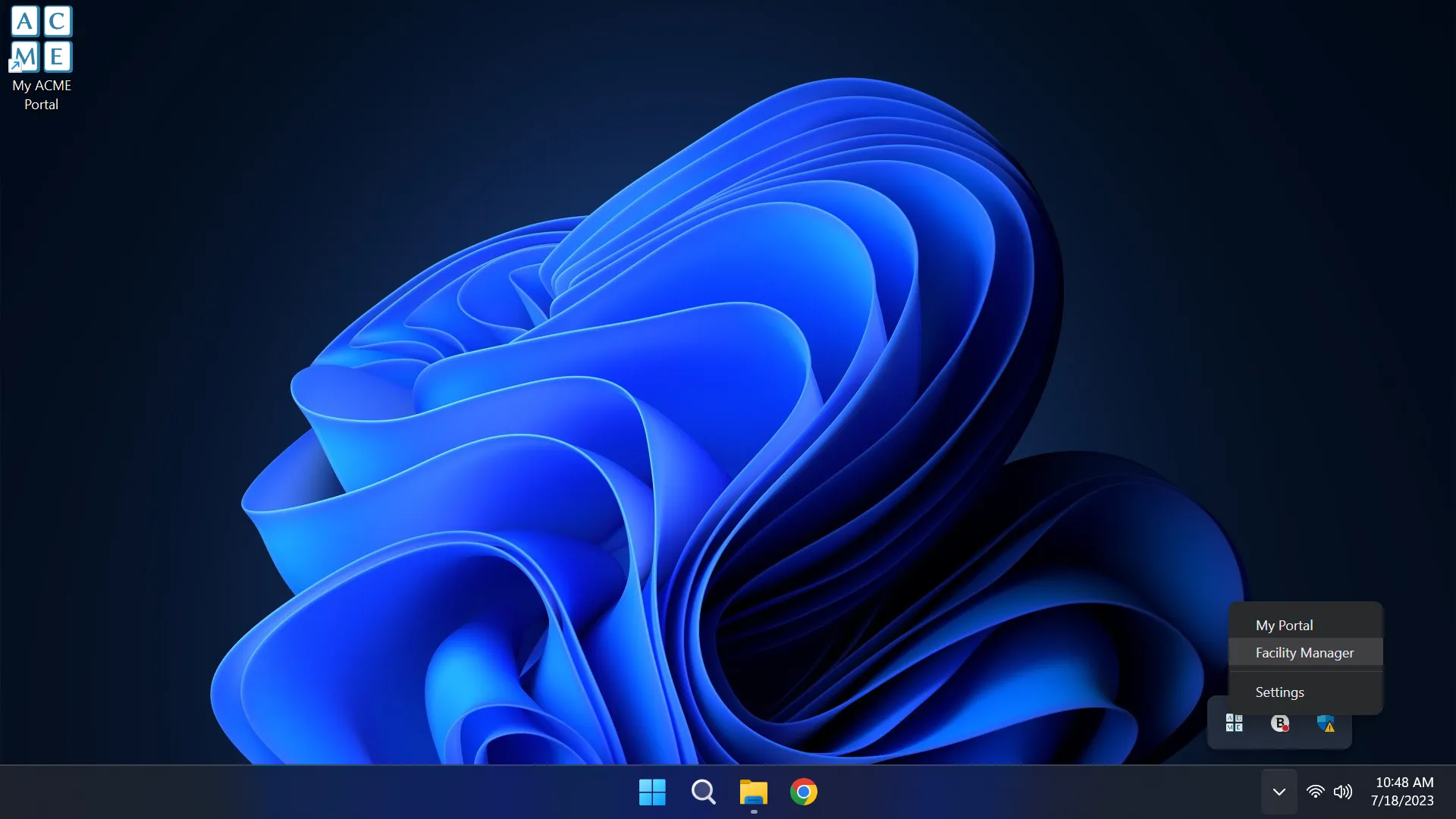

Abrir administrador del sitio

Para editar esta configuración, la cuenta de usuario que ha iniciado sesión debe tener un rol de administrador.

Haga clic con el botón derecho en el icono AGNES Connect en la bandeja del sistema y seleccione Administrador del sitio.

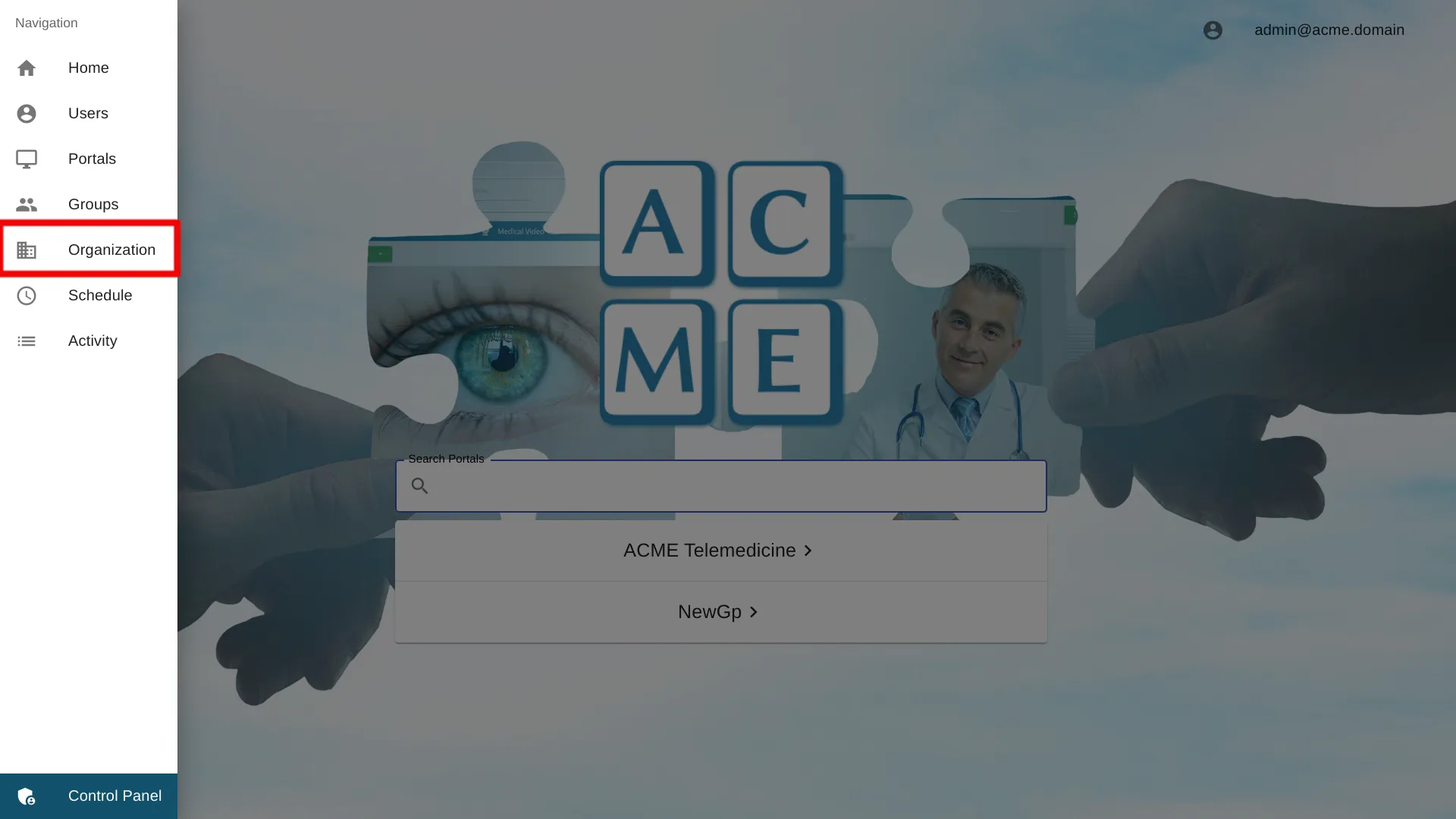

Seleccione Organización en la barra de navegación.

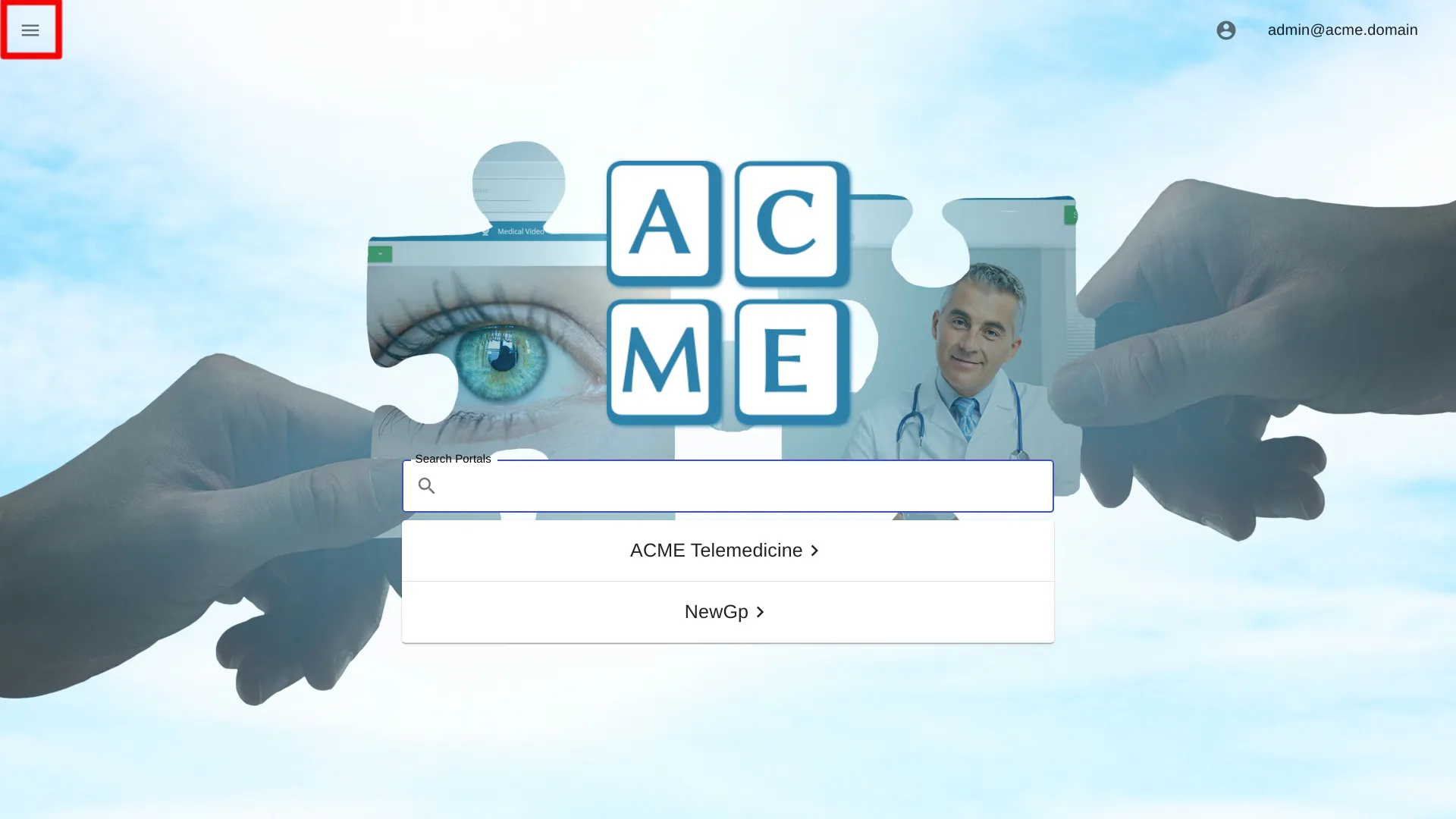

Haga clic en el icono ’≡’ en la parte superior izquierda de la pantalla de inicio, y seleccione Organización en la barra de navegación. Si la opción no está disponible, asegúrese de que la cuenta de usuario que ha iniciado sesión tiene el rol de administrador.

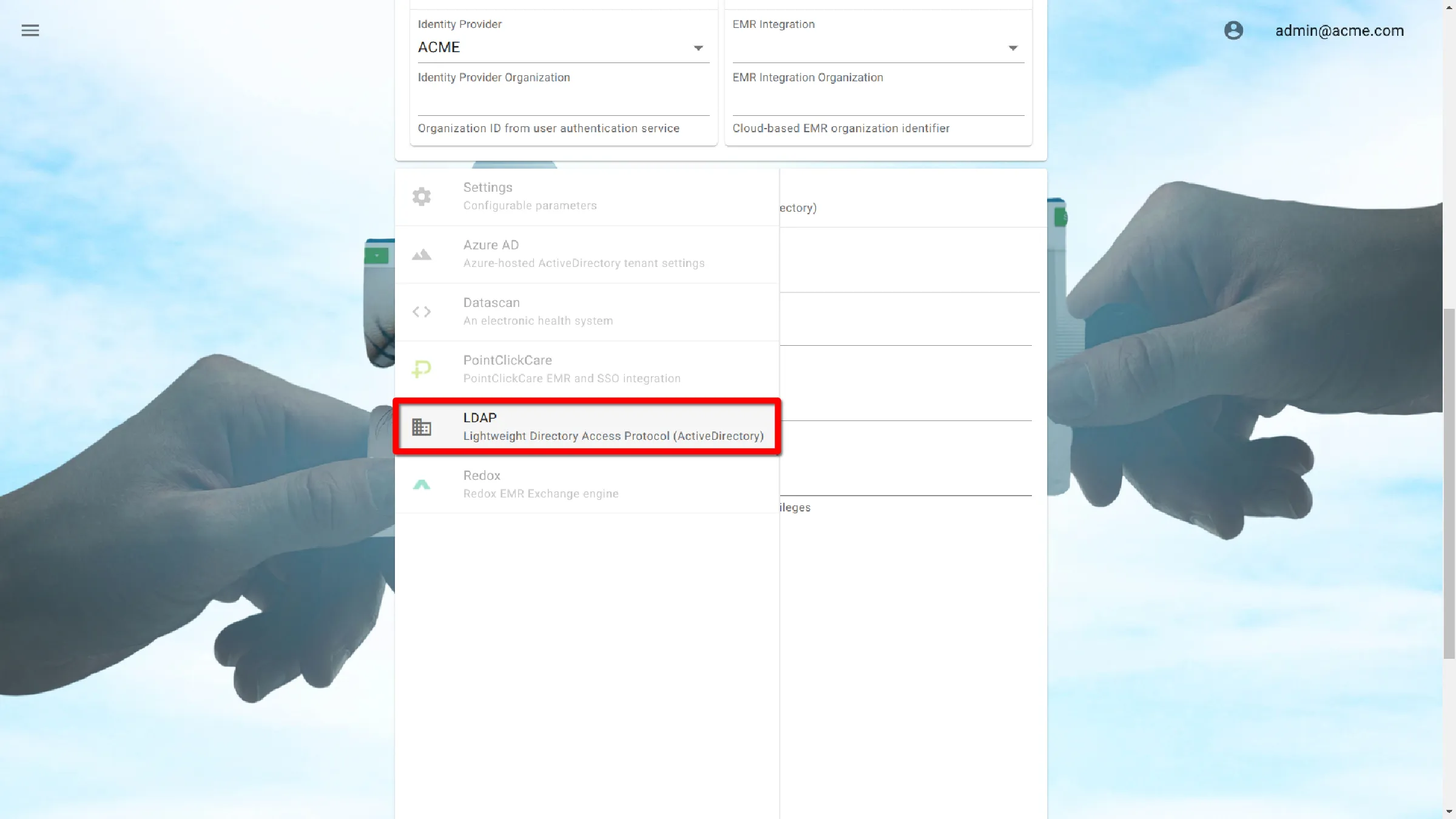

Seleccione Configuración de Administración de usuario LDAP

Ajustes LDAP

Todas las credenciales LDAP ingresadas en AGNES están listadas en el portal de gestión LDAP de la organización. Ese portal está administrado por la organización y no está disponible para AMD.

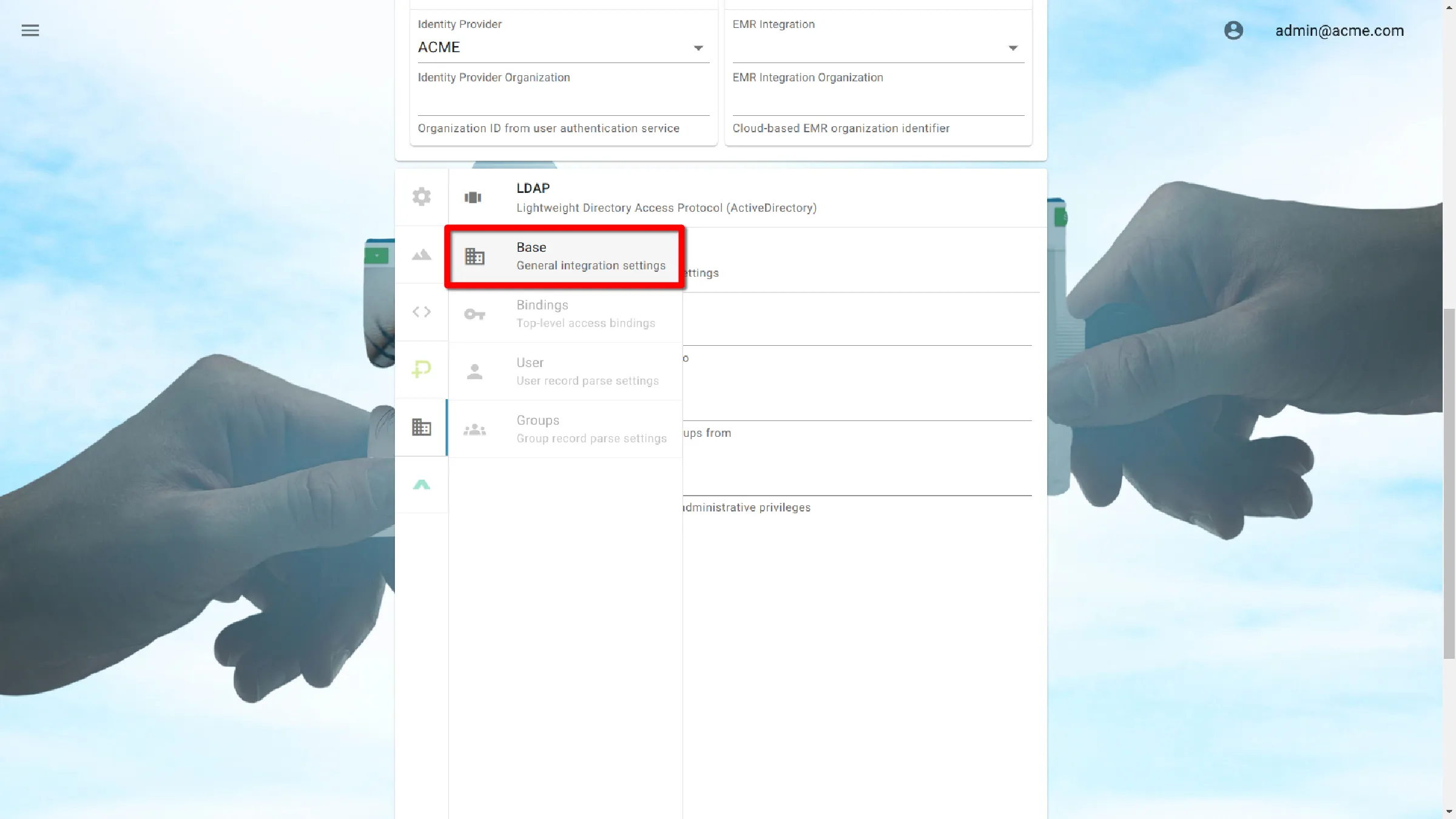

Seleccionar Configuración Base

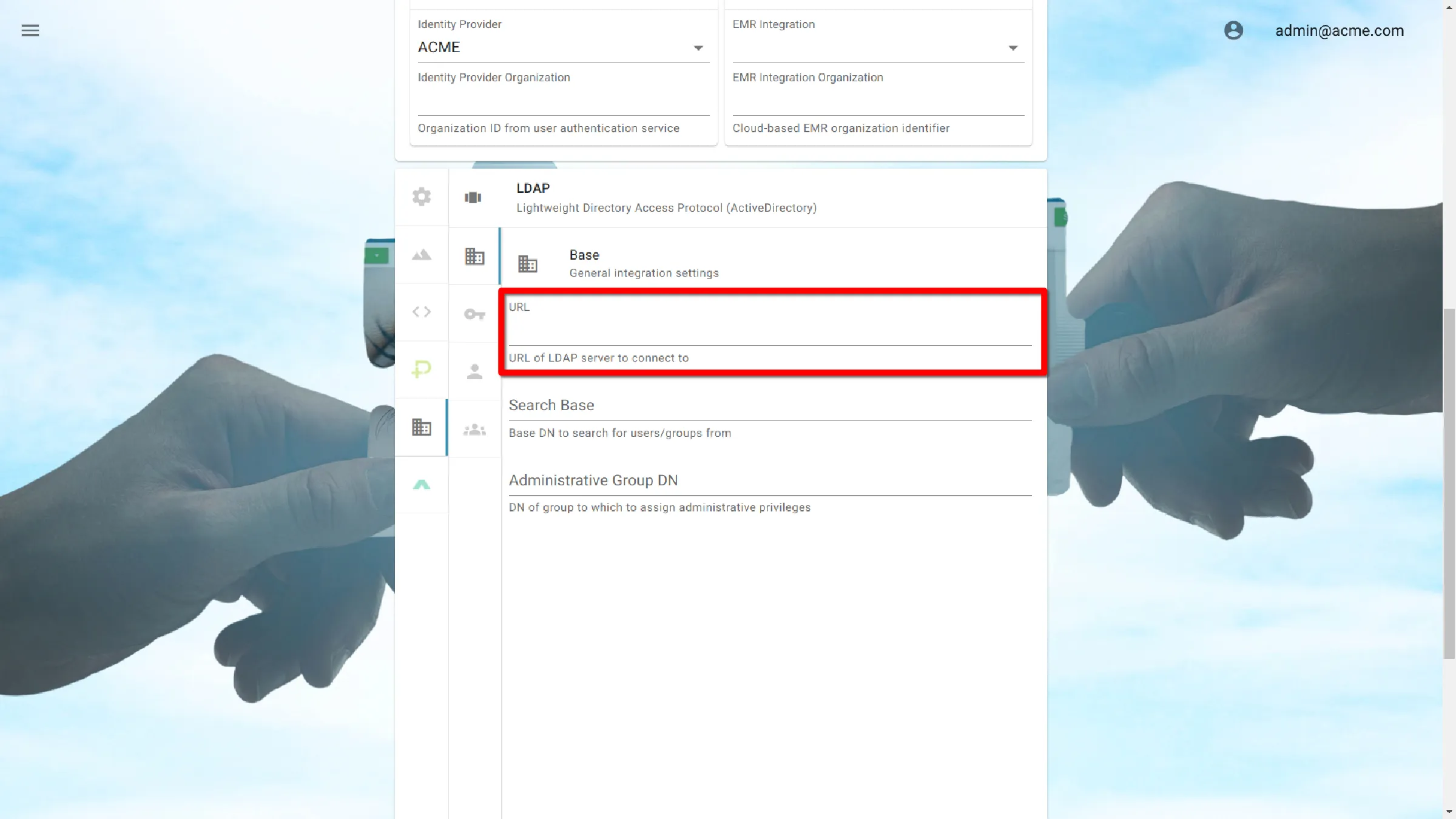

URL

Introduzca la IP pública y el puerto del servidor LDAP. Debe ser precedido por ldap://

Para conectarse a un servidor con la IP de 1.2.3.4, usando el puerto predeterminado 389, la entrada sería:

ldap://1.2.3.4:389

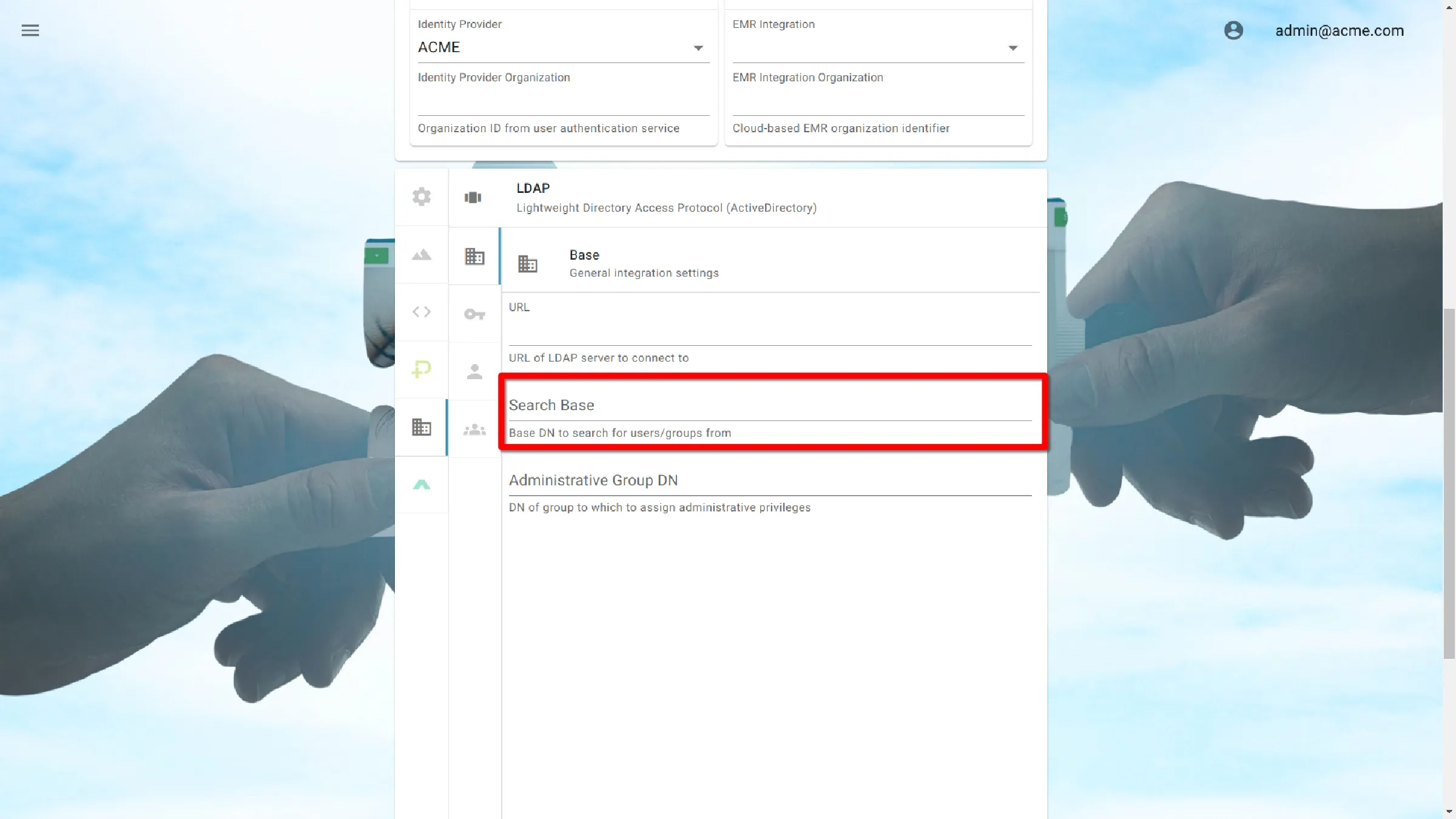

Base de búsqueda

Base de búsqueda indica el punto de partida para una búsqueda en el directorio LDAP. Para permitir la consulta completa, especifique la raíz del servicio de directorio. Alternativamente, refinar los controles de acceso especificando una unidad organizativa (UU).

La base de búsqueda comprende varios objetos separados por comas. Estos objetos incluyen:

- cn nombre común

- o unidad organizativa

- o organización

- c país

- cc dominio

Para permitir a todos los usuarios en el dominio mycompany.dom, especifique:

dc=mycompany,dc=dom

Escriba la búsqueda especificando una unidad organizacional.

ou=support,dc=mycompany,dc=domain

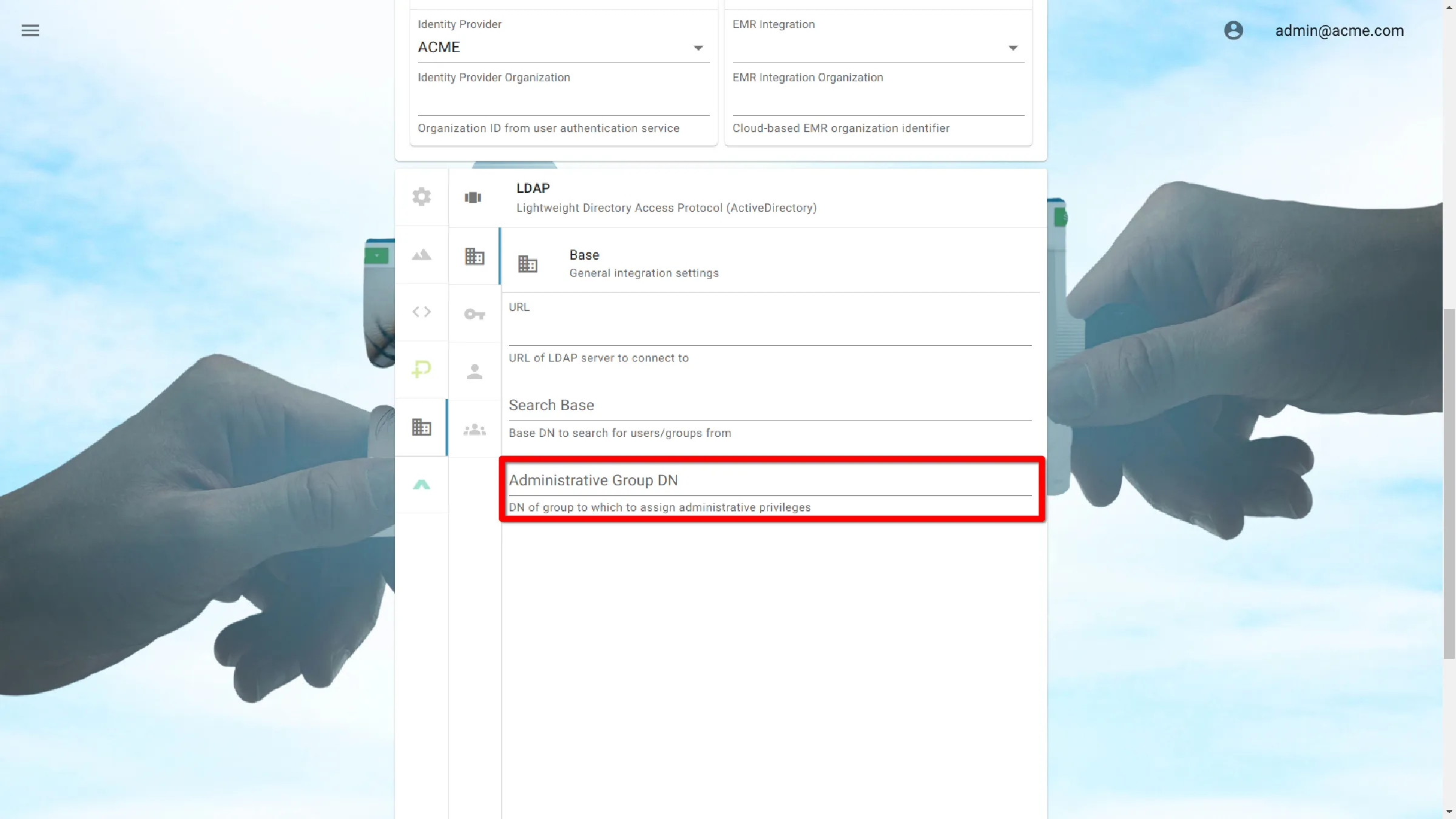

DN de grupo administrativo

Esta entrada controla quién está autorizado a administrar AGNES Connect dentro de la organización permitiendo la especificación de un usuario o grupo DN.

Un Nombre Distinguizado (DN) identifica una entrada de forma única y describe su posición en el árbol de información de directorio (DIT).

El DN consiste en componentes separados por comas llamadas Nombres desfigurados relativos (RDN). Éstos incluyen:

- uid ID de usuario

- o unidad organizativa

- cc dominio

Para permitir a los miembros del grupo agnes_administers administrar General, especificar:

ou=agnes_administers,dc=mycompany,dc=domain

Para permitir que sólo el usuario john.doe administre AGNES, especifique:

uid=john.doe,ou=agnes_administers,dc=mycompany,dc=domain

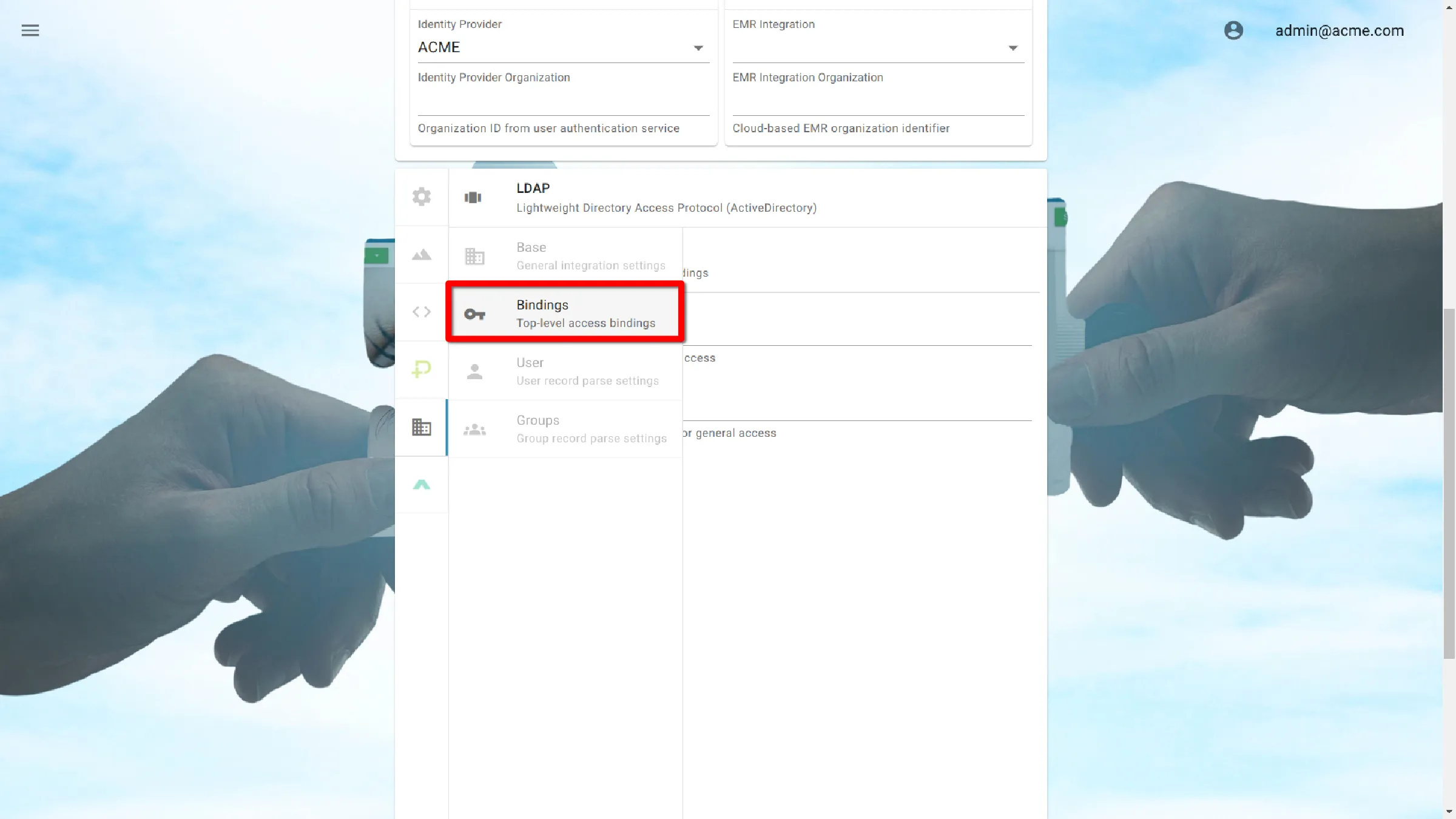

Encuadernaciones

Se requieren enlaces para obtener permiso al servidor LDAP para autenticar usuarios. Consisten en dos partes, Bind DN y Bind contraseña.

Bind DN

Bind DN es el Nombre distinguido que proporciona permiso para que AGNES autentique a los usuarios en el servidor LDAP.

Bind DNs consiste en componentes separados por comas. Éstos incluyen:

- cn nombre común

- o unidad organizativa

- cc dominio

Un ejemplo de Bind DN se vería así:

cn=agnes_ldap,ou=agnes_administers,dc=mycompany,dc=domain

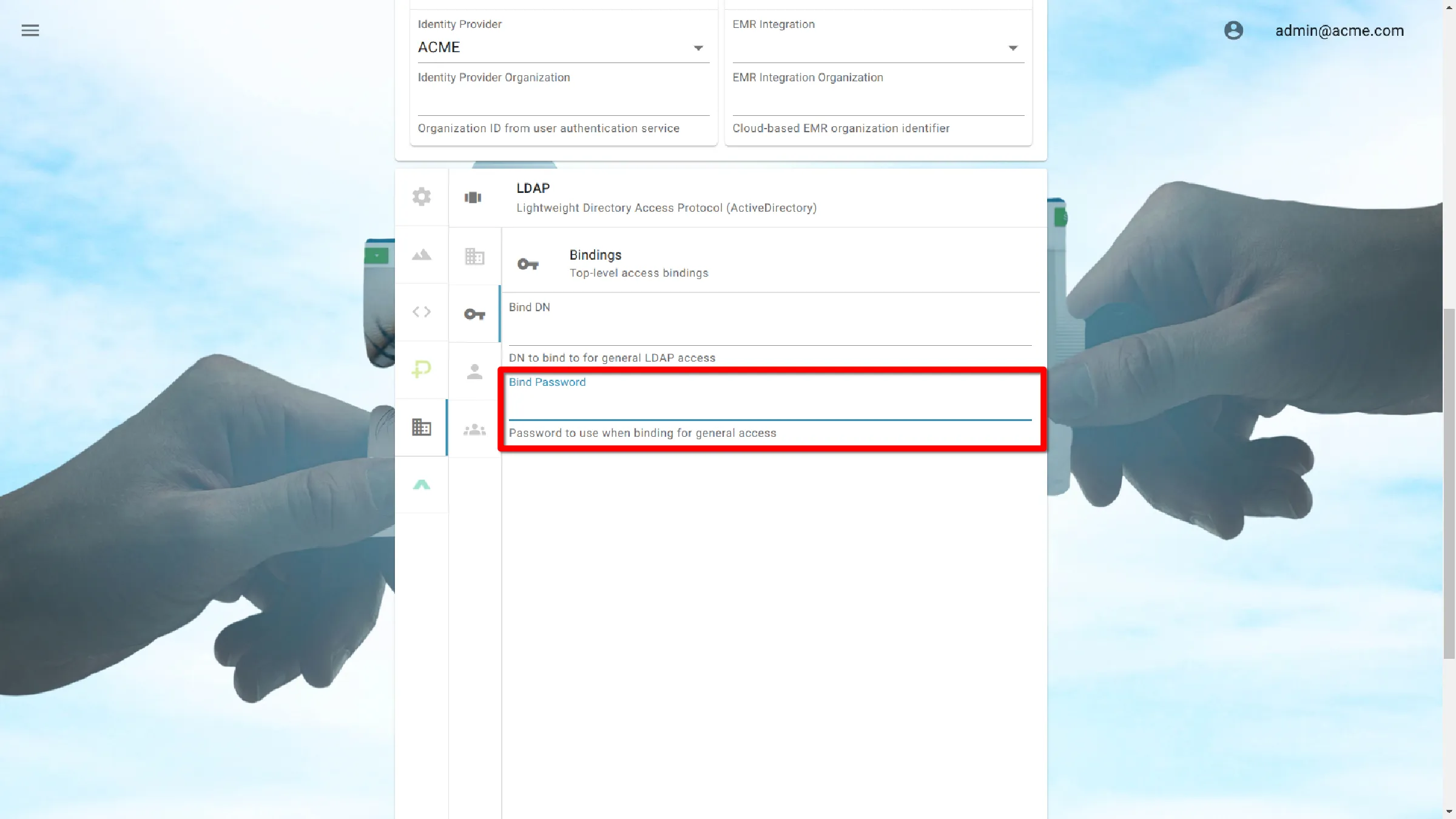

Bind contraseña

Bind contraseña es la contraseña asociada con la cuenta Bind DN.

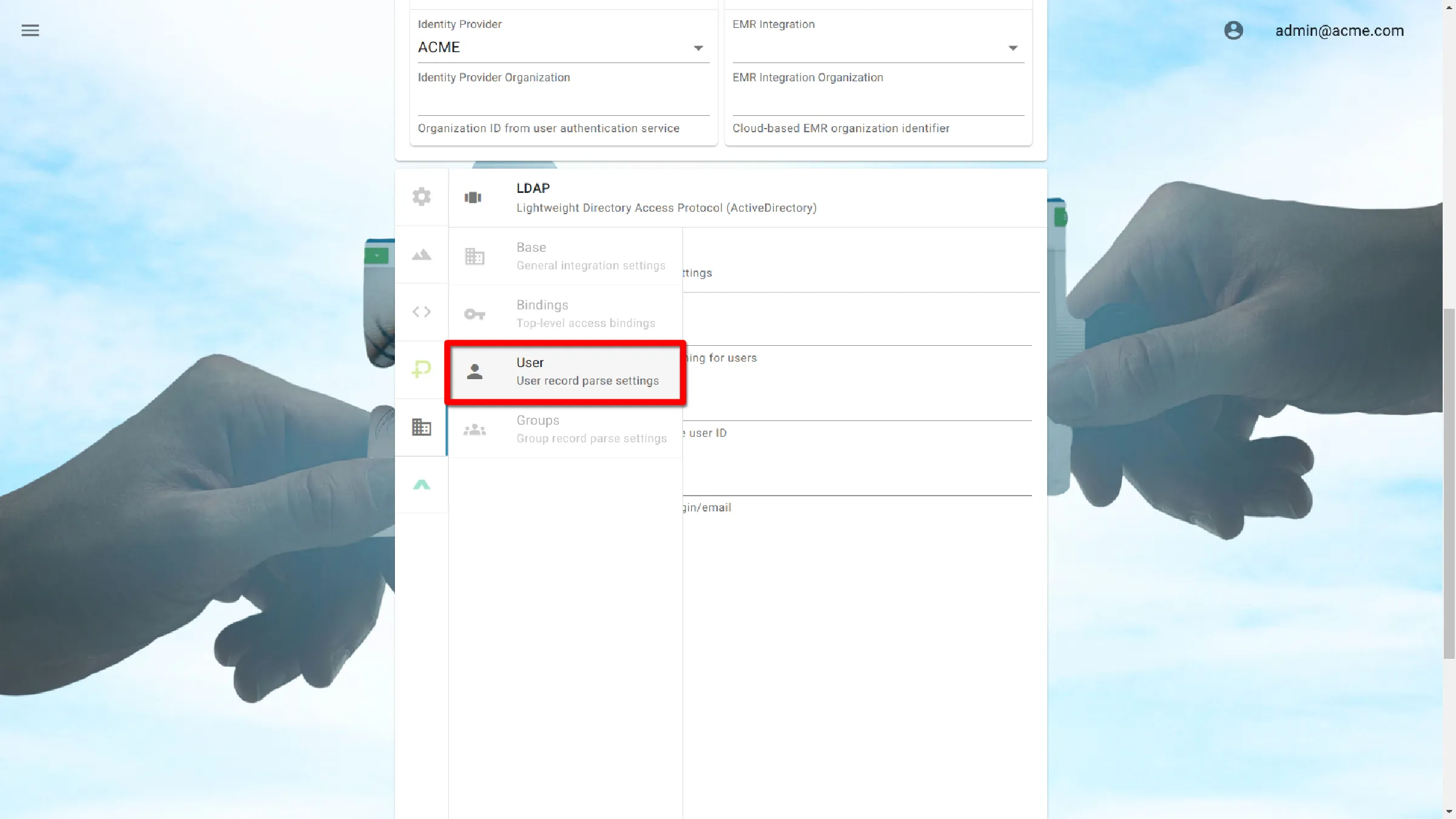

Ajustes de usuario

La configuración del usuario define qué atributos identificables se buscarán al consultar el Árbol de información del directorio (DIT).

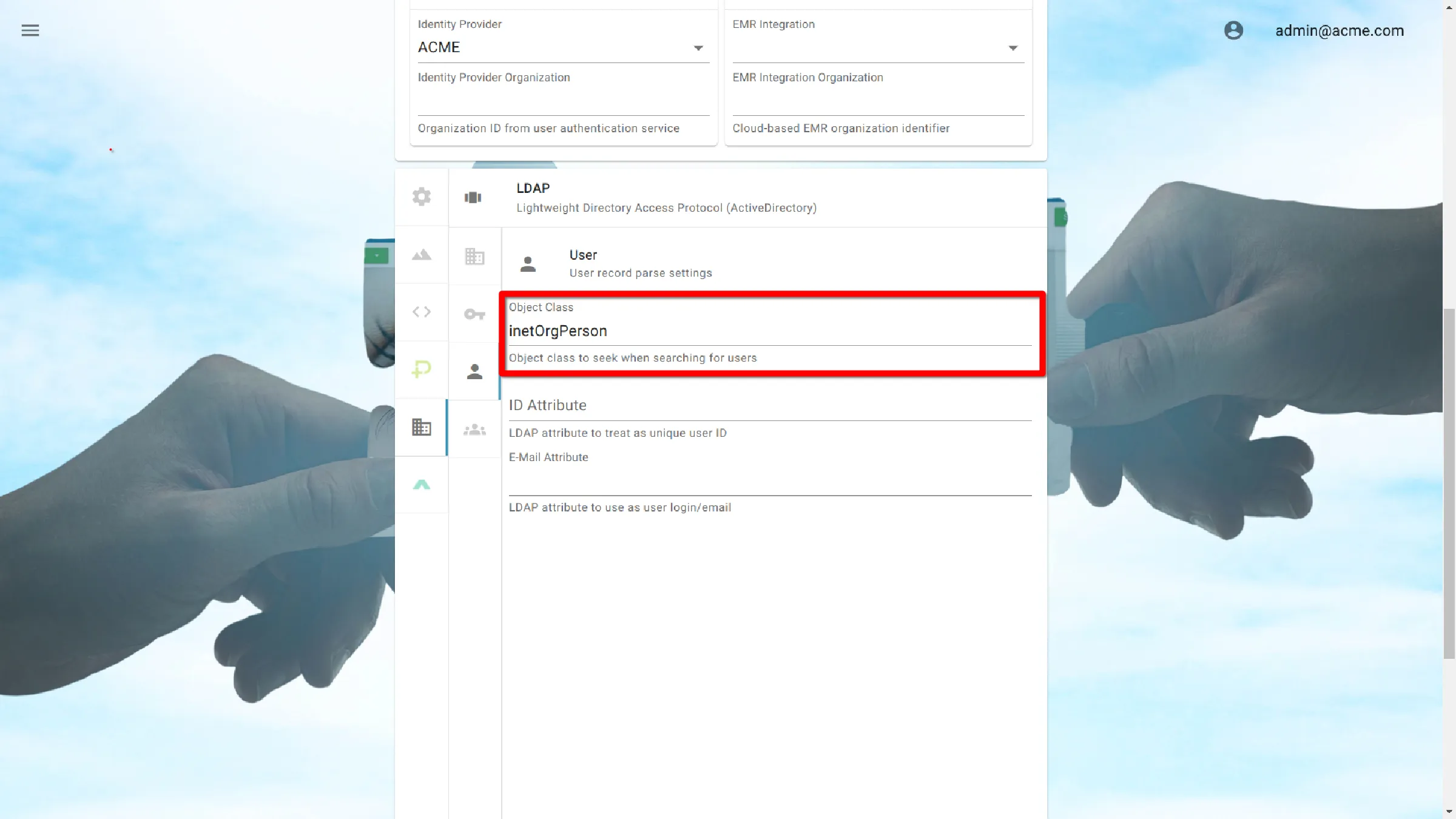

Clase de objeto

El atributo Clase de objeto se utiliza para ayudar a determinar los atributos permitidos de una entrada.

Esto representa el tipo de objeto que se clasificará como usuario.

Active Directory

organizationalPerson

LDAP

InetOrgPerson

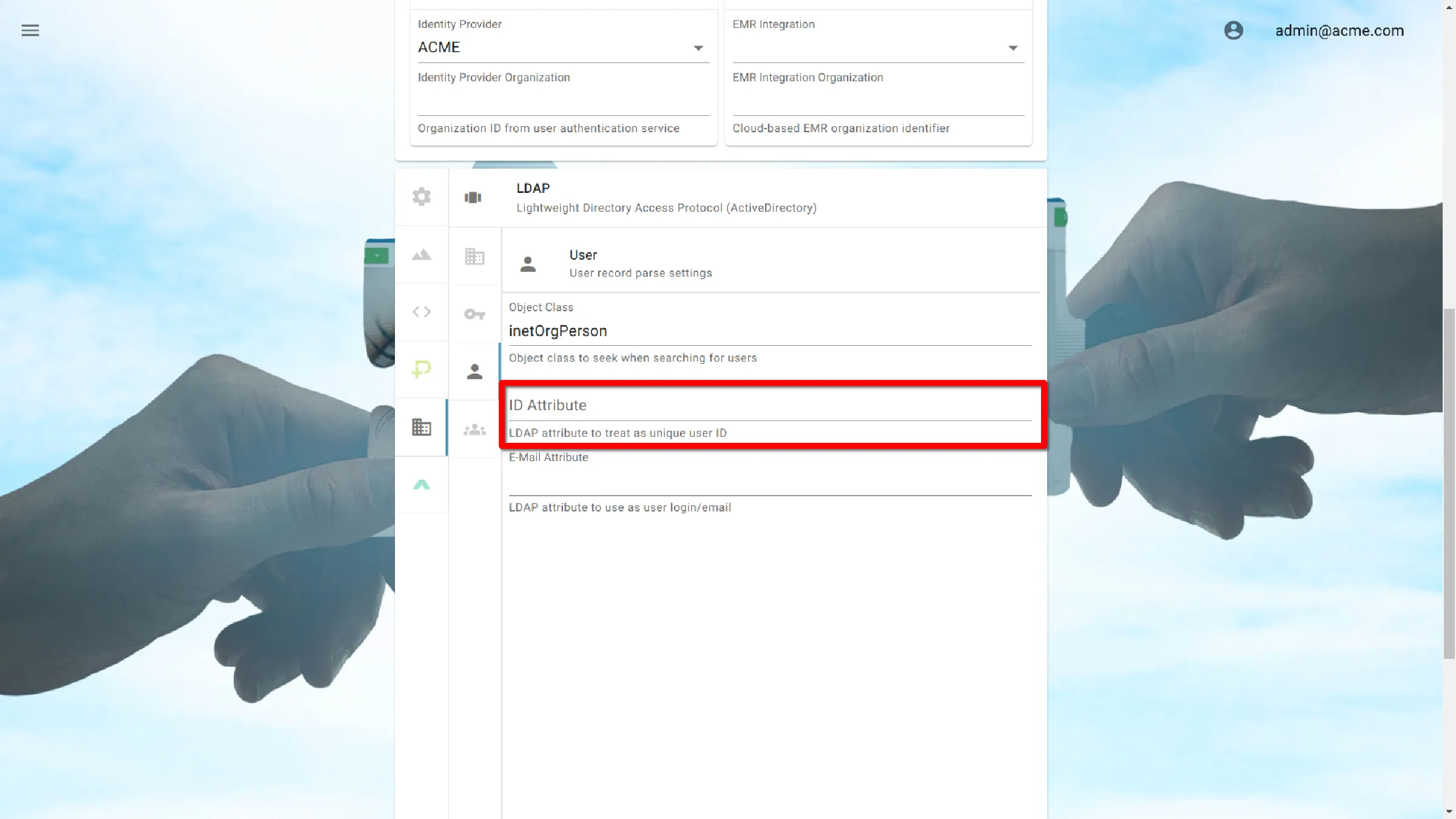

Atributo de identificación

Un atributo único utilizado para identificar a cada usuario.

LDAP

uid

Active Directory

sAMAccountName

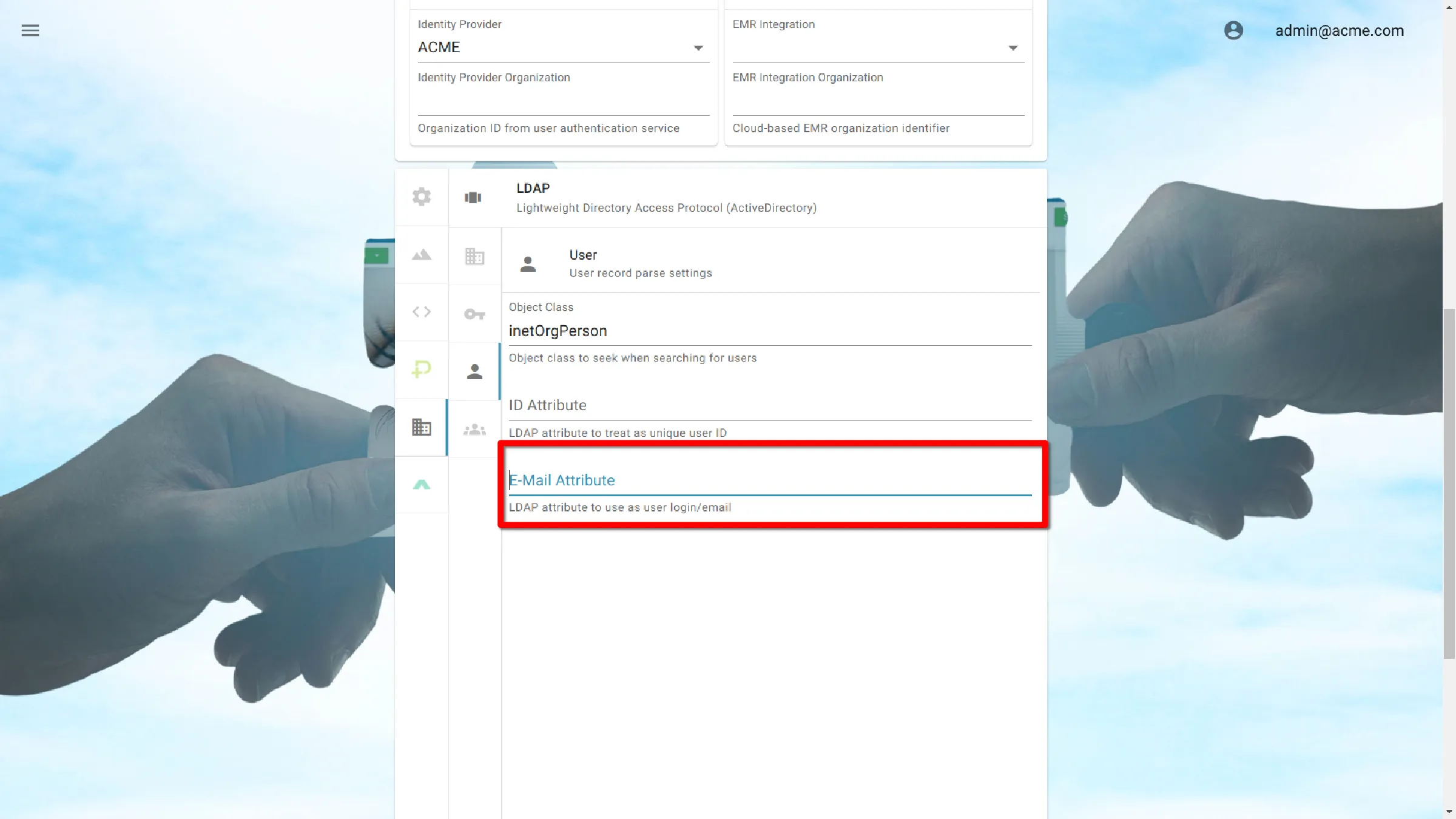

Atributo de correo electrónico

Atributo que contiene la dirección de correo electrónico del usuario del servidor

LDAP

mail

Active Directory

userPrincipalName

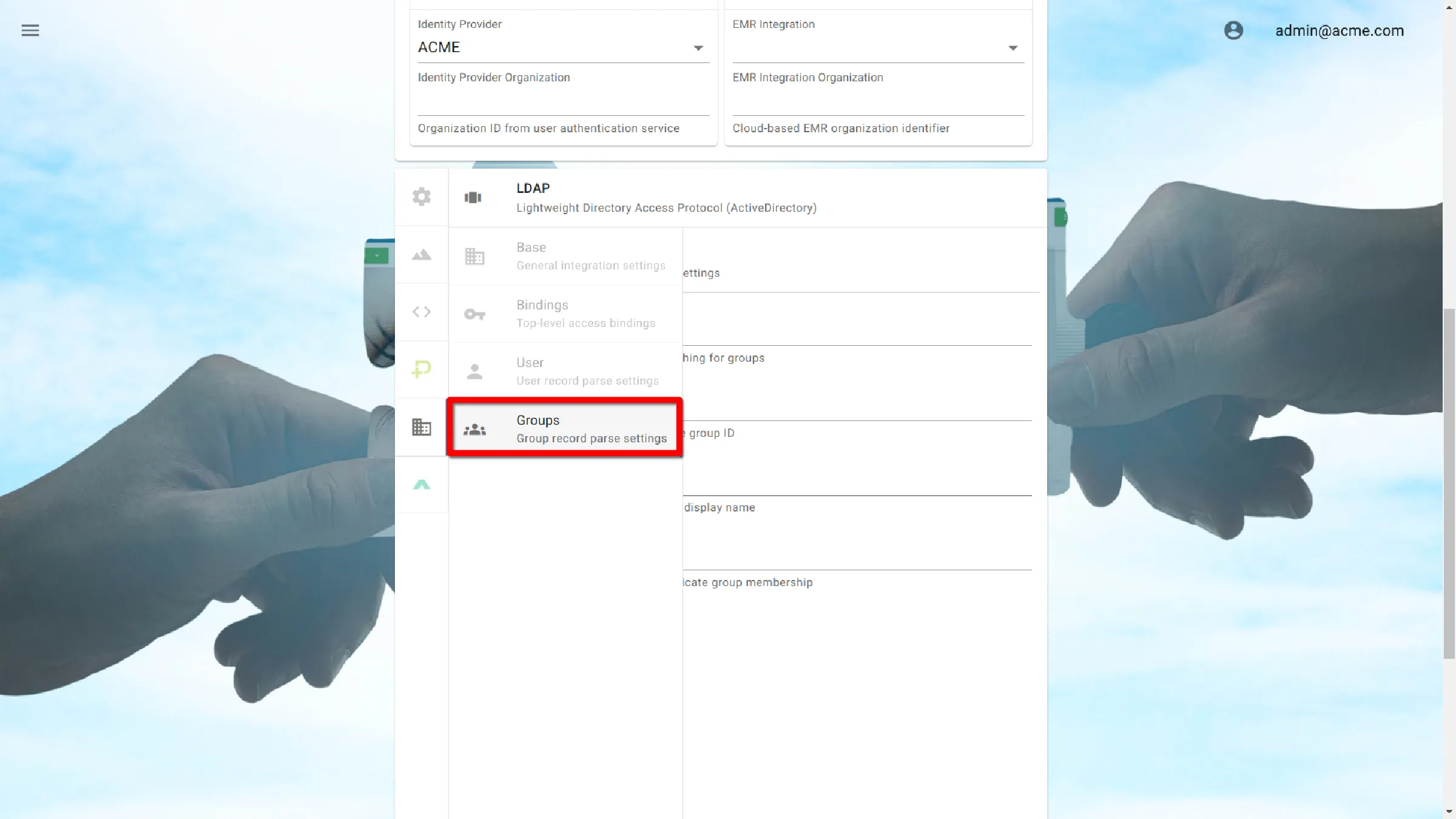

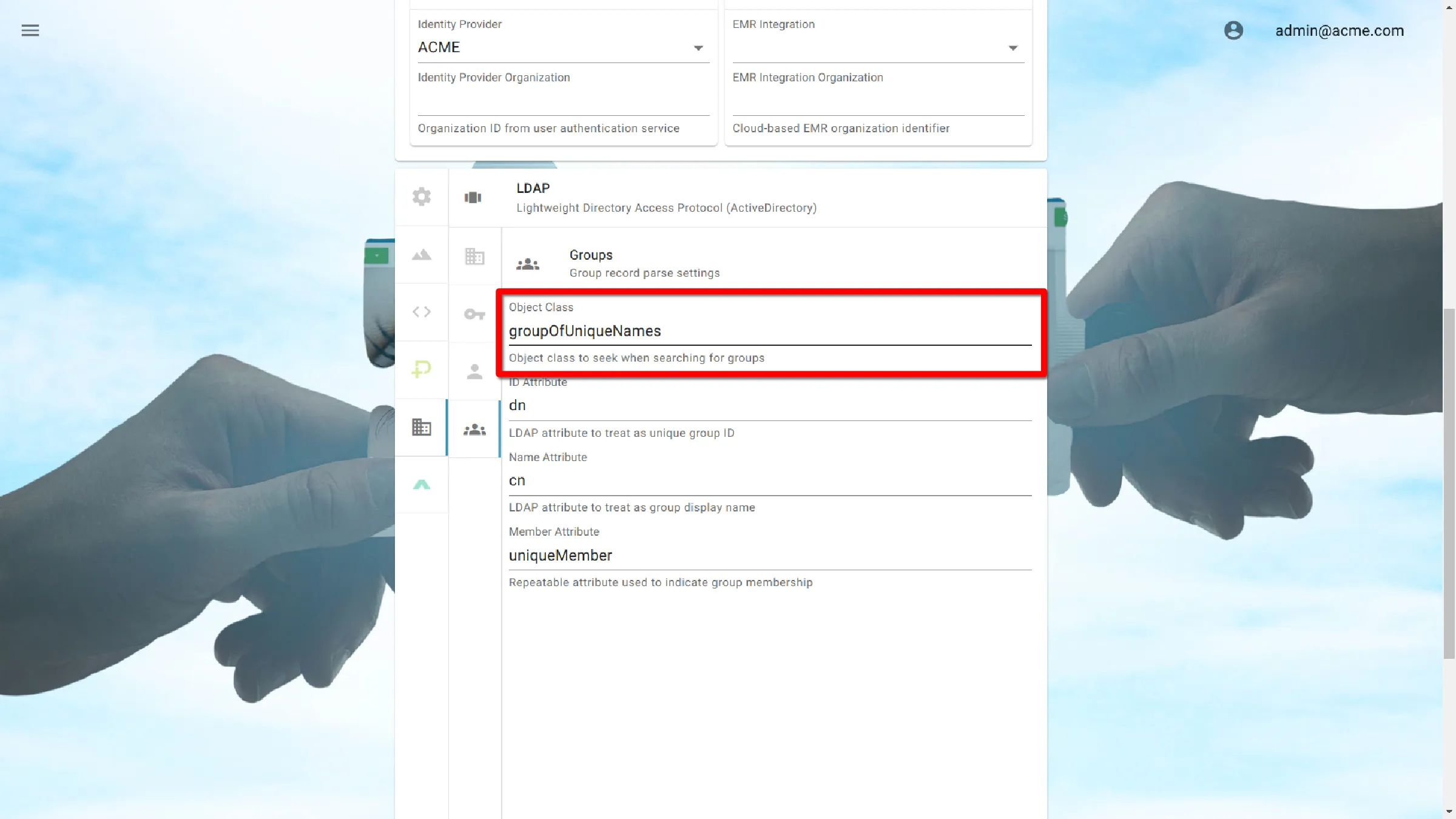

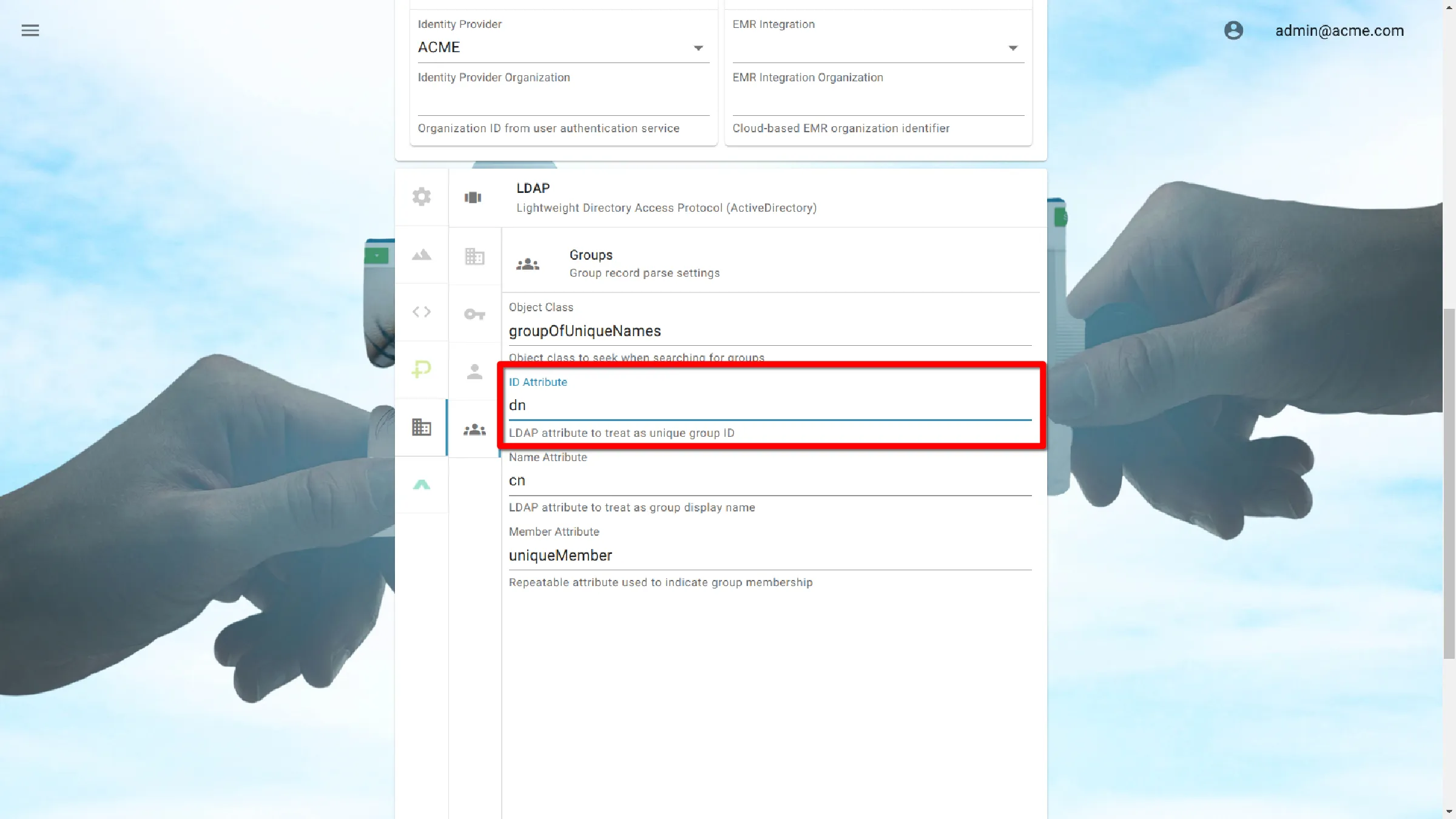

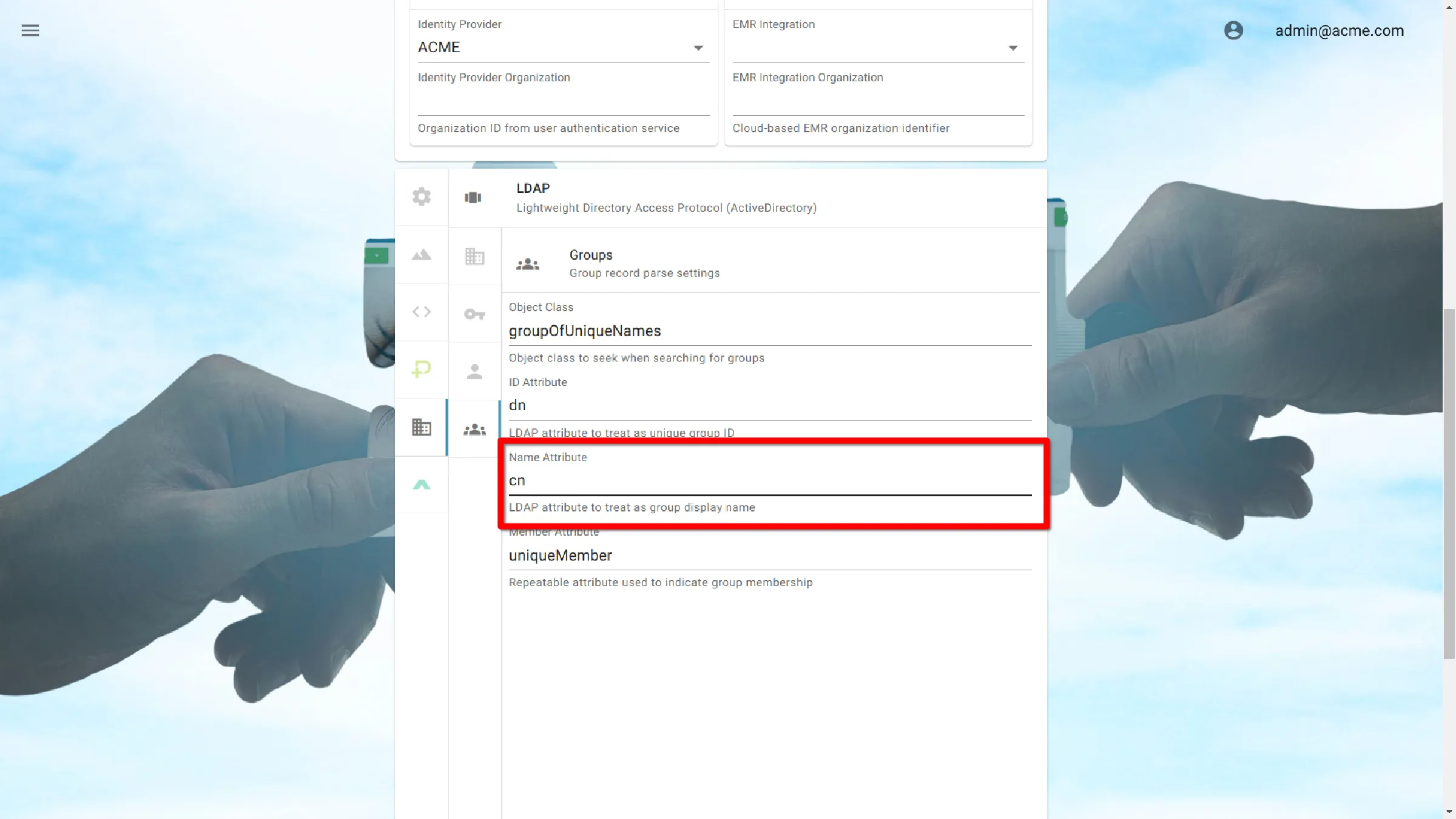

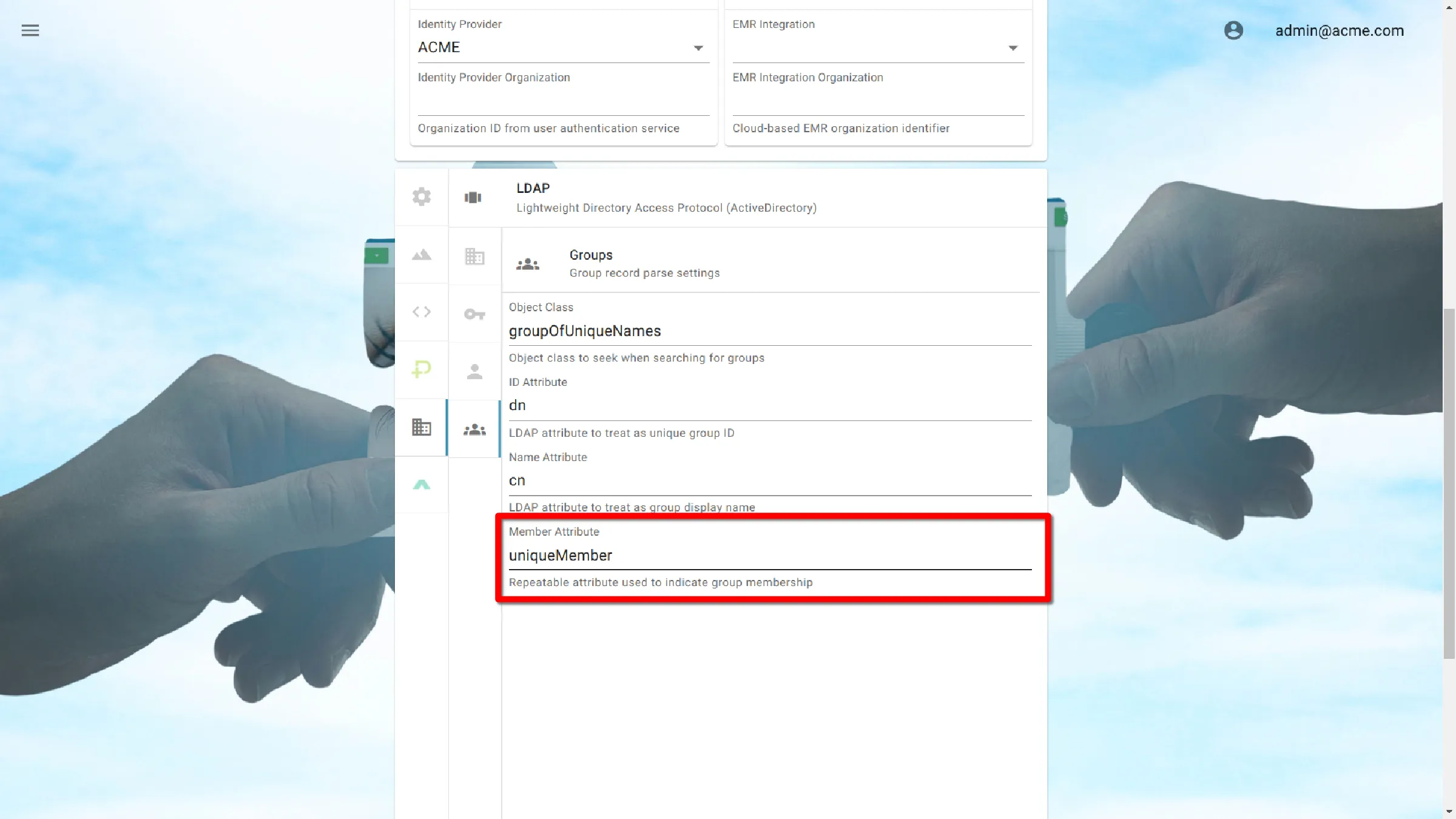

Configuración de grupo

La configuración del grupo define los atributos utilizados para identificar grupos en el Árbol de información del directorio (DIT).

![]()

Clase de objeto

groupOfUniqueNames

Atributo de identificación

dn

Atributo de nombre

cn

Atributo de miembro

uniqueMember

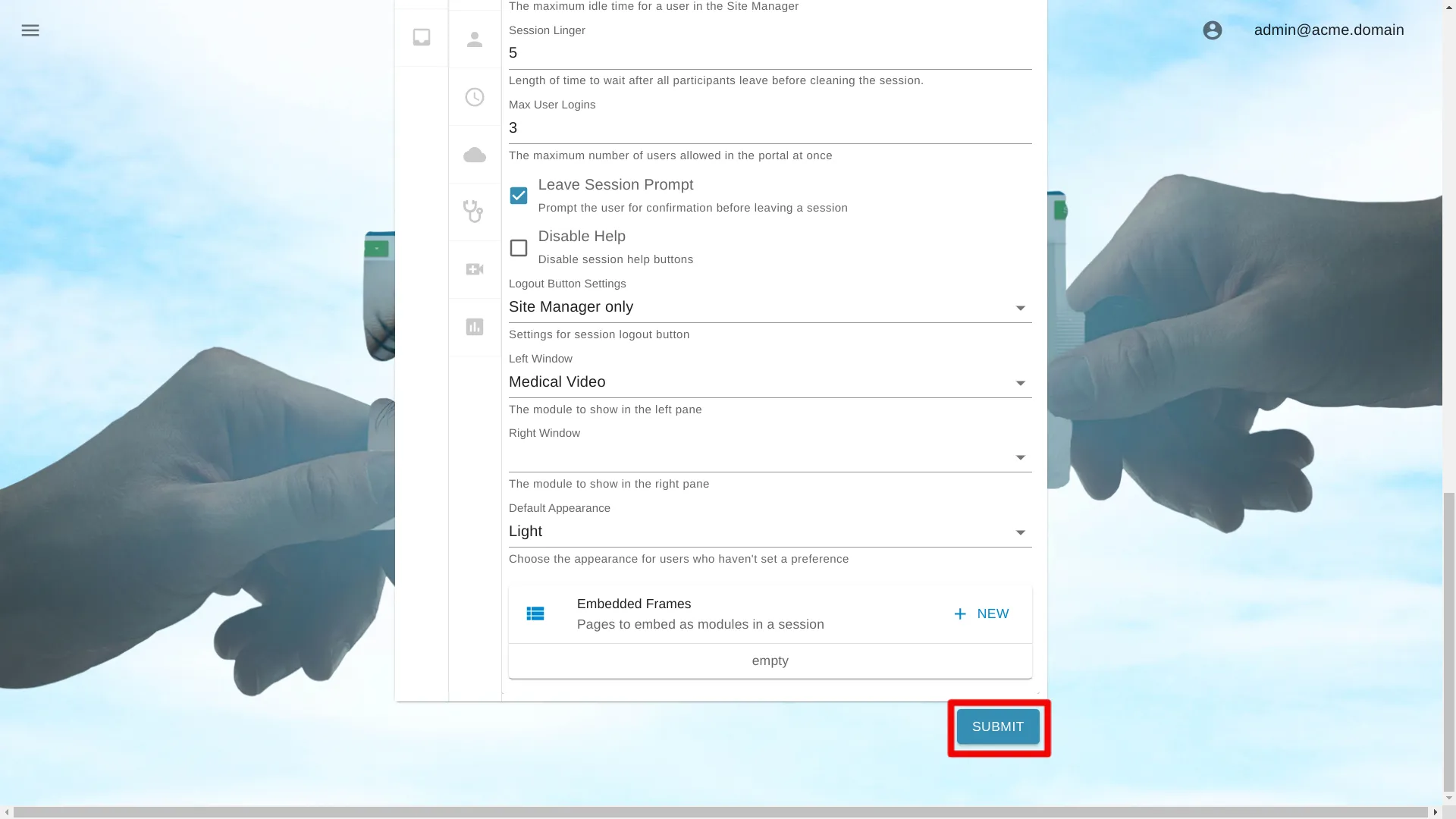

Guardar Ajusteg

Guardar ajustes

Haga clic en el botón Enviar para guardar la configuración.