Administracja użytkownikami LDAP

Integracja z LDAP umożliwia użytkownikom uwierzytelnianie w AGNES Connect przy użyciu istniejącego serwera LDAP , co pozwala użytkownikom korzystać z istniejących rozwiązań pojedynczego logowania. Serwer LDAP musi być publicznie dostępny w Internecie, aby móc komunikować się z serwerami AGNES Connect . Każda organizacja może połączyć się z jednym serwerem LDAP, zastępując moduł zarządzania użytkownikami dostarczany przez AGNES Connect. Zmiana tych ustawień może uniemożliwić Twojej organizacji łączenie się z EMR. Zmiana tych ustawień może zakłócać możliwość połączenia się organizacji z AGNES. Zalecane jest wprowadzanie zmian w tych ustawieniach pod kierunkiem AMD.

Sugestie dotyczące konfiguracji

Odpowiedzialność za zarządzanie użytkownikami LDAP spoczywa na dziale IT organizacji. AMD zaleca jednak włączenie grupy administracyjnej o nazwie agnes_admin. Po skonfigurowaniu jako grupa administracyjna w AGNES, członkowie tej grupy uzyskają uprawnienia administracyjne w AGNES Connect. Użytkownik usługi zapewni podstawowy dostęp do serwera jako Bind DN.

Przejdź do Ustawień organizacji

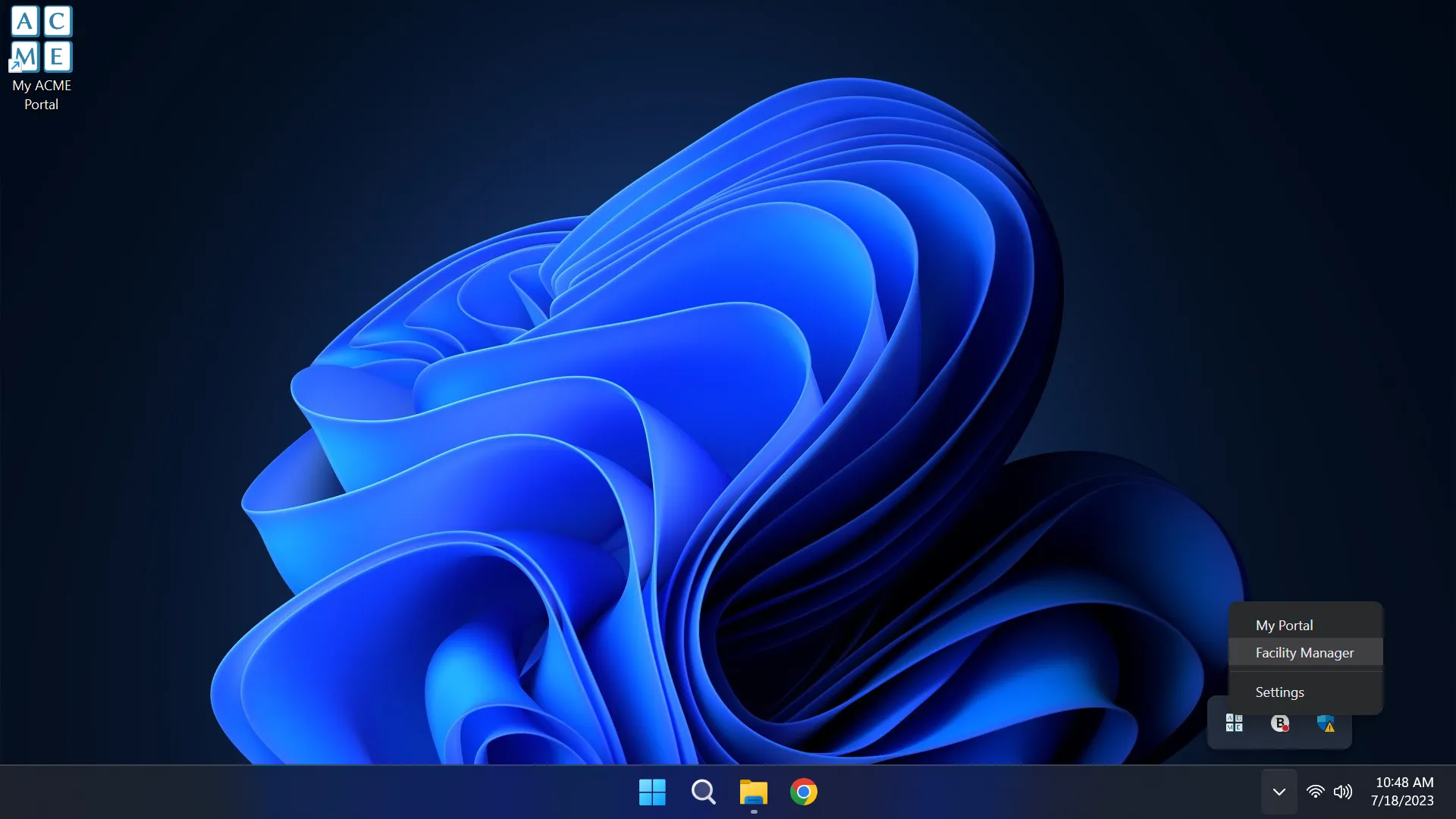

Otwórz Menedżera witryny

Aby edytować to ustawienie, zalogowane konto użytkownika musi mieć rolę administratora.

Kliknij prawym przyciskiem myszy ikonę AGNES Connect na pasku zadań i wybierz Menedżer witryny.

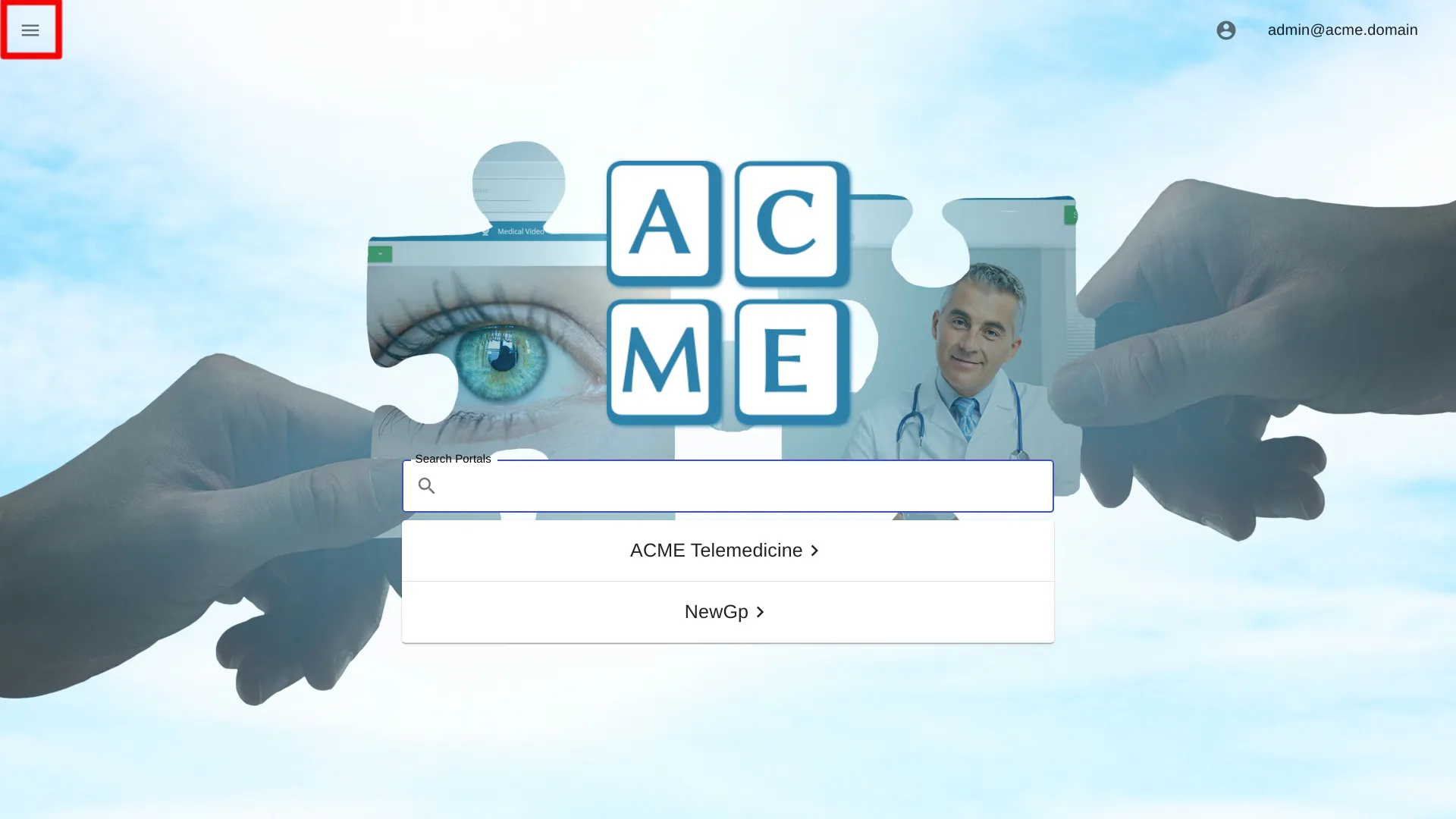

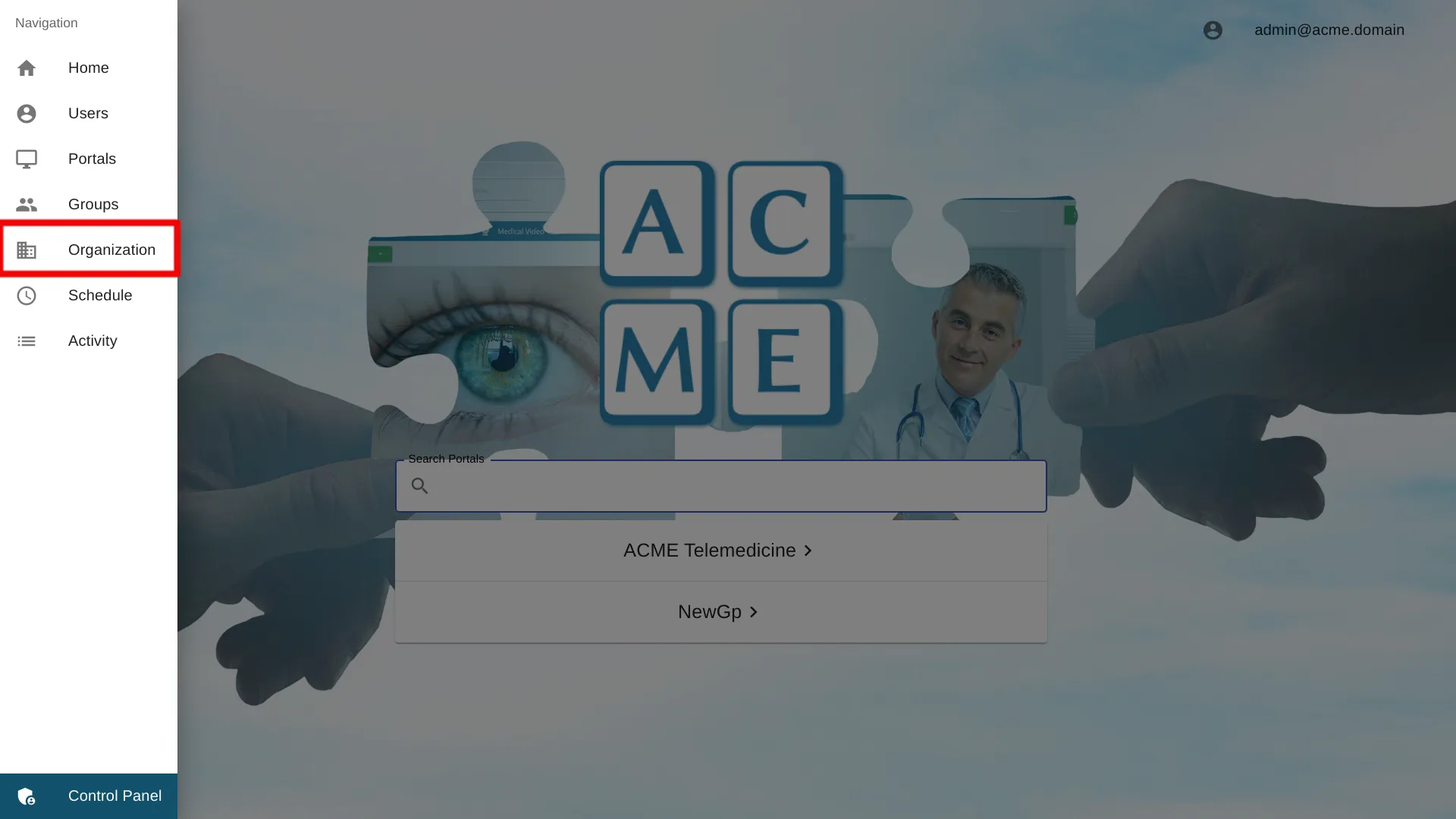

Wybierz Organizacja z paska nawigacyjnego

Kliknij ikonę ”≡” w lewym górnym rogu ekran główny, i wybierz Organizacja na pasku nawigacyjnym. Jeśli opcja nie jest dostępna, upewnij się, że zalogowane konto użytkownika ma rolę administratora.

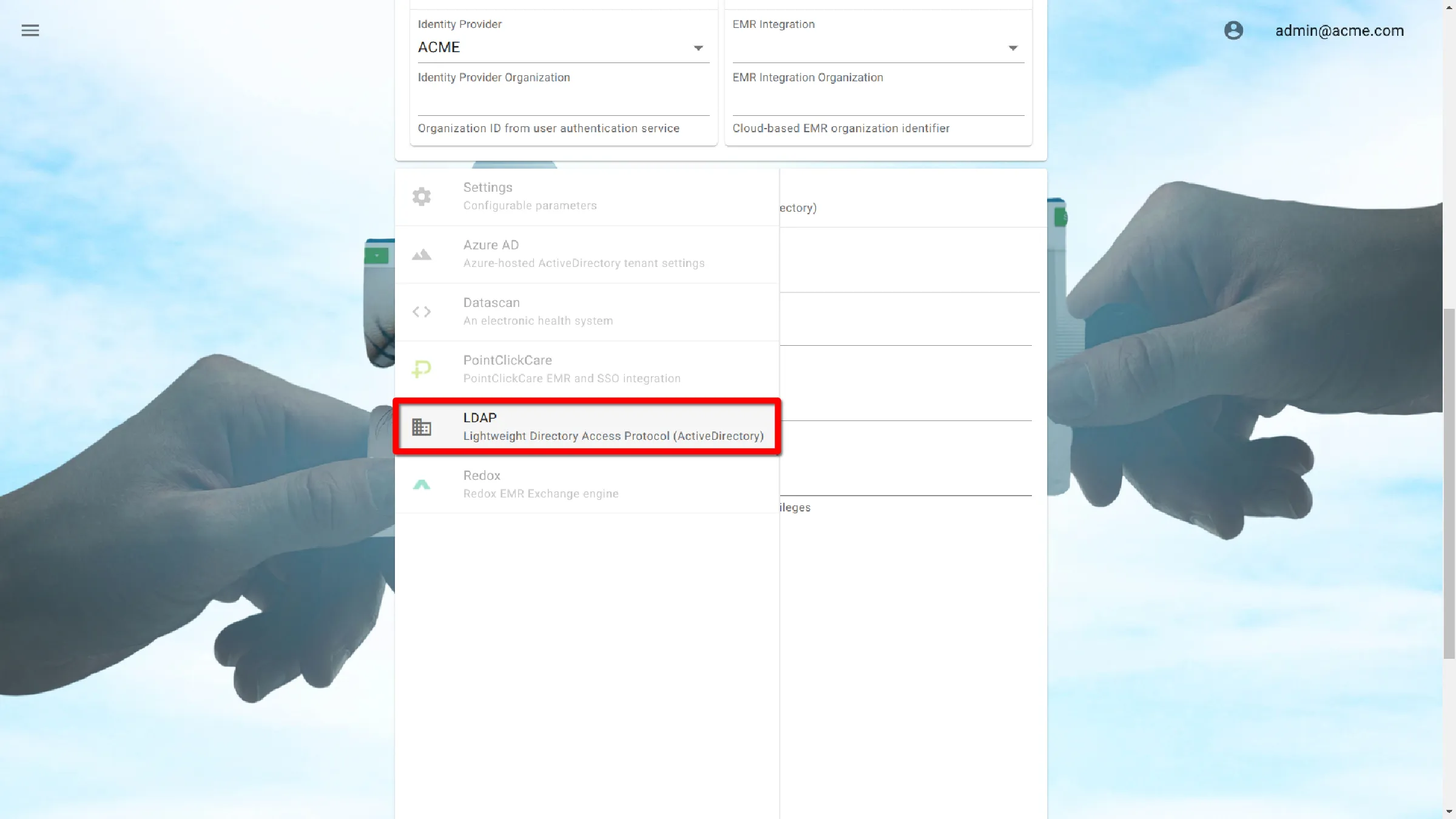

Wybierz Ustawienia Administracja użytkownikami LDAP

Ustawienia LDAP

Wszystkie dane uwierzytelniające LDAP wprowadzone do AGNES są wymienione w portalu zarządzania LDAP organizacji. Ten portal jest zarządzany przez organizację i nie jest dostępny dla AMD.

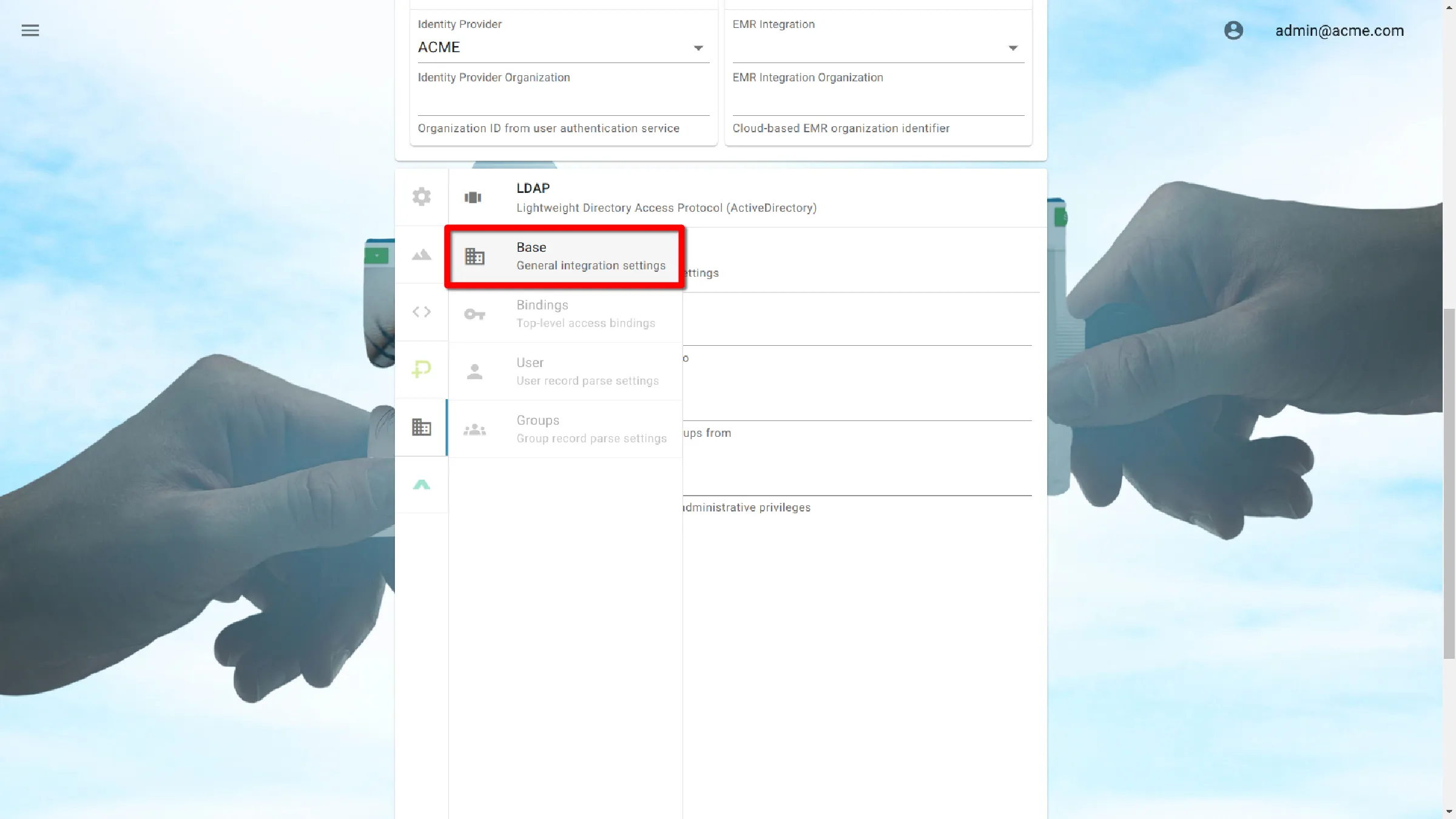

Wybierz Ustawienia podstawowe

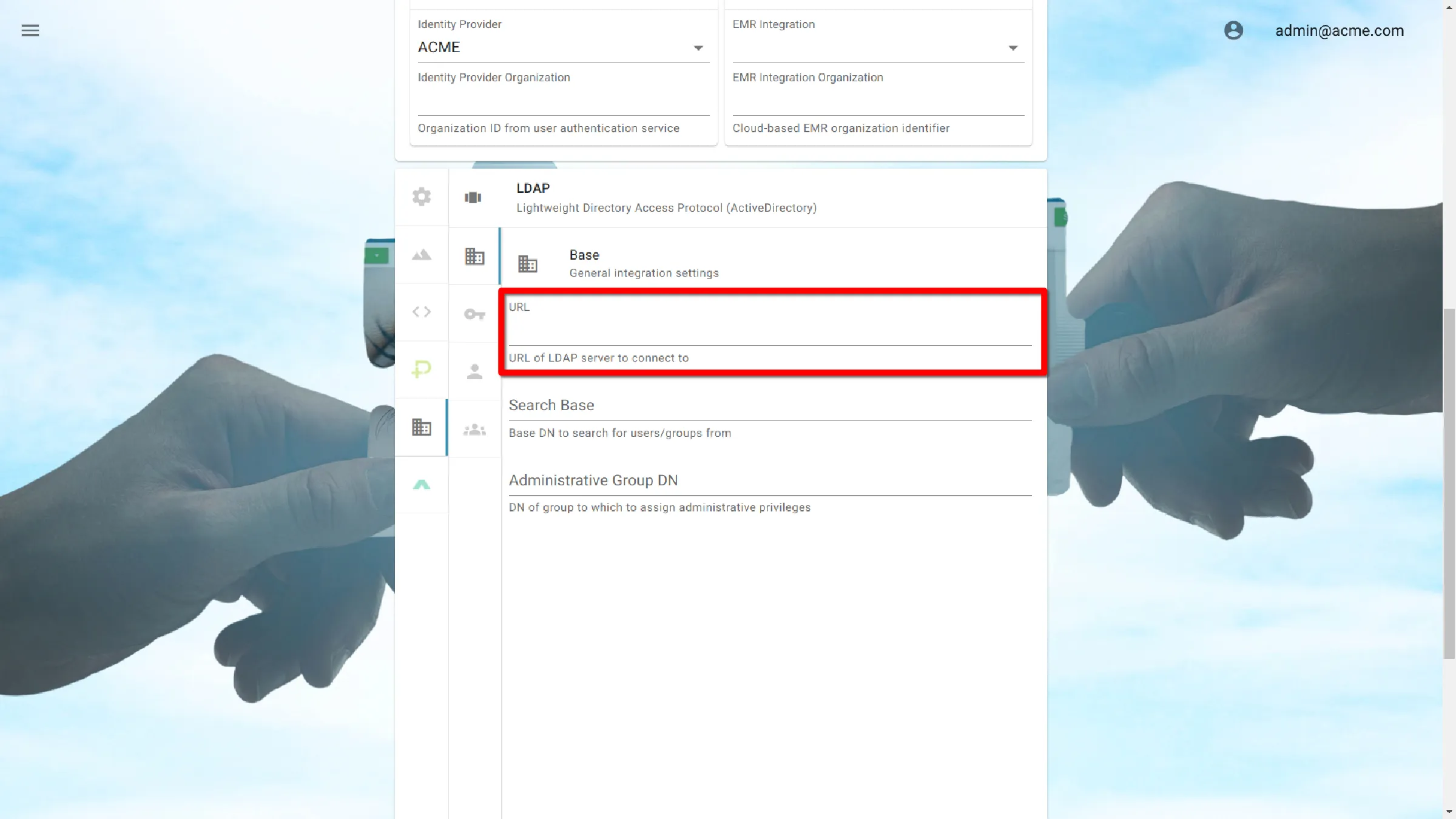

Adres URL

Wprowadź publiczny adres IP i port serwera LDAP. Powinien być poprzedzony prefiksem ldap://

Aby połączyć się z serwerem o adresie IP 1.2.3.4 przy użyciu domyślnego portu 389, dane wejściowe będą następujące:

ldap://1.2.3.4:389

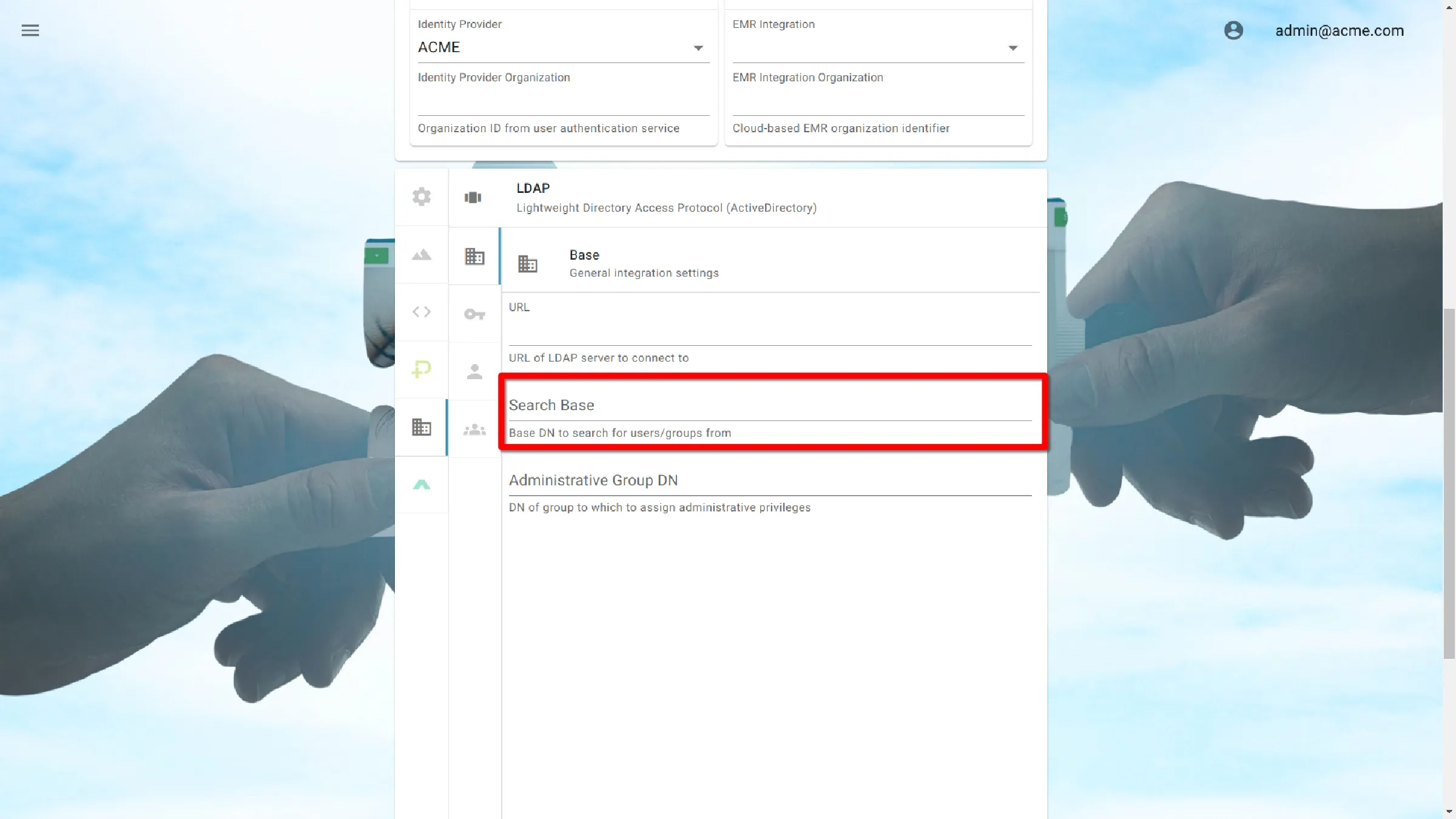

Baza wyszukiwania

Baza wyszukiwania wskazuje punkt początkowy wyszukiwania w katalogu LDAP. Aby umożliwić pełne wykonywanie zapytań, określ katalog główny usługi katalogowej. Alternatywnie możesz udoskonalić kontrolę dostępu, określając jednostkę organizacyjną (OU).

Baza wyszukiwania zawiera wiele obiektów oddzielonych przecinkami. Obiekty te obejmują:

- cn nazwa zwyczajowa

- lub jednostka organizacyjna

- o organizacja

- c kraj

- dc domena

Aby zezwolić wszystkim użytkownikom w domenie mojafirma.dom, określ:

dc=mycompany,dc=dom

Zawęź wyszukiwanie, określając jednostkę organizacyjną.

ou=support,dc=mycompany,dc=domain

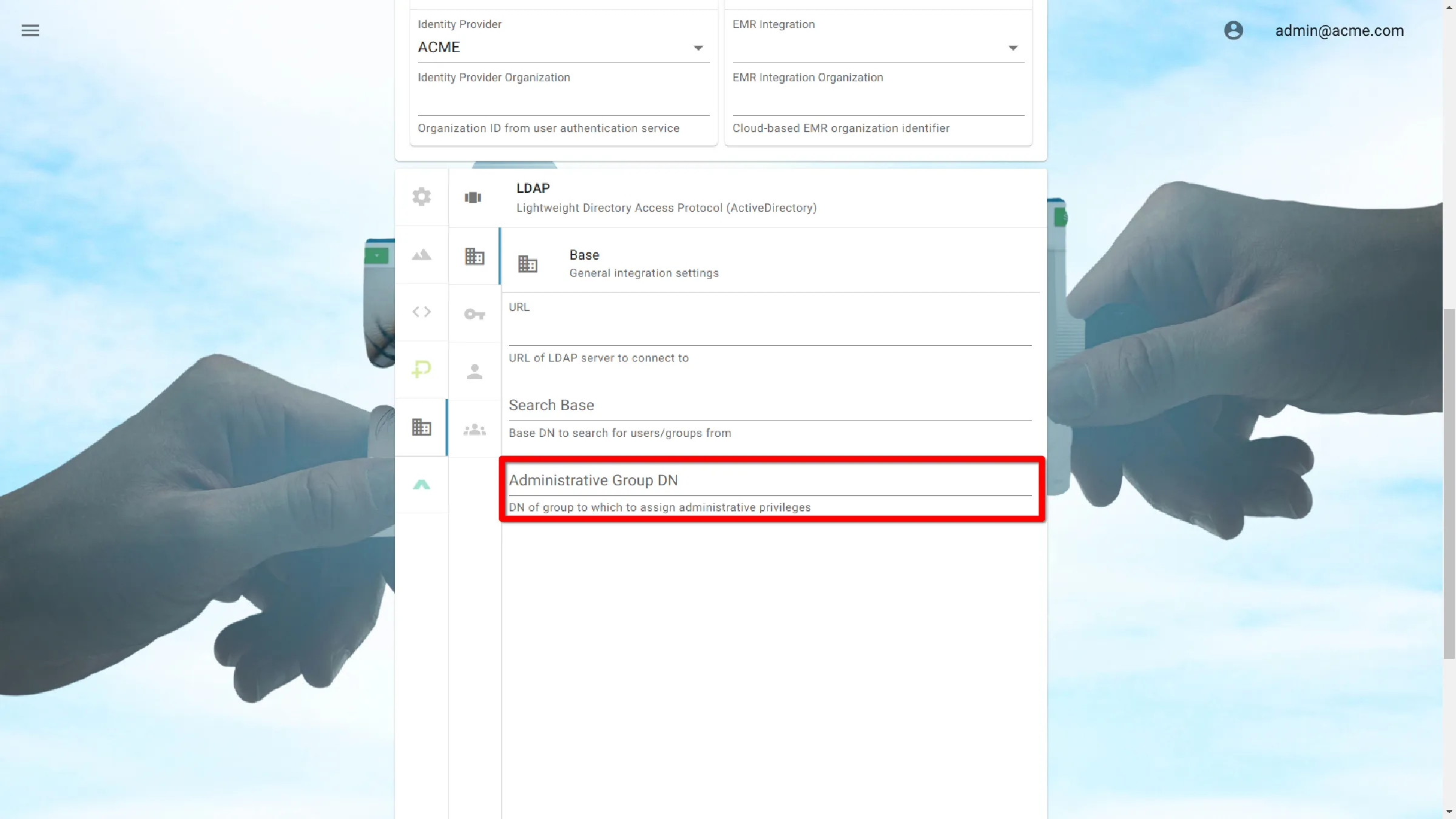

Grupa administracyjna DN

Ten wpis kontroluje, kto może administrować AGNES Connect w organizacji , zezwalając na określenie nazwy wyróżniającej użytkownika lub grupy.

Nazwa wyróżniająca (DN) jednoznacznie identyfikuje wpis i opisuje jego pozycję w Drzewo informacji katalogowych (DIT).

Nazwy wyróżniające składają się z elementów oddzielonych przecinkami, zwanych względnymi nazwami wyróżniającymi (RDN). Obejmują one:

- uid identyfikator użytkownika

- lub jednostka organizacyjna

- dc domena

Aby umożliwić członkom grupy agnes_administers administrowanie Ogólnym, określ:

ou=agnes_administers,dc=mycompany,dc=domain

Aby pozwolić tylko użytkownikowi john.doe na administrowanie AGNES, określ:

uid=john.doe,ou=agnes_administers,dc=mycompany,dc=domain

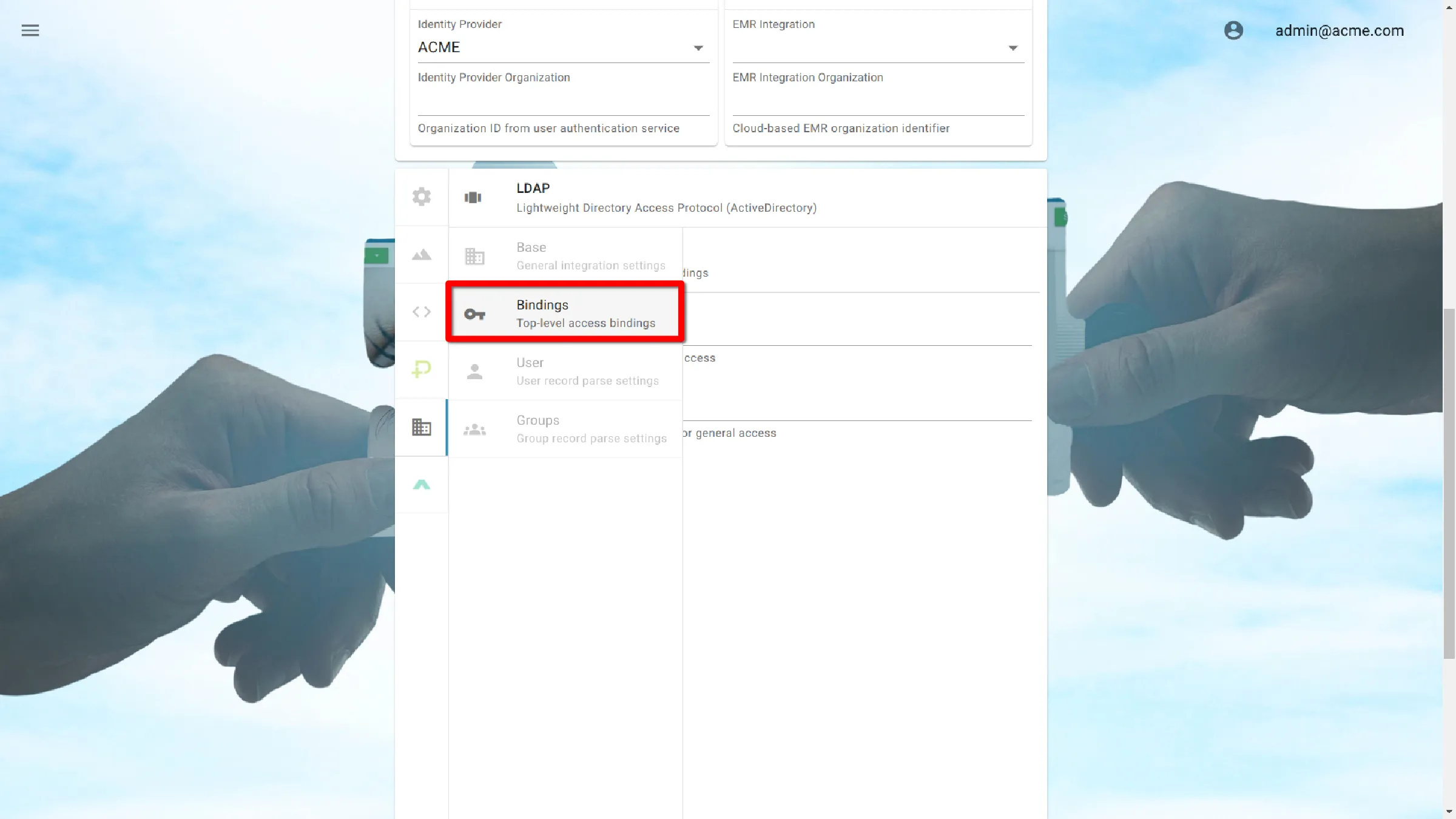

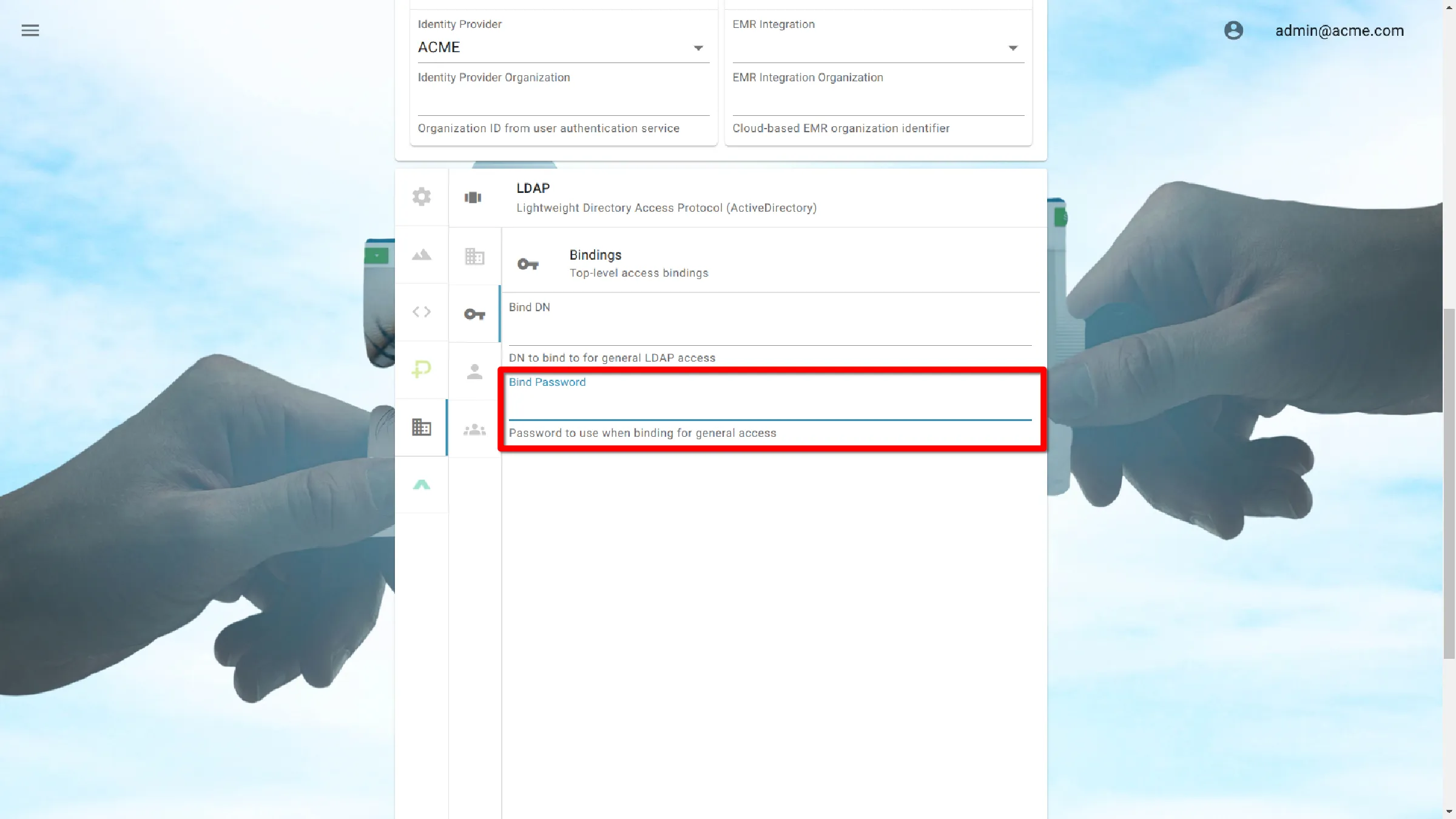

Wiązania

Aby uzyskać uprawnienia do serwera LDAP w celu uwierzytelniania użytkowników, wymagane są powiązania. Składają się z dwóch części, Bind DN i Bind hasło.

Bind DN

Bind DN to Distinguished Name, która zapewnia uprawnienia AGNES do uwierzytelniania użytkowników na serwerze LDAP.

Bind DNs składają się z elementów oddzielonych przecinkami. Obejmują one:

- cn nazwa zwyczajowa

- lub jednostka organizacyjna

- dc domena

Przykładowa nazwa Bind DN wyglądałaby tak:

cn=agnes_ldap,ou=agnes_administers,dc=mycompany,dc=domain

Bind hasło

Bind hasło to hasło powiązane z kontem Bind DN.

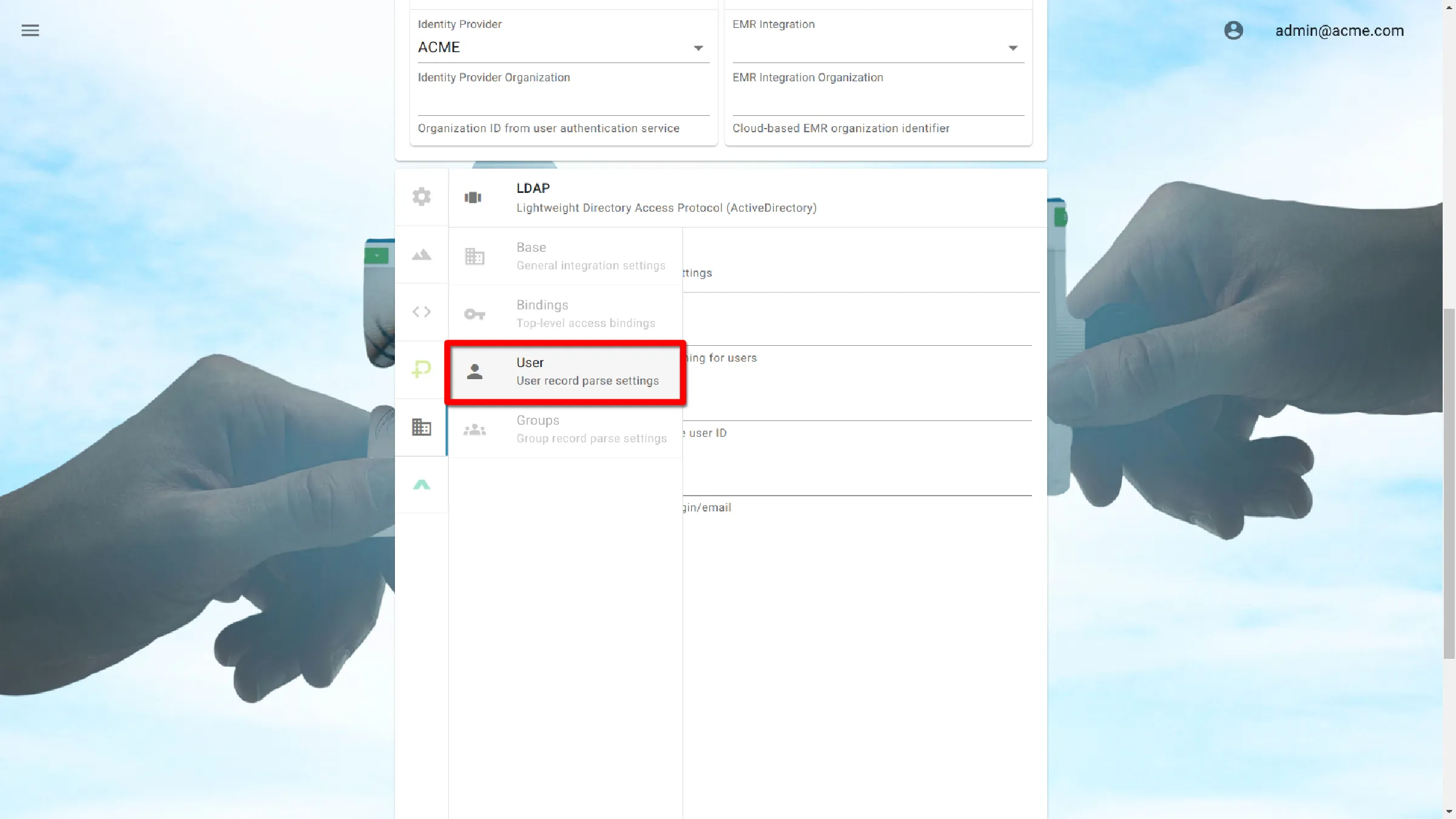

Ustawienia użytkownika

Ustawienia użytkownika określają, które możliwe do zidentyfikowania atrybuty będą wyszukiwane podczas odpytywania Drzewo informacji katalogowych (DIT).

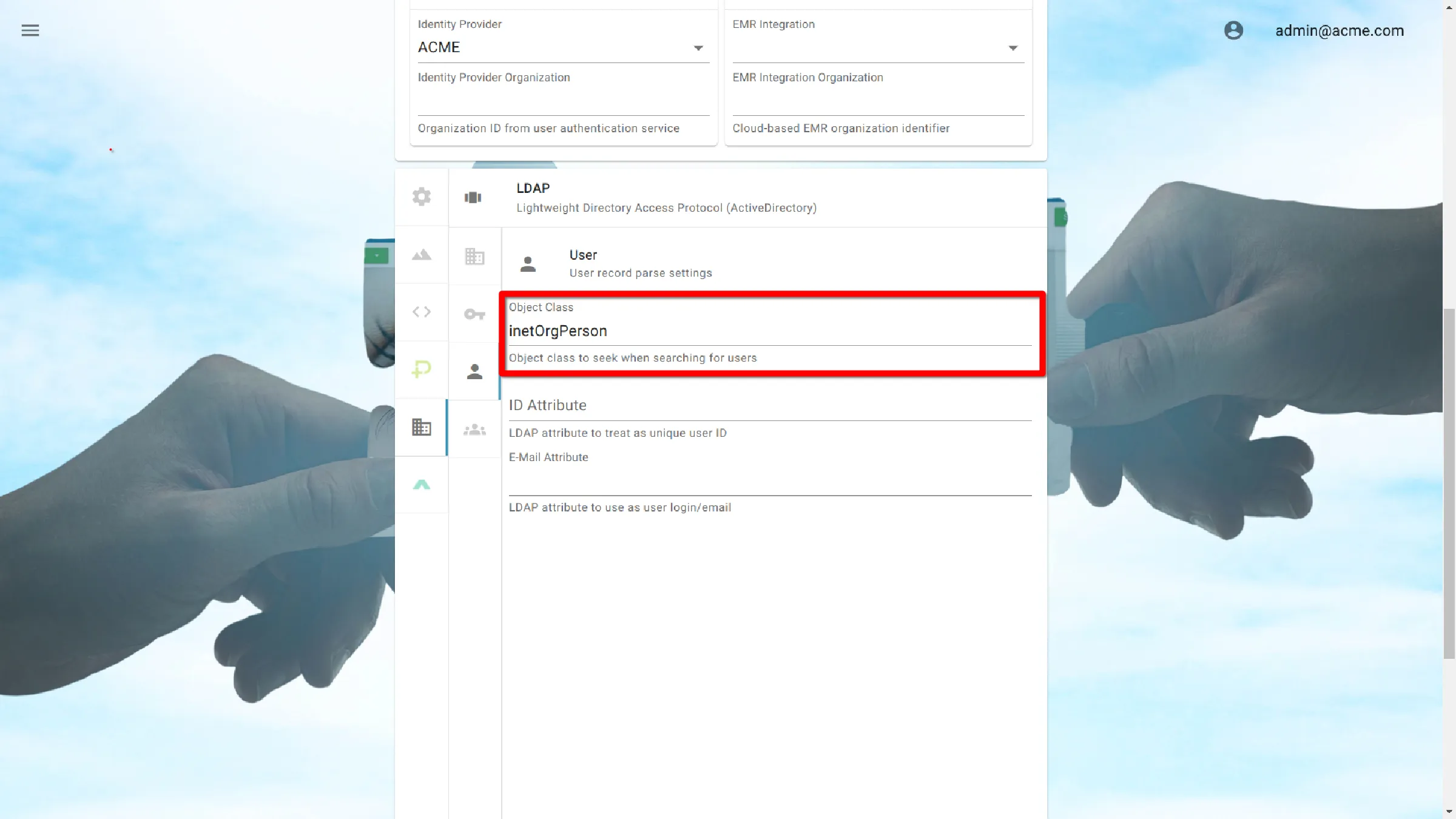

Klasa obiektu

Atrybut Klasa obiektu pomaga określić dozwolone atrybuty wpisu.

Reprezentuje typ obiektu, który zostanie sklasyfikowany jako użytkownik.

Active Directory

organizationalPerson

LDAP

InetOrgPerson

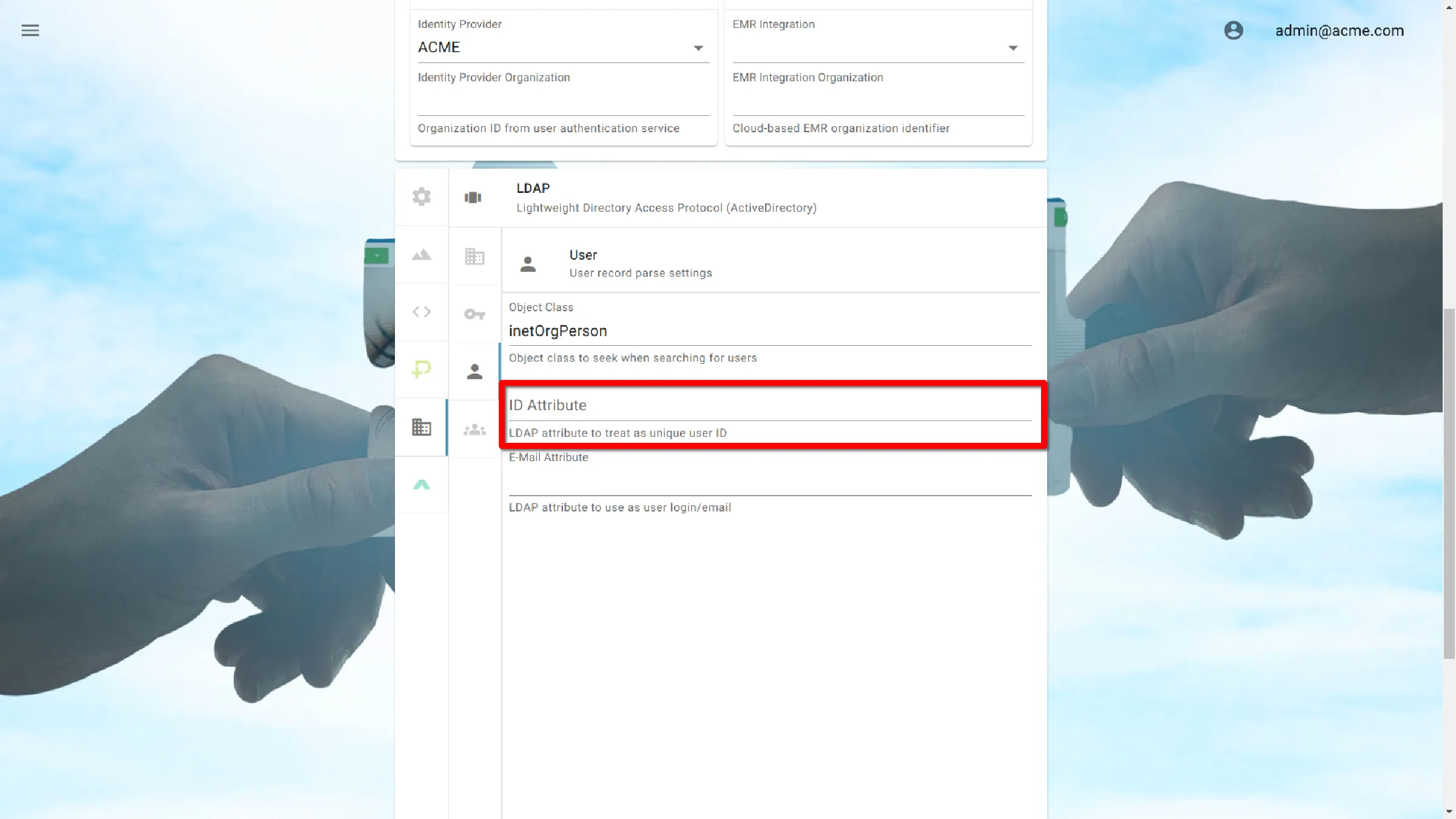

Atrybut identyfikatora

Unikalny atrybut używany do identyfikacji każdego użytkownika.

LDAP

uid

Active Directory

sAMAccountName

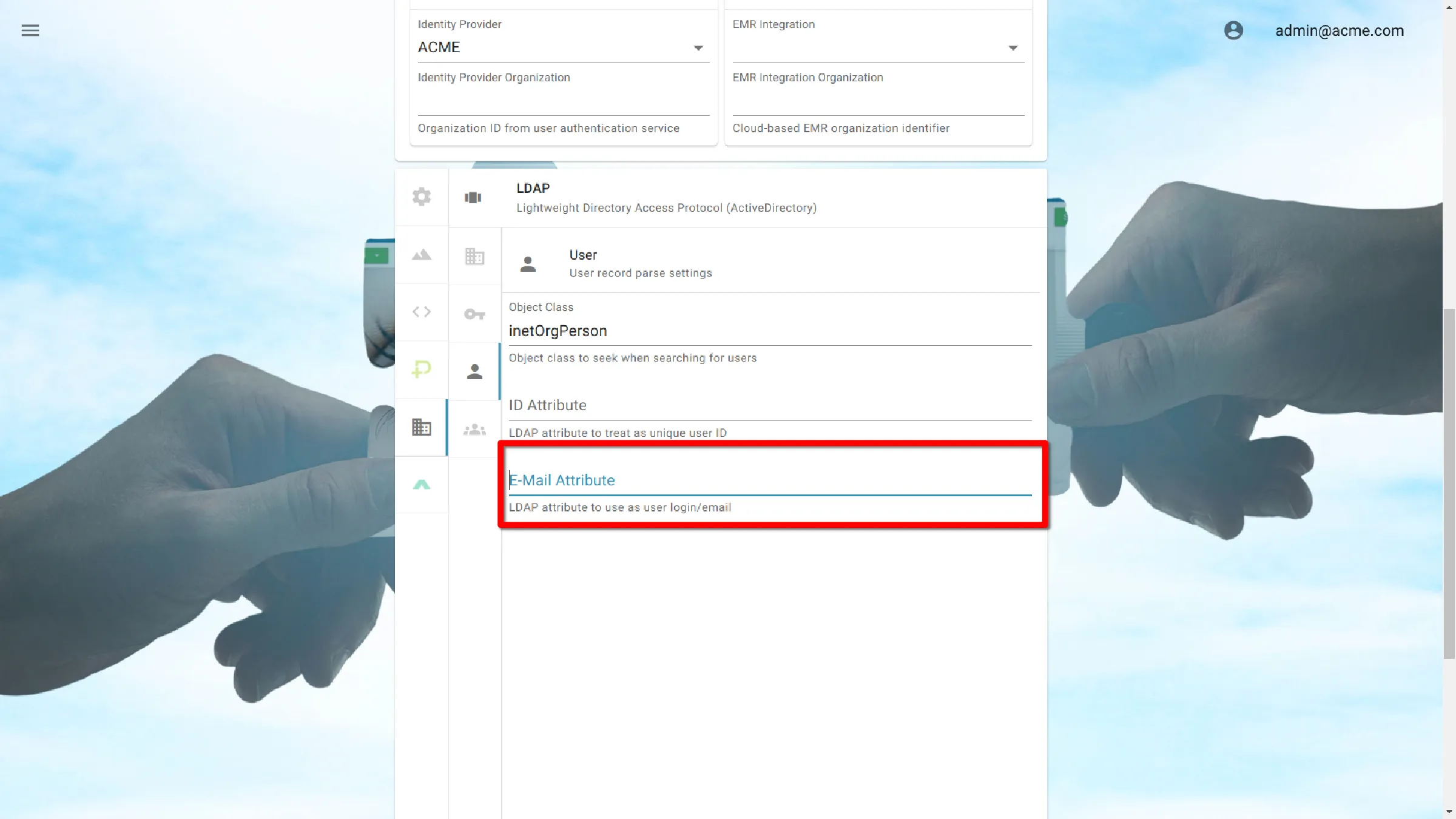

Atrybut e-mail

Atrybut zawierający adres e-mail użytkownika z serwera

LDAP

mail

Active Directory

userPrincipalName

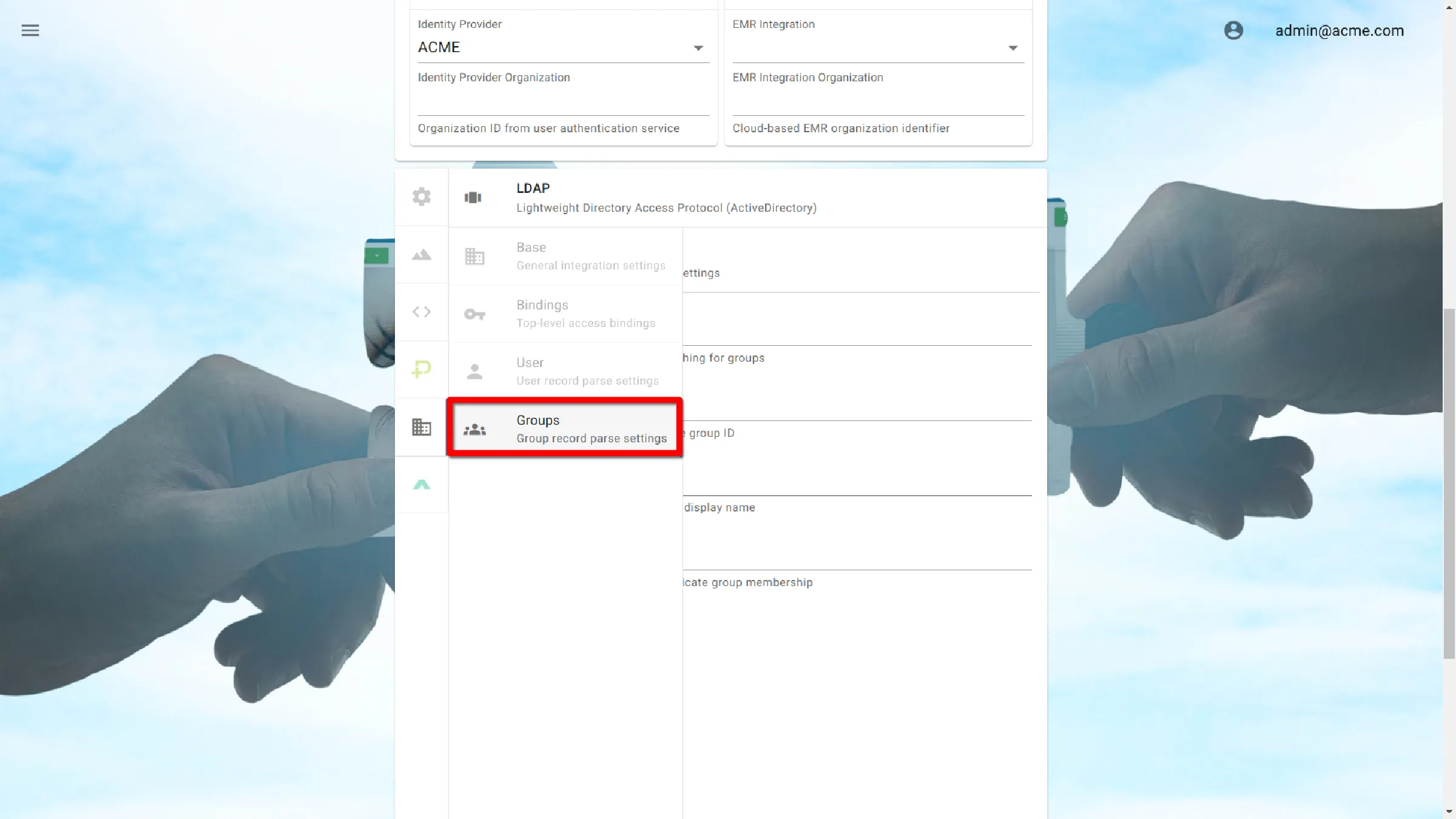

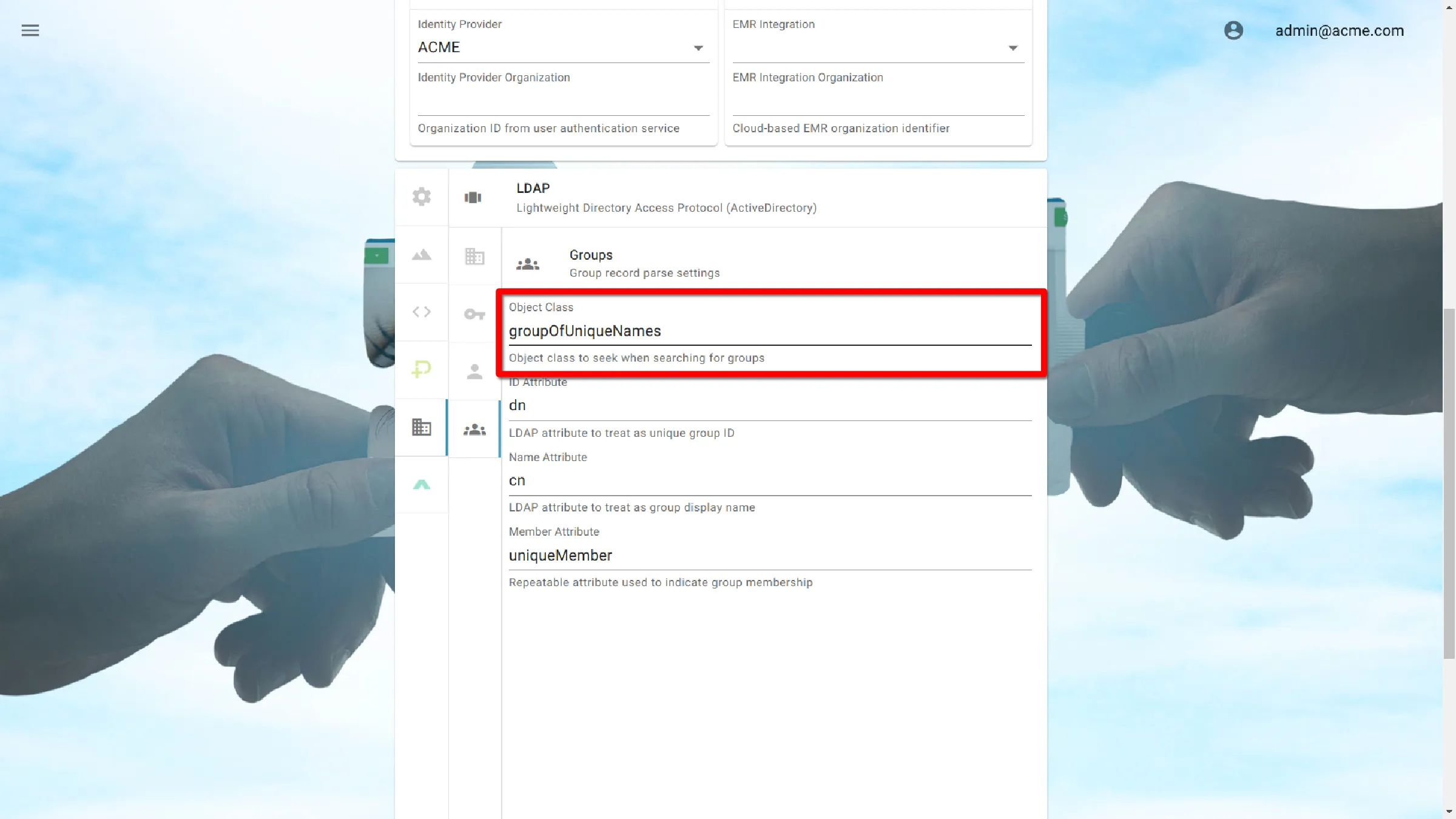

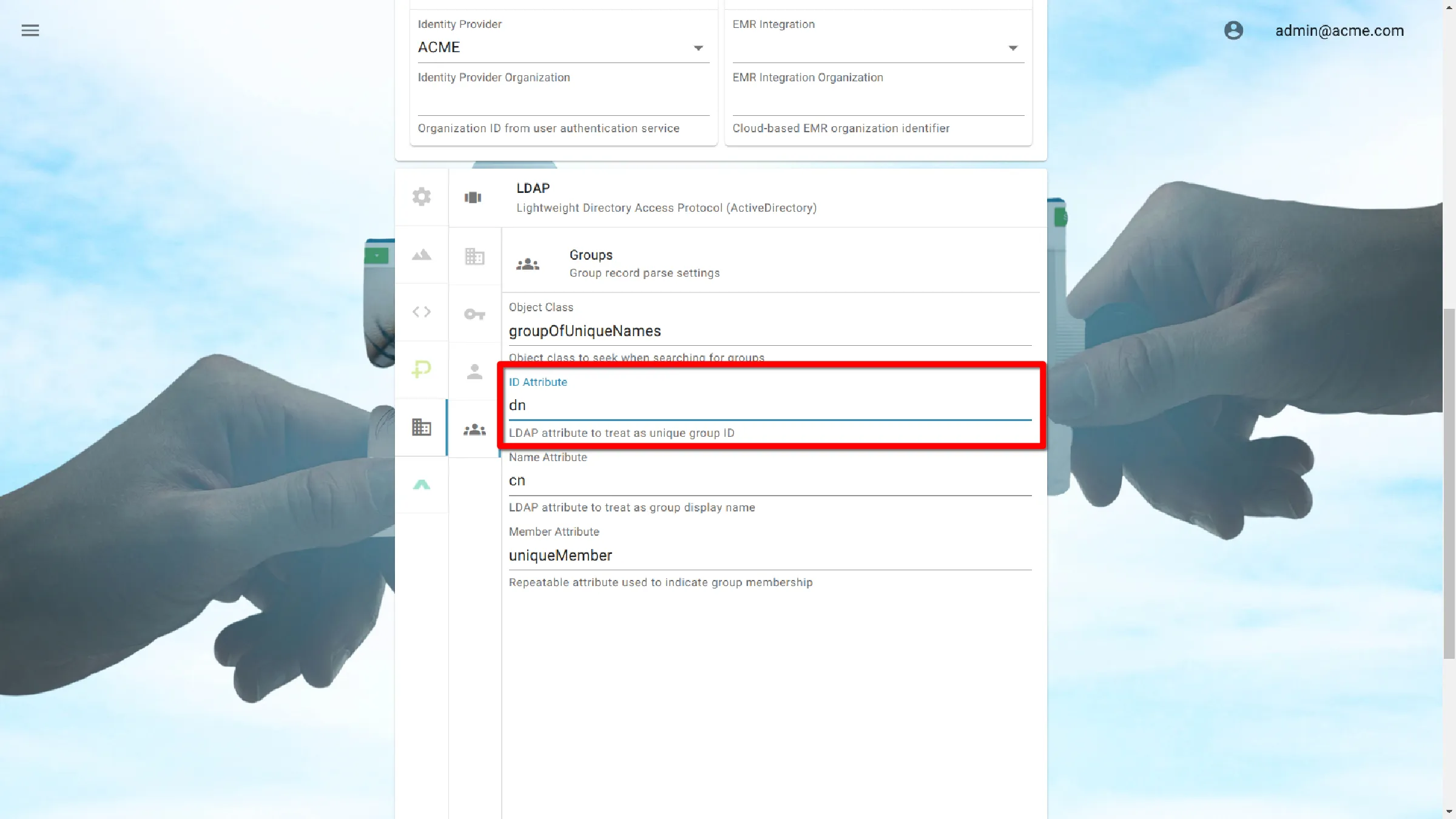

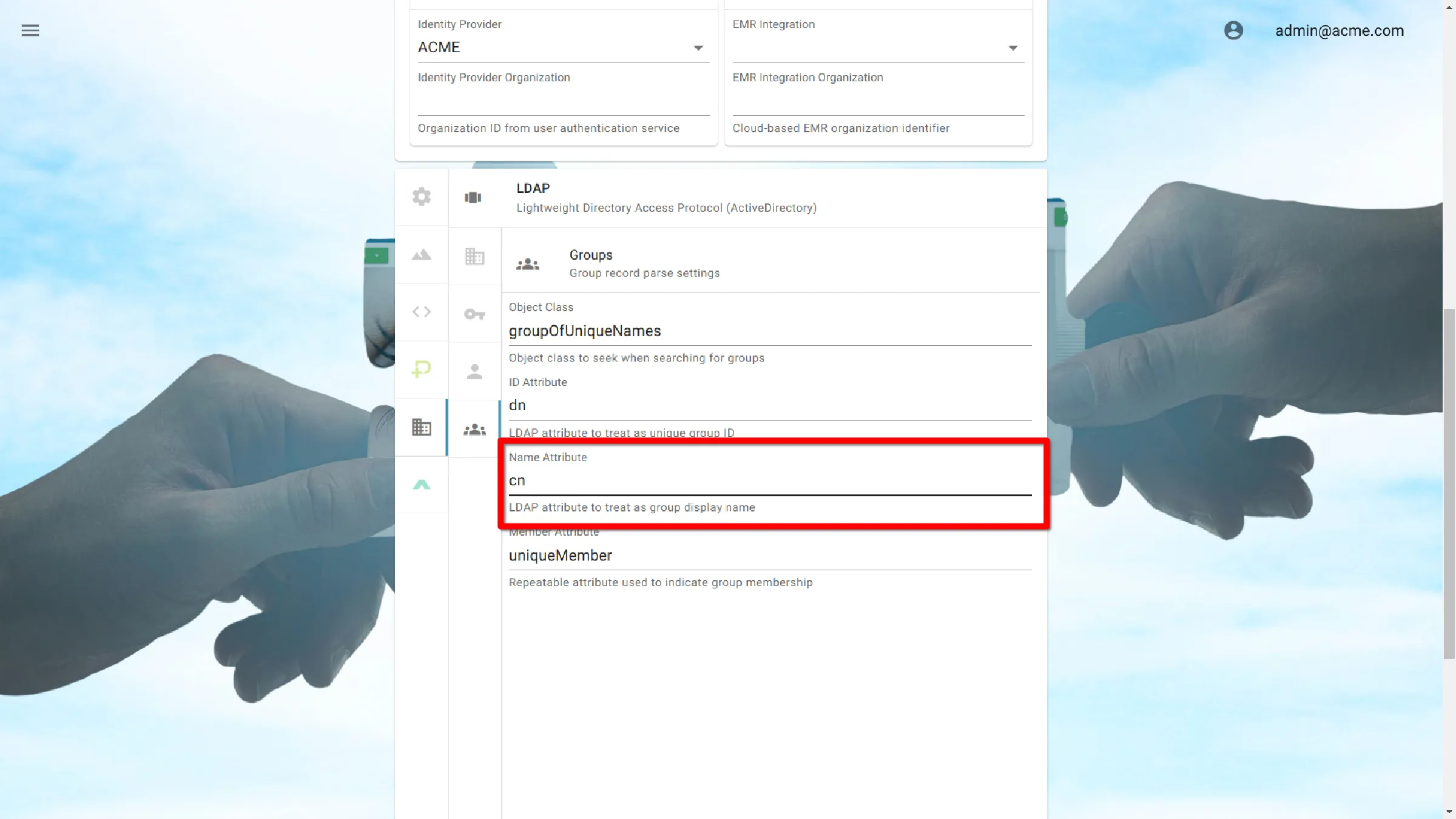

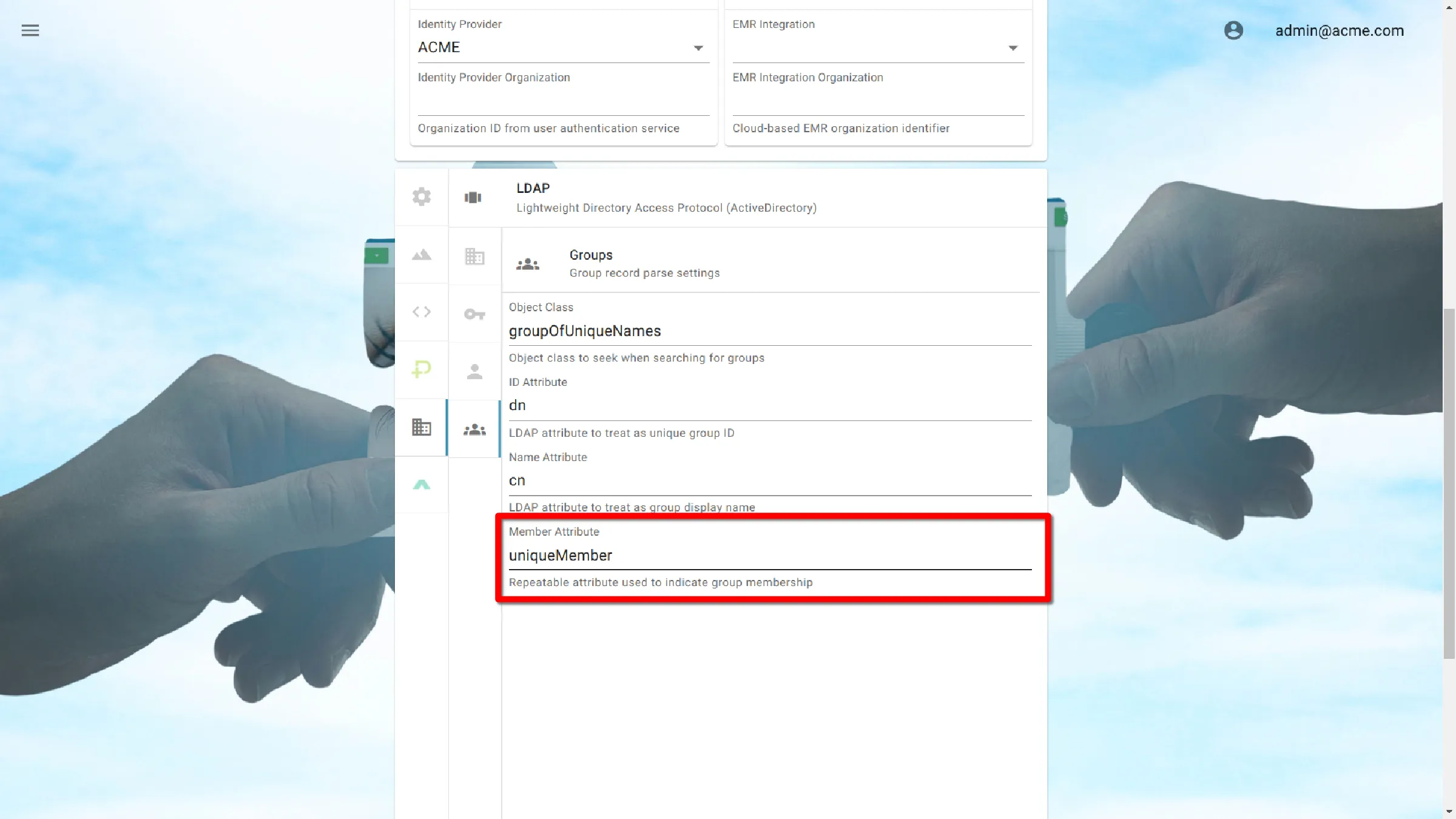

Ustawienia grupy

Ustawienia Grupy definiują atrybuty używane do identyfikacji grup w Drzewie informacji katalogowych (DIT).

![]()

Klasa obiektu

groupOfUniqueNames

Atrybut identyfikatora

dn

Atrybut nazwy

cn

Atrybut członka

uniqueMember

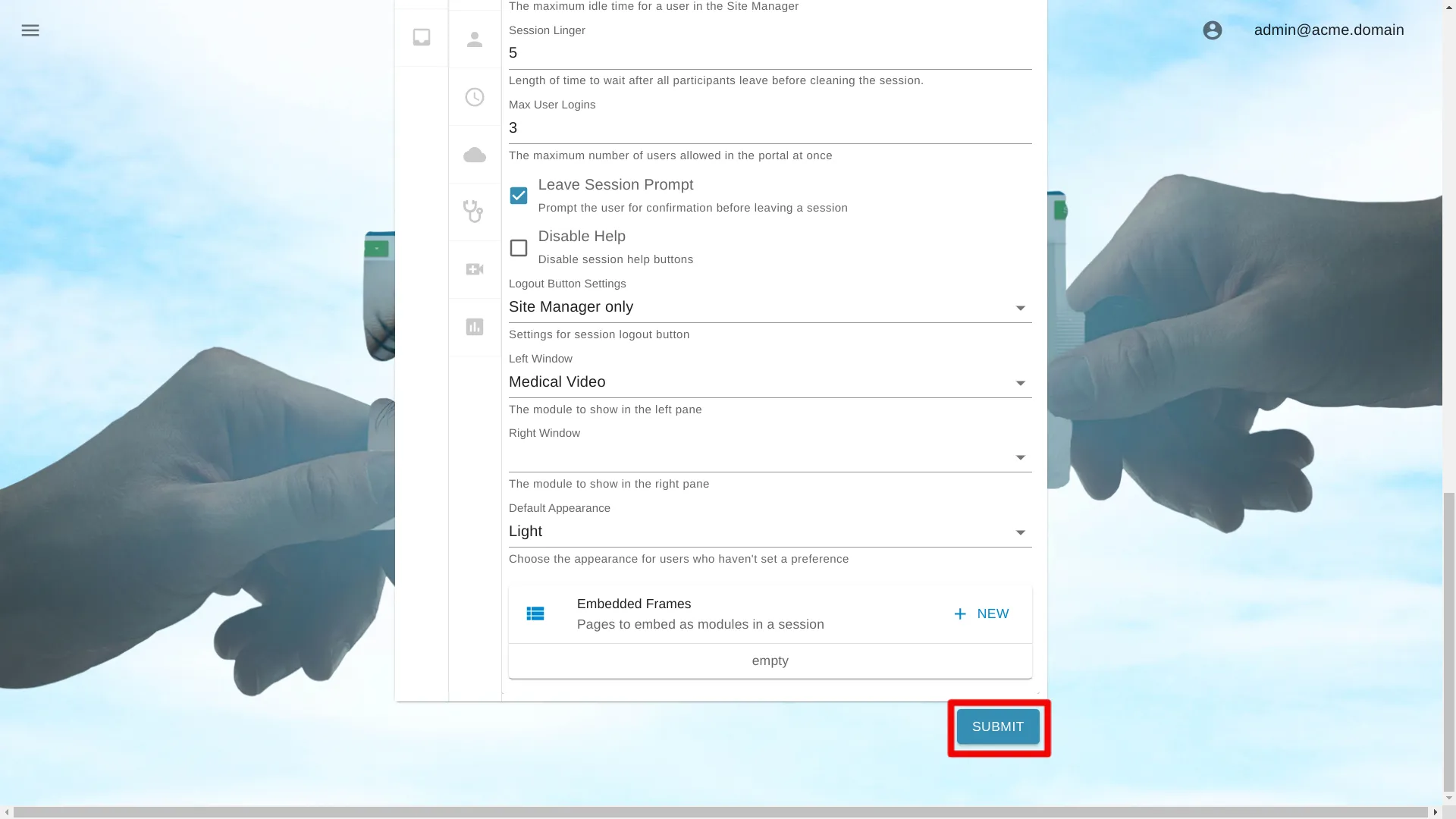

Zapisz ustawienia

Zapisz ustawienia

Kliknij przycisk Prześlij, aby zapisać ustawienia.